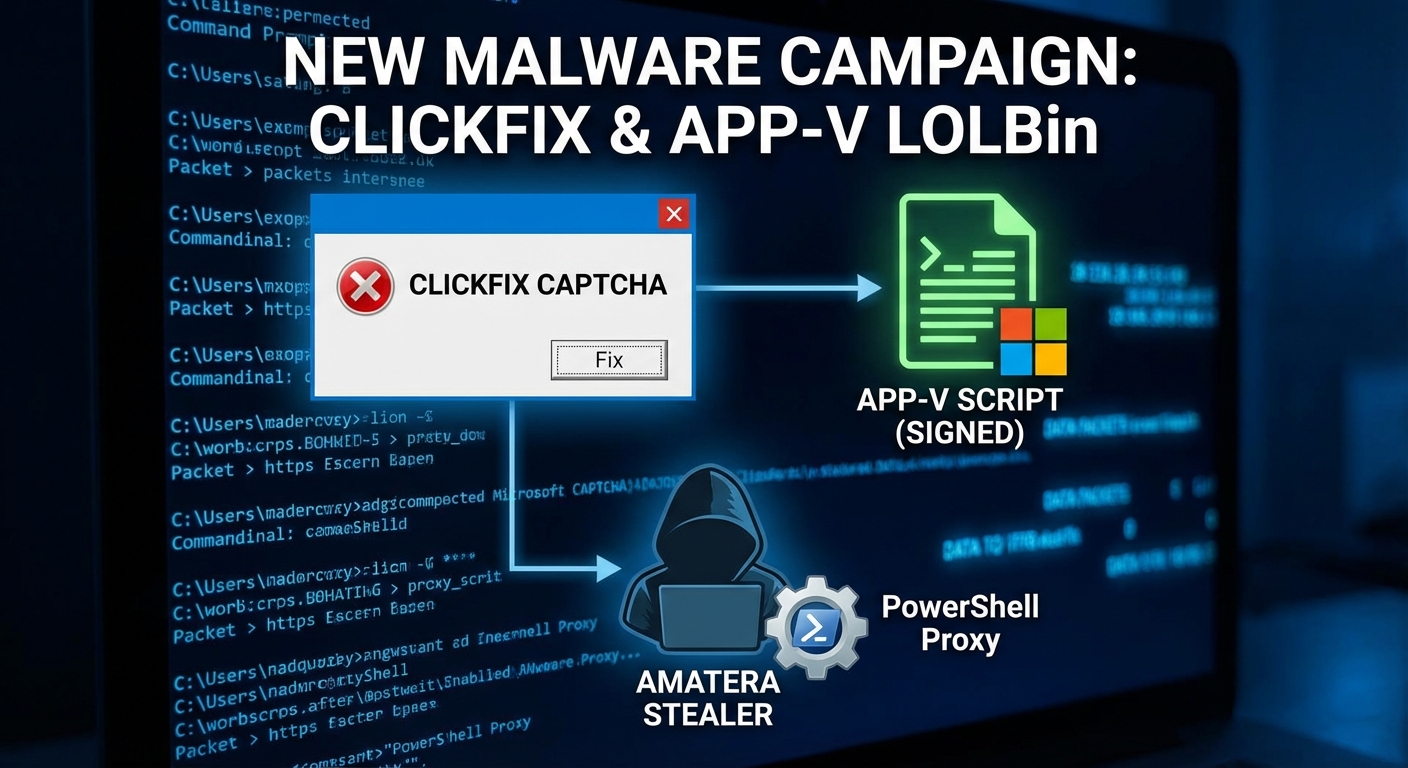

แคมเปญมัลแวร์ใหม่ผสมผสานวิธีการ ClickFix กับ CAPTCHA ปลอม และสคริปต์ Microsoft Application Virtualization (App-V) ที่ลงนามแล้ว เพื่อส่งมัลแวร์ขโมยข้อมูล Amatera ซึ่งสคริปต์ App-V ทำหน้าที่เป็น Living-off-the-Land Binary เพื่อซ่อนกิจกรรมที่เป็นอันตรายโดยการพร็อกซีการดำเนินการ PowerShell ผ่านส่วนประกอบที่เชื่อถือได้ของ Microsoft

Severity: สูง

System Impact:

- ระบบปฏิบัติการ Windows

- Windows Application Virtualization (App-V)

- Windows Run dialog

- PowerShell

- Windows Management Instrumentation (WMI)

Technical Attack Steps:

- การโจมตีเริ่มต้นด้วยหน้า CAPTCHA ปลอมที่หลอกให้เหยื่อคัดลอกและรันคำสั่งด้วยตนเองผ่าน Windows Run dialog

- คำสั่งที่ถูกคัดลอกใช้สคริปต์ SyncAppvPublishingServer.vbs ของ App-V ที่ถูกเซ็นชื่อ โดยรันผ่านไบนารี wscript.exe ที่น่าเชื่อถือ เพื่อเรียกใช้ PowerShell

- ในระยะเริ่มต้น คำสั่งจะตรวจสอบว่าผู้ใช้รันด้วยตนเองหรือไม่ และเนื้อหาในคลิปบอร์ดไม่เปลี่ยนแปลง เพื่อให้แน่ใจว่าตัวโหลดมัลแวร์จะไม่รันในสภาพแวดล้อม Sandbox หากตรวจพบสภาพแวดล้อมวิเคราะห์ การรันจะหยุดนิ่ง

- มัลแวร์จะดึงข้อมูลการกำหนดค่าจากไฟล์ Google Calendar สาธารณะ ซึ่งมีค่าการกำหนดค่าที่เข้ารหัสแบบ base64 ในเหตุการณ์เฉพาะ

- ในขั้นตอนต่อมา จะมีการสร้าง PowerShell process แบบ 32-bit ที่ซ่อนอยู่ผ่าน Windows Management Instrumentation (WMI)

- จากนั้นกระบวนการติดเชื้อจะเปลี่ยนไปซ่อน Payload โดยใช้ Steganography โดย Payload ของ PowerShell ที่เข้ารหัสจะถูกฝังอยู่ในภาพ PNG ที่โฮสต์บน CDN สาธารณะ และดึงมาแบบไดนามิกผ่าน WinINet APIs ที่ถูกแก้ไข

- ข้อมูล Payload ถูกดึงออกมาผ่าน LSB steganography, ถอดรหัส, คลายการบีบอัดด้วย GZip, และรันในหน่วยความจำ

- ขั้นตอน PowerShell สุดท้ายจะถอดรหัสและรัน Native Shellcode ซึ่งจะแมปและเรียกใช้มัลแวร์ขโมยข้อมูล Amatera

- เมื่อ Amatera ทำงานบนโฮสต์แล้ว จะเชื่อมต่อไปยัง IP address ที่ฮาร์ดโค้ดไว้เพื่อดึงข้อมูล Endpoint mappings และรอรับ Binary Payload เพิ่มเติมผ่าน HTTP POST requests

Recommendations:

Short Term:

- จำกัดการเข้าถึง Windows Run dialog ผ่าน Group Policy

- ลบส่วนประกอบ App-V ที่ไม่จำเป็นออก หากไม่ได้ใช้งาน

- เปิดใช้งานการบันทึก PowerShell (PowerShell logging) เพื่อการตรวจสอบกิจกรรมที่น่าสงสัย

- ตรวจสอบการเชื่อมต่อขาออกสำหรับการไม่ตรงกันระหว่าง HTTP Host header หรือ TLS SNI กับ IP ปลายทาง

Long Term:

Share this content: