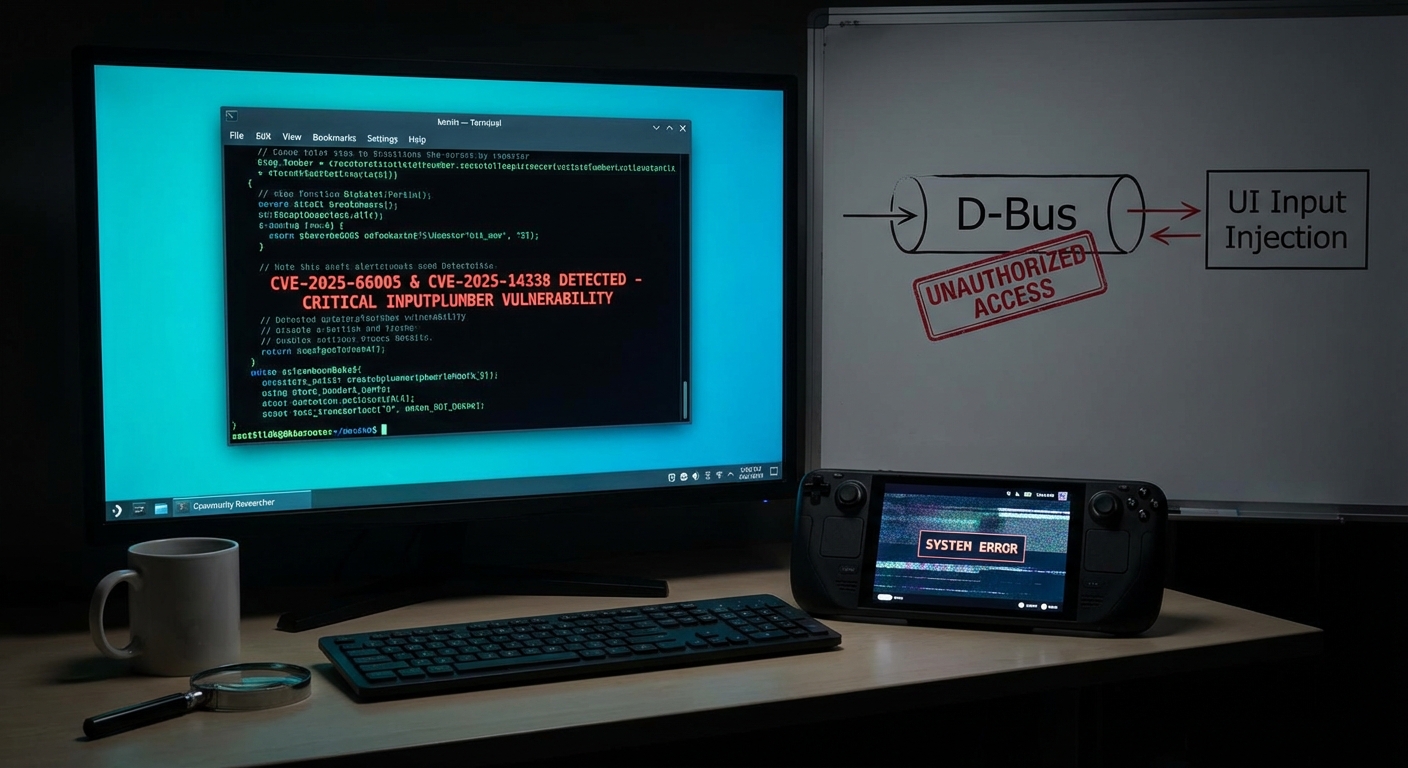

นักวิจัยด้านความปลอดภัยได้ค้นพบช่องโหว่ร้ายแรง (CVE-2025-66005 และ CVE-2025-14338) ใน InputPlumber ซึ่งเป็นยูทิลิตีอุปกรณ์อินพุต Linux ที่ใช้ใน SteamOS ช่องโหว่เหล่านี้เกิดจากกลไกการอนุญาต D-Bus ที่ไม่เพียงพอ ทำให้ผู้โจมตีสามารถฉีดอินพุต UI และก่อให้เกิดภาวะ Denial-of-Service (DoS) บนระบบที่ได้รับผลกระทบ InputPlumber ทำงานด้วยสิทธิ์ root เต็มรูปแบบ ทำให้ช่องโหว่นี้เป็นอันตรายอย่างยิ่ง การโจมตีสามารถนำไปสู่การรันโค้ดโดยพลการ การเปิดเผยข้อมูล และการยกระดับสิทธิ์ได้

Severity: วิกฤต

System Impact:

- InputPlumber (ยูทิลิตีอุปกรณ์อินพุต Linux)

- SteamOS

- ระบบเกม Linux ที่ใช้ InputPlumber

- InputPlumber เวอร์ชันก่อน v0.69.0 (สำหรับ CVE-2025-14338)

- InputPlumber เวอร์ชันก่อน v0.63.0 (สำหรับ CVE-2025-66005)

Technical Attack Steps:

- ผู้โจมตี (รวมถึงบัญชีที่มีสิทธิ์ต่ำ) สามารถเข้าถึงบริการ D-Bus ของ InputPlumber โดยไม่ต้องมีการยืนยันตัวตน เนื่องจากกลไกการอนุญาต D-Bus ไม่เพียงพอ

- ผู้โจมตีสามารถสร้างอุปกรณ์คีย์บอร์ดเสมือน

- ฉีดการกดแป้นพิมพ์ (keystrokes) เข้าสู่เซสชันผู้ใช้ที่กำลังใช้งานอยู่ ซึ่งอาจนำไปสู่การรันโค้ดโดยพลการภายใต้บริบทของผู้ใช้ที่ล็อกอินอยู่

- ใช้เมธอด CreateCompositeDevice เพื่อส่งพาธไฟล์พิเศษ (เช่น /dev/zero) ซึ่งทำให้เกิดการใช้หน่วยความจำจนหมด (memory exhaustion) และนำไปสู่การโจมตีแบบ Denial-of-Service (DoS)

- ใช้เมธอด CreateCompositeDevice เดียวกันเพื่อทำการทดสอบการมีอยู่ของไฟล์ (file existence tests) ซึ่งสามารถเปิดเผยข้อมูลละเอียดอ่อนจากไฟล์ที่ปกติแล้วผู้ใช้ที่มีสิทธิ์ต่ำไม่สามารถเข้าถึงได้ (เช่น /root/.bash_history)

Recommendations:

Short Term:

- อัปเดต InputPlumber เป็นเวอร์ชัน v0.69.0 หรือใหม่กว่าทันที โดยเฉพาะอย่างยิ่งในระบบเกมและ SteamOS

Long Term:

- ตรวจสอบให้แน่ใจว่ามีการใช้การยืนยันตัวตนแบบ Polkit ที่เหมาะสม

- เปิดใช้งานการอนุญาตสิทธิ์โดยค่าเริ่มต้น

- ใช้การเสริมความแข็งแกร่งของระบบด้วย systemd

- ติดตามการอัปเดตและแพตช์ความปลอดภัยสำหรับ InputPlumber และระบบปฏิบัติการอย่างต่อเนื่อง

Source: https://cybersecuritynews.com/inputplumber-vulnerabilities/

Share this content: