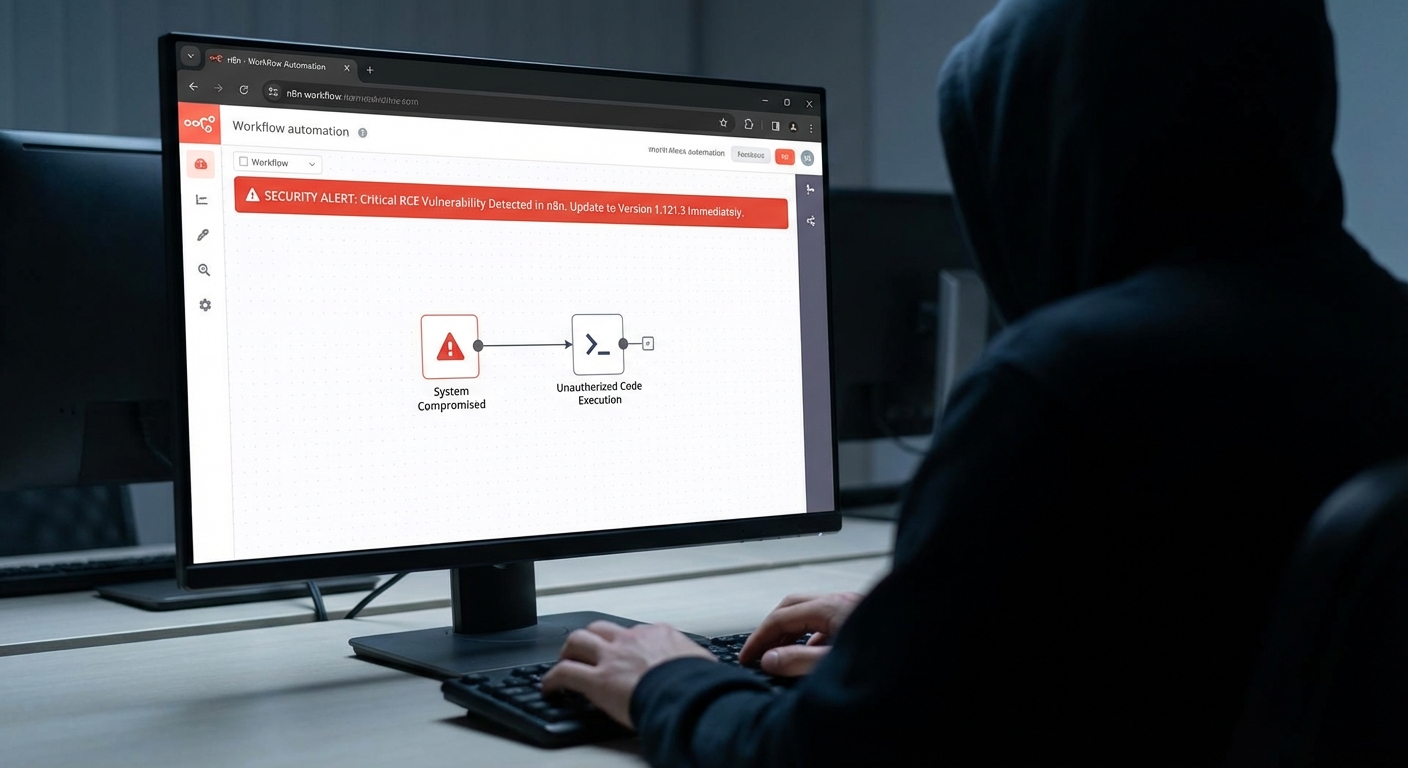

แพลตฟอร์ม Workflow Automation ยอดนิยม n8n ได้ถูกค้นพบช่องโหว่ด้านความปลอดภัยที่รุนแรง ซึ่งอนุญาตให้ผู้ใช้ที่ผ่านการยืนยันตัวตนสามารถรันโค้ดที่ไม่ได้รับอนุญาตจากระยะไกล (RCE) บนอินสแตนซ์ที่ได้รับผลกระทบ ช่องโหว่นี้มีความเสี่ยงสูงต่อทั้งการติดตั้งแบบ Self-hosted และ n8n Cloud ซึ่งอาจนำไปสู่การถูกยึดครองระบบโดยสมบูรณ์ ผู้โจมตีสามารถควบคุมระบบได้ทั้งหมด เข้าถึงข้อมูลที่ละเอียดอ่อน แก้ไขเวิร์กโฟลว์ และอาจขยายการโจมตีไปยังระบบที่เชื่อมต่ออื่น ๆ ได้ n8n ได้ออกเวอร์ชัน 1.121.3 เพื่อแก้ไขช่องโหว่นี้แล้ว และแนะนำให้ผู้ใช้ทุกคนอัปเกรดทันที.

Severity: วิกฤต

System Impact:

- อินสแตนซ์ n8n ที่ติดตั้งแบบ Self-hosted

- อินสแตนซ์ n8n Cloud (ผู้จำหน่ายน่าจะดำเนินการแพตช์แล้ว)

- บริการหลักของ n8n (core service)

- ระบบที่เชื่อมต่อกับ n8n (เช่น ฐานข้อมูล, บริการอื่น ๆ ที่ n8n เชื่อมต่อ)

Technical Attack Steps:

- ผู้โจมตีต้องมีข้อมูลรับรองการยืนยันตัวตน (authenticated credentials) ที่ถูกต้อง

- ใช้ประโยชน์จากจุดอ่อนใน n8n’s core service เพื่อรันโค้ดที่ไม่ได้รับความเชื่อถือจากระยะไกล

- การทำงานของ Git node functionality อาจเกี่ยวข้องกับเส้นทางการโจมตี

Recommendations:

Short Term:

- อัปเกรด n8n ไปยังเวอร์ชัน 1.121.3 ทันที

- หากไม่สามารถอัปเกรดได้ ให้ปิดการใช้งาน Git node functionality ชั่วคราว

Long Term:

- จำกัดการเข้าถึงแพลตฟอร์มให้เฉพาะผู้ใช้ที่เชื่อถือได้เท่านั้น

- ใช้การควบคุมการยืนยันตัวตนที่เข้มงวดมากขึ้น (stricter authentication controls)

- ตรวจสอบบันทึกการเข้าถึงของผู้ใช้ (user access logs) เพื่อหากิจกรรมที่น่าสงสัย

- เฝ้าระวังการพยายามรันโค้ดที่ไม่ได้รับอนุญาตในช่วงเวลาที่ช่องโหว่ยังคงอยู่

Source: https://cybersecuritynews.com/critical-n8n-rce-vulnerability/

Share this content: