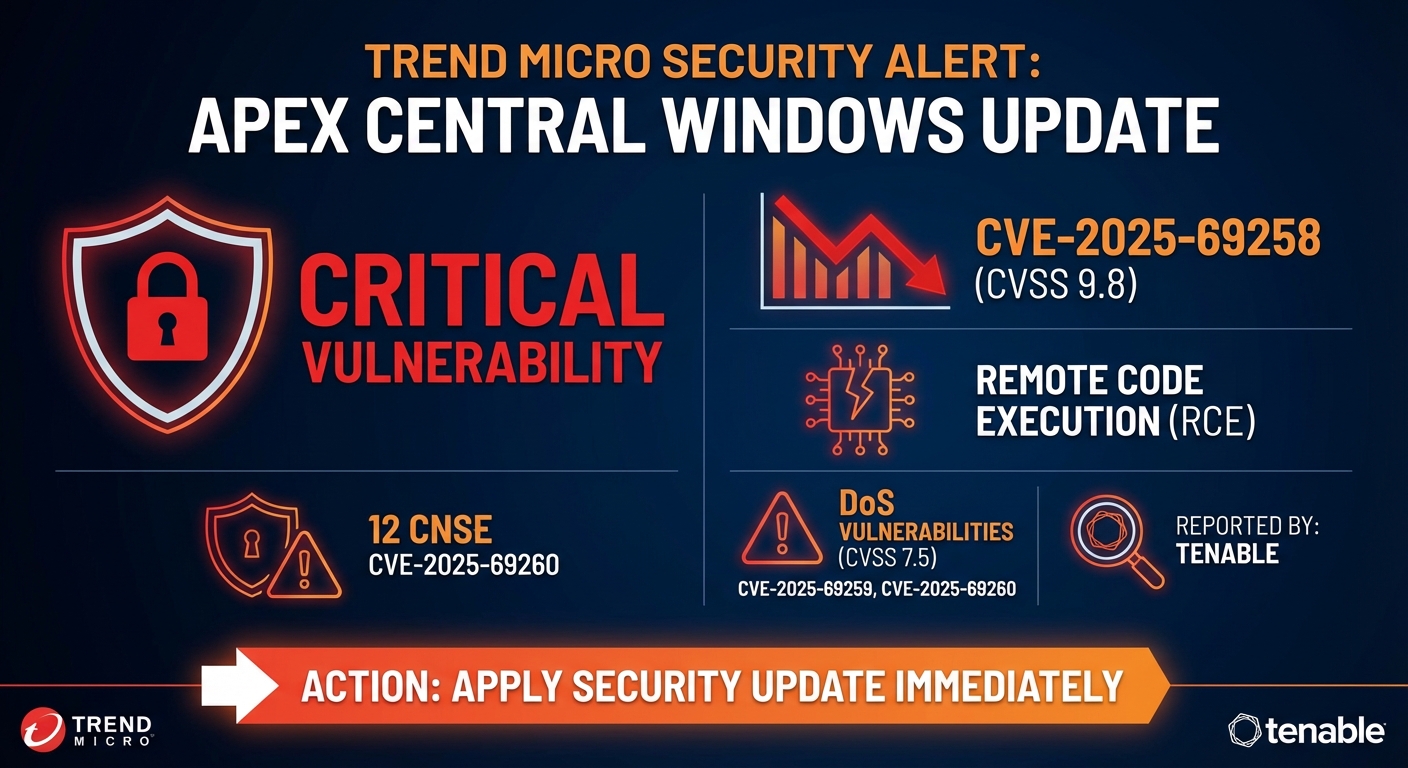

Trend Micro ได้ออกอัปเดตความปลอดภัยเพื่อแก้ไขช่องโหว่ด้านความปลอดภัยหลายรายการที่ส่งผลกระทบต่อ Trend Micro Apex Central เวอร์ชัน Windows ที่ติดตั้งภายในองค์กร โดยมีช่องโหว่ร้ายแรง (CVE-2025-69258) ที่มีคะแนน CVSS สูงถึง 9.8 ซึ่งอาจนำไปสู่การรันโค้ดจากระยะไกลได้ หากผู้โจมตีสามารถเข้าถึงระบบได้ นอกจากนี้ยังมีช่องโหว่ DoS (CVE-2025-69259 และ CVE-2025-69260) ที่มีคะแนน CVSS 7.5 ด้วยเช่นกัน ช่องโหว่เหล่านี้ถูกรายงานโดย Tenable

Severity: วิกฤต

System Impact:

- Trend Micro Apex Central on-premise versions below Build 7190 for Windows

- MsgReceiver.exe component (ที่พอร์ต TCP 20001)

Technical Attack Steps:

- **สำหรับ CVE-2025-69258 (RCE):** ผู้โจมตีที่ไม่ได้รับอนุญาตจากระยะไกลส่งข้อความ ‘0x0a8d’ (‘SC_INSTALL_HANDLER_REQUEST’) ไปยังคอมโพเนนต์ MsgReceiver.exe ซึ่งจะทำให้มีการโหลด DLL ที่ควบคุมโดยผู้โจมตีเข้าไปในไฟล์ปฏิบัติการ ส่งผลให้สามารถรันโค้ดของผู้โจมตีภายใต้บริบทของ SYSTEM ได้

- **สำหรับ CVE-2025-69259 (DoS) และ CVE-2025-69260 (DoS):** ผู้โจมตีที่ไม่ได้รับอนุญาตจากระยะไกลส่งข้อความที่สร้างขึ้นเป็นพิเศษ ‘0x1b5b’ (‘SC_CMD_CGI_LOG_REQUEST’) ไปยังกระบวนการ MsgReceiver.exe ซึ่งกำลังรอการเชื่อมต่ออยู่ที่พอร์ต TCP 20001 สิ่งนี้สามารถสร้างสภาวะการปฏิเสธบริการ (Denial-of-Service) บนระบบที่ได้รับผลกระทบ

Recommendations:

Short Term:

- ทำการติดตั้งแพตช์และอัปเดตโซลูชันด้านความปลอดภัยล่าสุดที่ Trend Micro ได้เผยแพร่ออกมาโดยทันที (เวอร์ชัน Build 7190 หรือสูงกว่า)

Long Term:

- ตรวจสอบการเข้าถึงระบบที่สำคัญจากระยะไกล (remote access) อย่างสม่ำเสมอ

- ตรวจสอบให้แน่ใจว่านโยบายด้านความปลอดภัยและมาตรการป้องกันขอบเขตเครือข่าย (perimeter security) เป็นปัจจุบันและมีประสิทธิภาพ

Source: https://thehackernews.com/2026/01/trend-micro-apex-central-rce-flaw.html

Share this content: