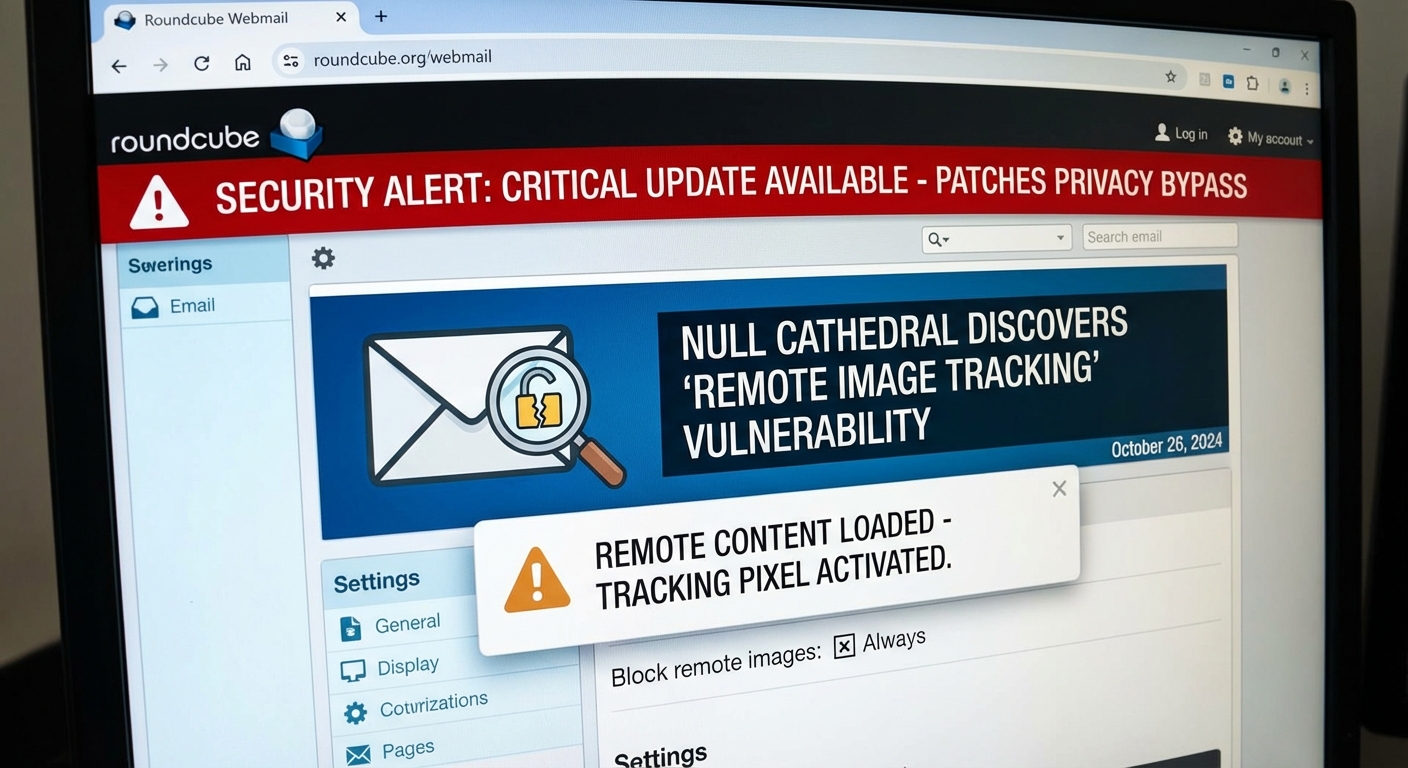

Roundcube ซึ่งเป็นหนึ่งในโซลูชันเว็บเมลโอเพนซอร์สที่ได้รับความนิยมมากที่สุดในโลก ได้เผยแพร่การอัปเดตความปลอดภัยที่สำคัญเพื่อแก้ไขช่องโหว่การข้ามการป้องกันความเป็นส่วนตัว (privacy bypass vulnerability) ช่องโหว่นี้ซึ่งถูกเปิดเผยโดย NULL CATHEDRAL ทำให้นักโจมตีสามารถโหลดรูปภาพระยะไกลและติดตามการเปิดอีเมลได้ แม้ว่าผู้ใช้จะตั้งค่า ‘Block remote images’ อย่างชัดเจนแล้วก็ตาม

Severity: สูง

System Impact:

- Roundcube Webmail (เวอร์ชันก่อน 1.5.13)

- Roundcube Webmail (ทุกเวอร์ชัน 1.6.x ก่อน 1.6.13)

Technical Attack Steps:

- ช่องโหว่เกิดจาก HTML sanitizer ของ Roundcube (rcube_washtml) ไม่ได้จัดประเภท SVG element `

` เป็นคอนเทนเนอร์รูปภาพ - โดยปกติ sanitizer จะบล็อกการโหลดทรัพยากรภายนอกผ่านแท็กรูปภาพ แต่สำหรับ `

` ที่ใช้แอตทริบิวต์ `href` ถูกประมวลผลเป็นลิงก์มาตรฐานผ่านฟังก์ชัน `wash_link()` ซึ่งอนุญาตการเชื่อมต่อ HTTP และ HTTPS - นักโจมตีสามารถฝัง SVG ขนาด 1×1 ที่มองไม่เห็นในอีเมล ซึ่งภายใน SVG จะมีคำจำกัดความฟิลเตอร์ที่ใช้ `

` - เมื่ออีเมลถูกเรนเดอร์ `

` จะทริกเกอร์การส่งคำขอ GET ไปยังเซิร์ฟเวอร์ที่ควบคุมโดยผู้โจมตีโดยอัตโนมัติ - การโจมตีนี้ทำให้สามารถยืนยันอีเมลที่ใช้งานอยู่, บันทึกที่อยู่ IP ของผู้รับ และระบุลายนิ้วมือเบราว์เซอร์/อุปกรณ์ของเหยื่อได้

Recommendations:

Short Term:

- ผู้ดูแลระบบที่ใช้งาน Roundcube แบบโฮสต์เองควรอัปเกรดเป็นเวอร์ชัน 1.5.13 หรือ 1.6.13 ทันทีเพื่อปกป้องความเป็นส่วนตัวของผู้ใช้

- ควรตรวจสอบให้แน่ใจว่าได้ใช้การอัปเดตแก้ไข (commit `26d7677`) ซึ่งปรับปรุง regex logic ภายใน `is_image_attribute()` เพื่อให้รู้จัก `feimage` ในการตรวจสอบแอตทริบิวต์ `href`

Long Term:

- ตรวจสอบและอัปเดตซอฟต์แวร์เว็บเมลและส่วนประกอบที่เกี่ยวข้องอย่างสม่ำเสมอเพื่อรับมือกับช่องโหว่ใหม่ๆ

- ให้ความรู้แก่ผู้ใช้เกี่ยวกับความเสี่ยงของการติดตามอีเมลและการป้องกันความเป็นส่วนตัว

- พิจารณาการใช้ระบบป้องกันการติดตาม (tracker blocking) ในระดับเครือข่ายหรืออีเมลเกตเวย์

Source: https://cybersecuritynews.com/roundcube-webmail-vulnerability/

Share this content: