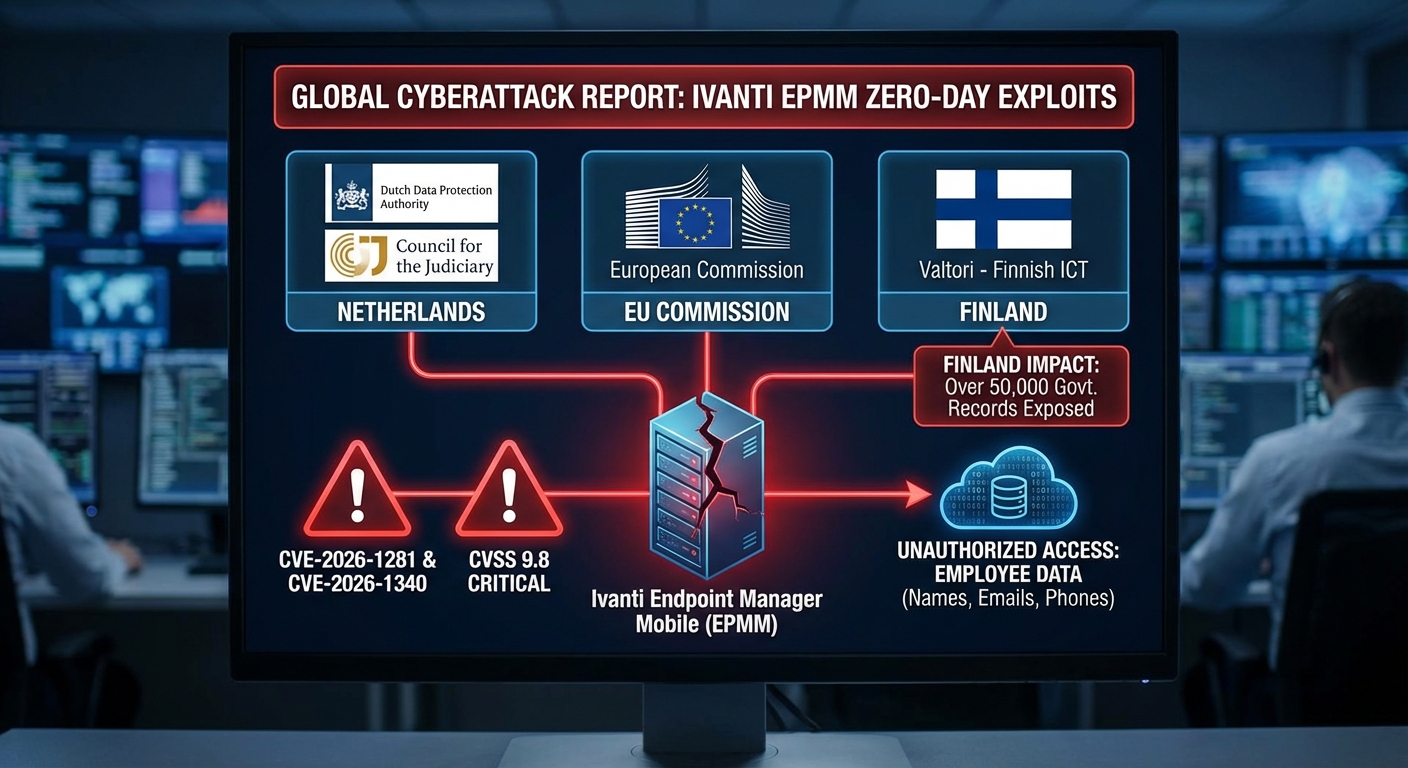

หน่วยงานภาครัฐของเนเธอร์แลนด์ (Dutch Data Protection Authority และ Council for the Judiciary), คณะกรรมาธิการยุโรป และผู้ให้บริการ ICT ของฟินแลนด์ (Valtori) ยืนยันว่าระบบของพวกเขาถูกโจมตีทางไซเบอร์จากการใช้ประโยชน์จากช่องโหว่ Zero-Day ใน Ivanti Endpoint Manager Mobile (EPMM) ช่องโหว่ CVE-2026-1281 และ CVE-2026-1340 ที่มีคะแนน CVSS 9.8 นี้ เปิดทางให้ผู้โจมตีสามารถเรียกใช้โค้ดจากระยะไกลโดยไม่ได้รับการยืนยันตัวตนได้ ส่งผลให้ข้อมูลที่เกี่ยวข้องกับการทำงานของพนักงาน เช่น ชื่อ อีเมลธุรกิจ เบอร์โทรศัพท์ และรายละเอียดอุปกรณ์ ถูกเข้าถึงโดยไม่ได้รับอนุญาต โดยเฉพาะในฟินแลนด์พบว่าข้อมูลพนักงานรัฐบาลกว่า 50,000 รายอาจถูกกระทบ เนื่องจากระบบไม่ได้ลบข้อมูลที่ถูกลบออกไปอย่างถาวร

Severity: สูง

System Impact:

- Ivanti Endpoint Manager Mobile (EPMM)

- ระบบของ Dutch Data Protection Authority (AP) เนเธอร์แลนด์

- ระบบของ Council for the Judiciary (Rvdr) เนเธอร์แลนด์

- โครงสร้างพื้นฐานกลางในการจัดการอุปกรณ์พกพาของคณะกรรมาธิการยุโรป (European Commission)

- บริการจัดการอุปกรณ์พกพาของ Valtori (ผู้ให้บริการ ICT ของรัฐฟินแลนด์)

Technical Attack Steps:

- ผู้โจมตีใช้ประโยชน์จากช่องโหว่ Zero-Day สองรายการใน Ivanti EPMM (CVE-2026-1281 และ CVE-2026-1340) ที่มีคะแนน CVSS 9.8

- ช่องโหว่ดังกล่าวอนุญาตให้ผู้โจมตีสามารถเรียกใช้โค้ดจากระยะไกลโดยไม่จำเป็นต้องผ่านการยืนยันตัวตน (unauthenticated remote code execution)

- เมื่อการโจมตีสำเร็จ ผู้โจมตีสามารถเข้าถึงข้อมูลที่เกี่ยวข้องกับการทำงาน เช่น ชื่อ อีเมลธุรกิจ เบอร์โทรศัพท์ และรายละเอียดอุปกรณ์

- ในกรณีของ Valtori ข้อมูลอุปกรณ์และผู้ใช้ที่เคยใช้บริการอาจถูกบุกรุก เนื่องจากระบบไม่ได้ลบข้อมูลที่ถูกลบไปแล้วอย่างถาวร แต่เพียงแค่ทำเครื่องหมายว่าถูกลบ

Recommendations:

Short Term:

- ดำเนินการติดตั้งแพตช์แก้ไขสำหรับช่องโหว่ CVE-2026-1281 และ CVE-2026-1340 ใน Ivanti EPMM ทันทีที่ผู้ขายเผยแพร่

- ทำการตรวจสอบระบบที่ได้รับผลกระทบเพื่อหาหลักฐานการบุกรุกเพิ่มเติมและการเข้าถึงที่ไม่ได้รับอนุญาต

- แจ้งเตือนผู้ใช้งานที่ได้รับผลกระทบเกี่ยวกับการรั่วไหลของข้อมูลและให้คำแนะนำในการป้องกัน

Long Term:

- ปรับปรุงกระบวนการจัดการข้อมูล เพื่อให้แน่ใจว่าข้อมูลที่ถูกลบออกไปจะถูกทำลายอย่างถาวร

- เพิ่มความแข็งแกร่งมาตรการความปลอดภัยสำหรับระบบจัดการอุปกรณ์พกพาและโครงสร้างพื้นฐานที่สำคัญ

- ดำเนินการประเมินช่องโหว่และการทดสอบเจาะระบบอย่างสม่ำเสมอ เพื่อค้นหาและแก้ไขช่องโหว่ก่อนที่จะถูกผู้โจมตีใช้ประโยชน์

- พิจารณาการใช้หลักการ Zero Trust สำหรับการเข้าถึงระบบและข้อมูล เพื่อลดความเสี่ยงจากการโจมตี

Source: https://thehackernews.com/2026/02/dutch-authorities-confirm-ivanti-zero.html

Share this content: