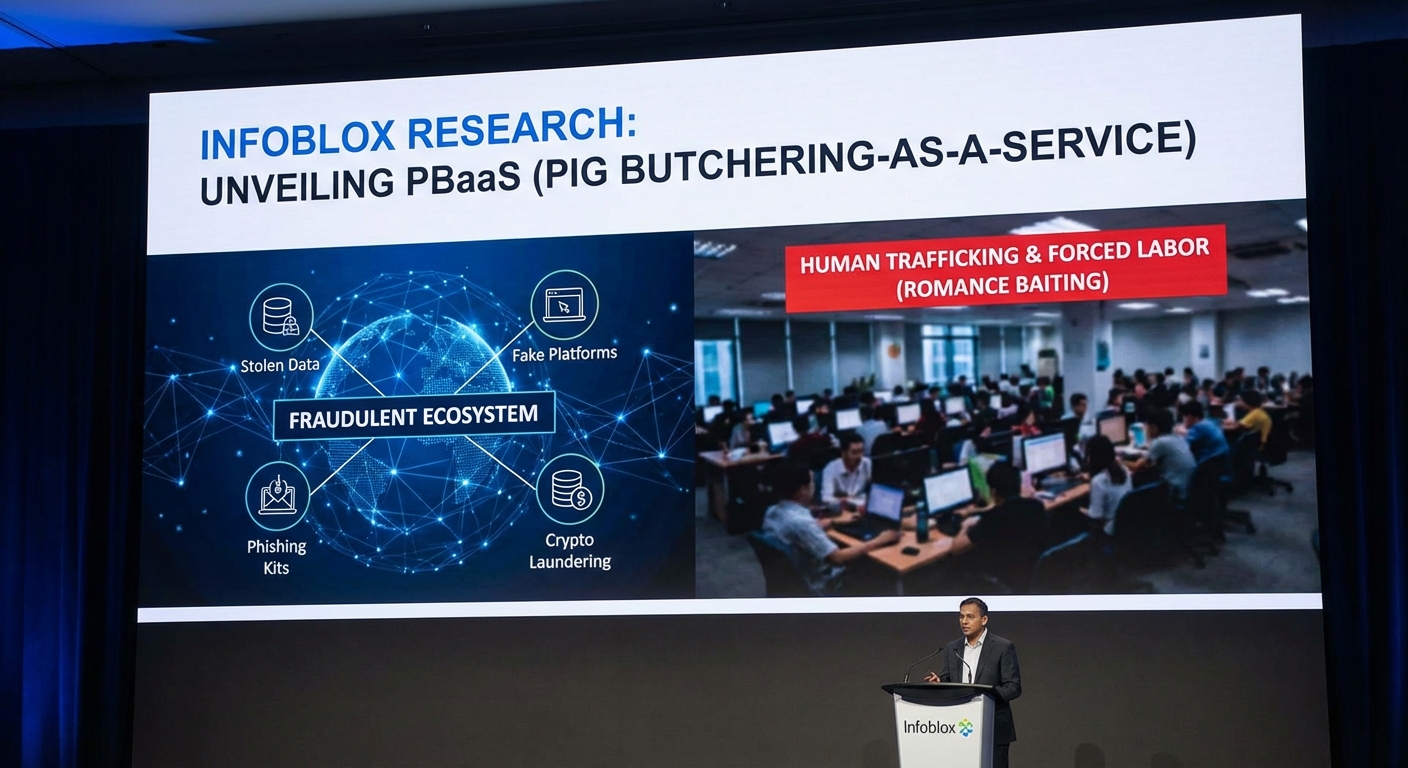

งานวิจัยล่าสุดจาก Infoblox ได้เปิดเผยข้อมูลเชิงลึกเกี่ยวกับผู้ให้บริการสองรายที่สนับสนุนเครือข่ายอาชญากรรมไซเบอร์ด้วยเครื่องมือและโครงสร้างพื้นฐานสำหรับกลโกง ‘Pig Butchering-as-a-Service (PBaaS)’ ซึ่งเป็นรูปแบบการฉ้อโกงแบบ ‘Romance Baiting’ ขนาดใหญ่ กลุ่มอาชญากรที่พูดภาษาจีนได้จัดตั้งศูนย์หลอกลวงขนาดอุตสาหกรรมในเอเชียตะวันออกเฉียงใต้ โดยหลอกล่อบุคคลให้มาทำงานและบังคับให้ทำการหลอกลวงภายใต้การคุกคาม ผู้ให้บริการ PBaaS เหล่านี้เสนอบริการครบวงจรตั้งแต่ข้อมูลส่วนบุคคลที่ถูกขโมย แพลตฟอร์มการหลอกลวง เว็บไซต์และแอปพลิเคชันมือถือปลอม ไปจนถึงบริการฟอกเงินคริปโต บทความยังเน้นย้ำถึงการใช้โดเมนที่ถูกพักไว้ (parked domains) เพื่อเปลี่ยนเส้นทางผู้เยี่ยมชมไปยังไซต์หลอกลวงและมัลแวร์ การใช้ชุดเครื่องมือ Evilginx AitM Phishing เพื่อขโมยข้อมูลประจำตัวจากสถาบันการศึกษา และเครือข่ายการพนันฉ้อโกงขนาดใหญ่ที่อาจเชื่อมโยงกับกลุ่ม APT ซึ่งปฏิบัติการมาตั้งแต่ปี 2011

Severity: วิกฤต

System Impact:

- แพลตฟอร์มโซเชียลมีเดีย (Twitter, Tinder, YouTube, Snapchat, Facebook, Instagram, Apple Music, OpenAI ChatGPT, Spotify, Netflix)

- แพลตฟอร์มการพนันออนไลน์

- อุปกรณ์พกพา (Android, iOS)

- บริการเว็บโฮสติ้ง / คลาวด์ (VPS, AWS S3 buckets)

- แพลตฟอร์มการจัดการลูกค้าสัมพันธ์ (CRM)

- เว็บไซต์ (เว็บไซต์หลอกลวงการลงทุน, เว็บไซต์ WordPress)

- โครงสร้างพื้นฐาน DNS (โดเมนที่ถูกพักไว้, typosquatting, dangling DNS)

- ระบบ Single Sign-On (SSO)

- ส่วนประกอบ PHP

Technical Attack Steps:

- 1. **การจัดตั้งศูนย์หลอกลวง**: กลุ่มอาชญากรมักสร้างศูนย์หลอกลวงขนาดใหญ่ในเอเชียตะวันออกเฉียงใต้ โดยหลอกล่อเหยื่อด้วยสัญญาเรื่องงานที่มีรายได้สูง ก่อนจะยึดพาสปอร์ตและบังคับให้ดำเนินกลโกง Pig Butchering ภายใต้การคุกคาม

- 2. **การจัดหาเครื่องมือ PBaaS**: ผู้ให้บริการ PBaaS เช่น Penguin Account Store เสนอชุดเครื่องมือฉ้อโกงครบวงจร ได้แก่ ชุดข้อมูลส่วนบุคคลที่ถูกขโมย (shè gōng kù), บัญชีโซเชียลมีเดียที่ถูกขโมย/ลงทะเบียนล่วงหน้า (Twitter, Facebook, Instagram, ChatGPT ฯลฯ), ซิมการ์ดที่ลงทะเบียนล่วงหน้า, เราเตอร์ 4G/5G, IMSI catchers และชุดรูปภาพบุคคล (character sets) เพื่อใช้สร้างตัวละครปลอม

- 3. **การสร้างแพลตฟอร์มหลอกลวง**: มีการใช้แพลตฟอร์ม Social Customer Relationship Management (SCRM) เช่น SCRM AI เพื่ออำนวยความสะดวกในการติดต่อกับเหยื่อโดยอัตโนมัติ นอกจากนี้ UWORK ยังให้บริการเทมเพลตเว็บไซต์หลอกลวงการลงทุนพร้อมแผงควบคุมผู้ดูแลระบบที่สามารถสร้างโปรไฟล์เหยื่อ จัดการตัวแทน และติดตามสถิติต่างๆ รวมถึงมีระบบ KYC เพื่อให้เหยื่ออัปโหลดเอกสารยืนยันตัวตน

- 4. **การฟอกเงิน**: ใช้แพลตฟอร์มประมวลผลการชำระเงินแบบ Peer-to-Peer (P2P) เช่น BCD Pay ซึ่งเชื่อมโยงกับ Bochuang Guarantee เพื่อฟอกเงินและสกุลเงินดิจิทัลที่ได้มาอย่างผิดกฎหมาย

- 5. **การเผยแพร่แอปพลิเคชันมือถือปลอม**: มีการพัฒนาแอปพลิเคชันมือถือปลอมสำหรับ Android (ไฟล์ APK) และ iOS (ผ่านโปรแกรมทดสอบ Apple) บางแอปจะซ่อนฟังก์ชันการซื้อขายปลอมโดยปลอมตัวเป็นแอปข่าวสาร และจะแสดงฟังก์ชันนั้นเมื่อผู้ใช้ป้อนรหัสผ่านเฉพาะในช่องค้นหา

- 6. **การใช้โดเมนที่จอดไว้ (Parked Domains)**: โดเมนที่หมดอายุ ไม่มีการใช้งาน หรือโดเมนที่สะกดผิด (typosquatting) ถูกใช้เพื่อเปลี่ยนเส้นทางผู้เยี่ยมชมไปยังเว็บไซต์ที่ให้บริการกลโกงและมัลแวร์ โดยการเปลี่ยนเส้นทางจะขึ้นอยู่กับการโปรไฟล์ระบบของผู้เยี่ยมชม (เช่น ตำแหน่งทางภูมิศาสตร์ IP, ลายนิ้วมืออุปกรณ์ และคุกกี้)

- 7. **การโจมตีฟิชชิ่งแบบ AitM ด้วย Evilginx**: ผู้โจมตีใช้ชุดเครื่องมือฟิชชิ่ง Evilginx แบบ Adversary-in-the-Middle (AitM) เพื่อขโมยข้อมูลเข้าสู่ระบบและคุกกี้เซสชัน โดยพุ่งเป้าไปที่มหาวิทยาลัยและสถาบันการศึกษาในสหรัฐอเมริกา Evilginx Pro รุ่นใหม่มีการพัฒนาเทคนิคการหลีกเลี่ยงการตรวจจับให้ซับซ้อนยิ่งขึ้น

- 8. **เครือข่ายการพนันฉ้อโกง (APT-linked)**: โครงสร้างพื้นฐานขนาดใหญ่กว่า 328,000 โดเมน/ซับโดเมน ซึ่งเชื่อมโยงกับกลุ่มที่ได้รับการสนับสนุนจากรัฐหรือ APT ได้ใช้การแสวงหาประโยชน์จากช่องโหว่ใน WordPress, ส่วนประกอบ PHP, dangling DNS และสินทรัพย์คลาวด์ที่หมดอายุ เพื่อยึดครองโดเมนที่น่าเชื่อถือ เครือข่ายนี้ยังแพร่กระจายแอปพลิเคชัน Android ที่เป็นอันตราย (APK droppers) ผ่าน AWS S3 buckets พร้อมความสามารถในการควบคุมคำสั่ง (C2) และการขโมยข้อมูล โดยใช้โซเชียลมีเดียและแพลตฟอร์มข้อความโต้ตอบแบบทันทีในการโฆษณา

Recommendations:

Short Term:

- สำหรับผู้ใช้งานทั่วไป: ระมัดระวังการติดต่อจากคนแปลกหน้าบนโซเชียลมีเดียและแอปหาคู่ โดยเฉพาะอย่างยิ่งที่ชักชวนให้ลงทุนในสกุลเงินดิจิทัล

- สำหรับผู้ใช้งานทั่วไป: ตรวจสอบความถูกต้องของเว็บไซต์และแอปพลิเคชันการลงทุนอย่างละเอียดก่อนดำเนินการใดๆ โดยเฉพาะที่ให้ดาวน์โหลดไฟล์ APK หรือเข้าร่วมโปรแกรมทดสอบ

- สำหรับผู้ใช้งานทั่วไป: หลีกเลี่ยงการคลิกลิงก์จากโดเมนที่น่าสงสัย หรือเมื่อพบการสะกดผิดของเว็บไซต์ที่คุ้นเคย

- สำหรับผู้ใช้งานทั่วไป: ใช้การยืนยันตัวตนแบบหลายปัจจัย (MFA) สำหรับบัญชีออนไลน์ทั้งหมด เพื่อป้องกันการขโมยข้อมูลประจำตัวผ่านฟิชชิ่ง

- สำหรับองค์กรและสถาบันการศึกษา: แจ้งเตือนพนักงาน/นักศึกษาถึงภัยคุกคามฟิชชิ่งแบบ AitM และกลโกง Pig Butchering

- สำหรับองค์กรและสถาบันการศึกษา: ตรวจสอบและอัปเดตระบบรักษาความปลอดภัยของเว็บไซต์และแอปพลิเคชันอย่างสม่ำเสมอ โดยเฉพาะส่วนประกอบ PHP และ WordPress

Long Term:

- สำหรับผู้ใช้งานทั่วไป: ให้ความรู้แก่ตนเองและผู้อื่นเกี่ยวกับภัยคุกคามไซเบอร์รูปแบบใหม่ๆ อย่างต่อเนื่อง

- สำหรับผู้ใช้งานทั่วไป: รายงานกิจกรรมที่น่าสงสัยไปยังหน่วยงานบังคับใช้กฎหมายที่เกี่ยวข้อง

- สำหรับองค์กรและสถาบันการศึกษา: ลงทุนในโซลูชันตรวจจับภัยคุกคาม DNS เพื่อระบุและบล็อกการเชื่อมต่อไปยังโดเมนที่จอดไว้ที่เป็นอันตรายและโดเมนที่ถูกยึดครอง

- สำหรับองค์กรและสถาบันการศึกษา: ใช้มาตรการป้องกันฟิชชิ่งขั้นสูง รวมถึงการตรวจสอบใบรับรอง TLS และการวิเคราะห์พฤติกรรมผู้ใช้

- สำหรับองค์กรและสถาบันการศึกษา: ดำเนินการประเมินความปลอดภัยอย่างสม่ำเสมอ (penetration testing) และการตรวจสอบช่องโหว่ (vulnerability assessments) เพื่อระบุและแก้ไขจุดอ่อนในโครงสร้างพื้นฐาน

- สำหรับองค์กรและสถาบันการศึกษา: กำหนดนโยบายและขั้นตอนที่เข้มงวดสำหรับการจัดการบัญชีผู้ใช้ โดยเฉพาะบัญชีที่ไม่มีผู้ดูแล (orphaned accounts) และสิทธิ์การเข้าถึง

- สำหรับองค์กรและสถาบันการศึกษา: ทำงานร่วมกับหน่วยงานบังคับใช้กฎหมายและบริษัทรักษาความปลอดภัยเพื่อแลกเปลี่ยนข้อมูลภัยคุกคาม

Source: https://thehackernews.com/2026/01/researchers-uncover-service-providers.html

Share this content: