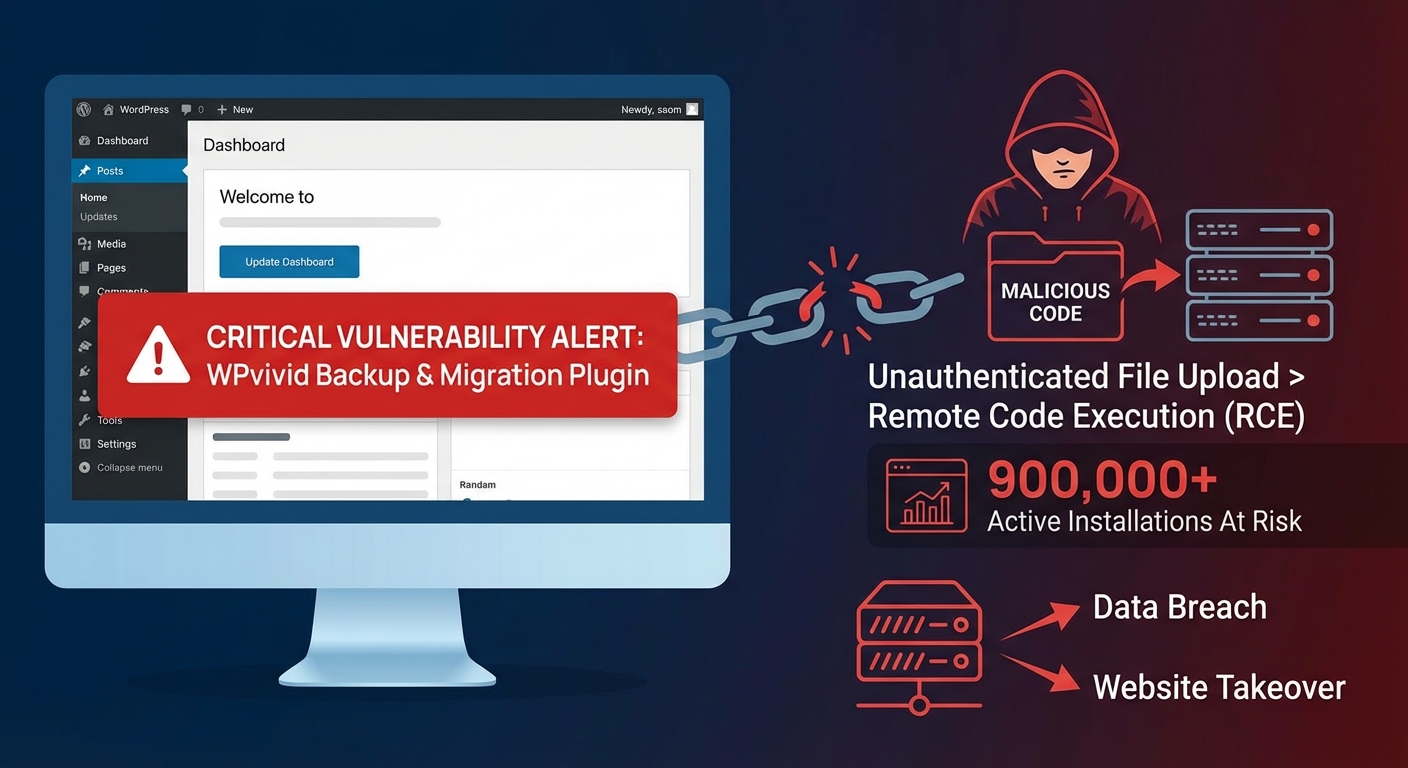

ช่องโหว่ร้ายแรงในปลั๊กอิน WPvivid Backup & Migration สำหรับ WordPress ซึ่งมีการติดตั้งบนเว็บไซต์มากกว่า 900,000 แห่ง สามารถถูกโจมตีเพื่อดำเนินการโค้ดจากระยะไกล (Remote Code Execution) โดยการอัปโหลดไฟล์ที่ไม่ได้รับอนุญาตโดยไม่ต้องมีการพิสูจน์ตัวตน

Severity: วิกฤต

System Impact:

- ปลั๊กอิน WPvivid Backup & Migration สำหรับ WordPress

- เว็บไซต์ WordPress มากกว่า 900,000 แห่ง

Technical Attack Steps:

- ผู้โจมตีใช้ประโยชน์จากฟังก์ชัน ‘receive backup from another site’ ที่ไม่ใช่ค่าเริ่มต้นและถูกเปิดใช้งานบนเว็บไซต์เป้าหมาย

- เมื่อฟังก์ชัน openssl_private_decrypt() ล้มเหลว ปลั๊กอินจะไม่หยุดการทำงาน แต่ส่งผลลัพธ์ที่เป็น false ไปยังรูทีน AES (Rijndael) ซึ่งสร้างคีย์การเข้ารหัสที่คาดเดาได้

- ผู้โจมตีใช้คีย์การเข้ารหัสที่คาดเดาได้นี้เพื่อสร้างเพย์โหลดที่เป็นอันตรายที่ปลั๊กอินจะยอมรับ

- ปลั๊กอินไม่มีการทำความสะอาดชื่อไฟล์ที่อัปโหลดอย่างเหมาะสม ทำให้เกิดช่องโหว่ Directory Traversal

- ผู้โจมตีสามารถอัปโหลดไฟล์ PHP ที่เป็นอันตรายไปยังไดเร็กทอรีนอกเหนือจากที่ตั้งใจไว้ เพื่อดำเนินการโค้ดจากระยะไกลและเข้าควบคุมเว็บไซต์ได้

- การโจมตีมีกรอบเวลา 24 ชั่วโมง ซึ่งเป็นระยะเวลาของคีย์ที่ใช้ในการส่งไฟล์สำรอง

Recommendations:

Short Term:

- อัปเกรดปลั๊กอิน WPvivid Backup & Migration เป็นเวอร์ชัน 0.9.124 โดยเร็วที่สุด

Long Term:

- ปิดการใช้งานตัวเลือก ‘receive backup from another site’ หากไม่จำเป็นต้องใช้งาน

- ตรวจสอบให้แน่ใจว่ามีการตรวจสอบการจัดการข้อผิดพลาดของการถอดรหัส RSA อย่างเข้มงวด

- เพิ่มการทำความสะอาดชื่อไฟล์ที่อัปโหลดเพื่อป้องกันช่องโหว่ Directory Traversal

- จำกัดการอัปโหลดเฉพาะประเภทไฟล์สำรองที่อนุญาต (เช่น ZIP, GZ, TAR, SQL) เท่านั้น

Share this content: