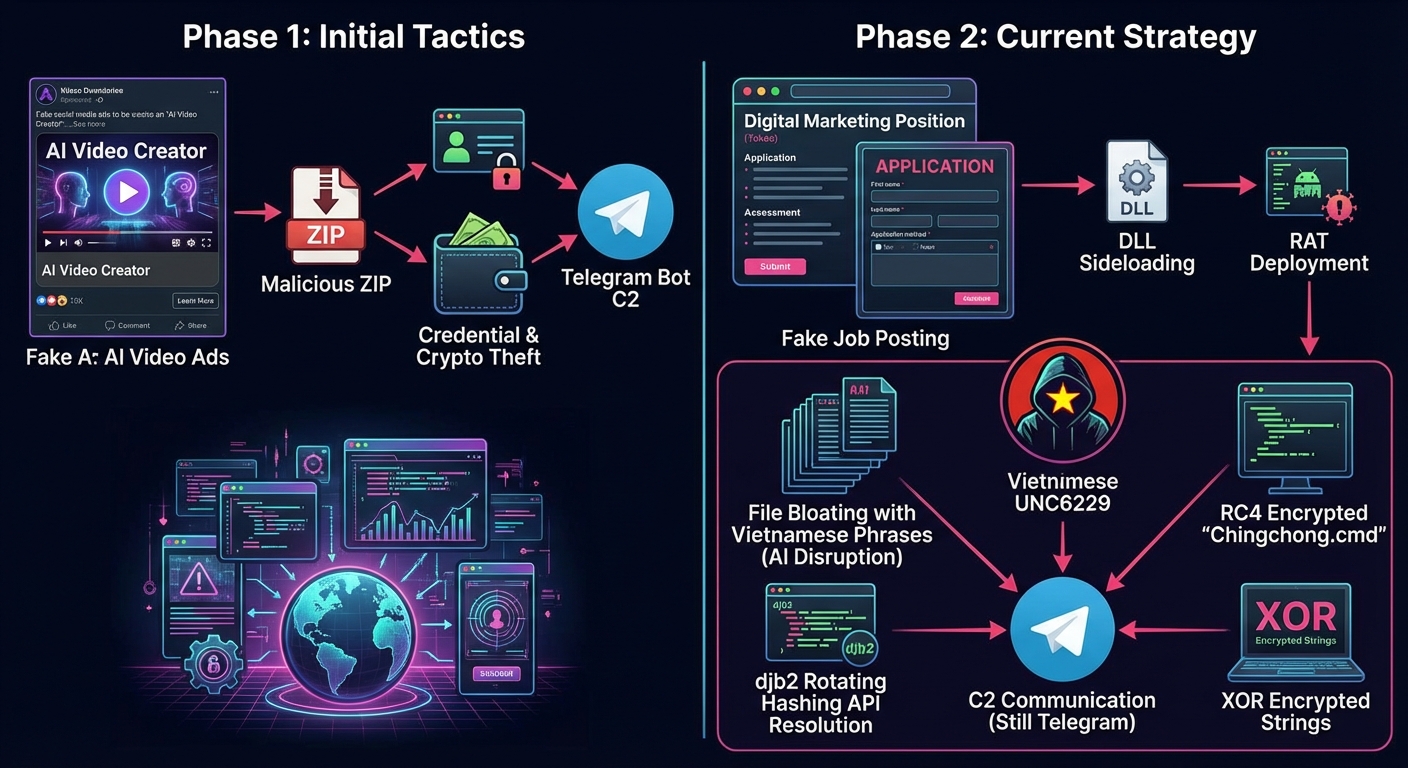

มัลแวร์ Noodlophile ซึ่งเป็น Information Stealer ได้พัฒนากลยุทธ์การโจมตีอย่างมีนัยสำคัญเพื่อหลีกเลี่ยงมาตรการความปลอดภัย ในระยะแรก มัลแวร์นี้ถูกซ่อนอยู่หลังโฆษณาปลอมสำหรับแพลตฟอร์มสร้างวิดีโอ AI บนโซเชียลมีเดีย เพื่อหลอกให้ผู้ใช้ดาวน์โหลดไฟล์ ZIP ที่เป็นอันตราย ซึ่งเน้นการขโมยข้อมูลประจำตัวและกระเป๋าคริปโตเคอร์เรนซี โดยส่งข้อมูลผ่านบอท Telegram

ปัจจุบัน ผู้โจมตีซึ่งเชื่อมโยงกับกลุ่ม UNC6229 จากเวียดนาม ได้เปลี่ยนเป้าหมายไปที่ผู้หางาน นักเรียน และนักการตลาดดิจิทัล โดยใช้ประกาศรับสมัครงานปลอมเป็นการล่อลวงแบบฟิชชิ่ง ซึ่งปลอมแปลงเป็นแบบฟอร์มใบสมัครงานหรือการทดสอบประเมินทักษะ เพื่อส่ง Stealers แบบหลายขั้นตอนและ Remote Access Trojans (RATs) ผ่านเทคนิค DLL Sideloading

นอกจากนี้ ผู้พัฒนาได้ใช้กลยุทธ์การหลบเลี่ยงขั้นสูง รวมถึงการเพิ่มขนาดไฟล์ด้วยวลีภาษาเวียดนามเพื่อทำให้เครื่องมือวิเคราะห์ที่ใช้ AI หยุดทำงาน, การใช้อัลกอริทึม `djb2` rotating hashing สำหรับการแก้ API แบบไดนามิก, การตรวจสอบลายเซ็นแบบ hardcoded เพื่อตรวจจับการดัดแปลง, การเข้ารหัส RC4 สำหรับไฟล์คำสั่ง (“Chingchong.cmd”) และการเข้ารหัส XOR สำหรับสตริงข้อความ แม้จะมีกลยุทธ์การหลบเลี่ยงที่ซับซ้อน แต่การสื่อสาร Command and Control (C2) ยังคงใช้บอท Telegram

Severity: สูง

System Impact:

- ข้อมูลประจำตัว (Credentials)

- กระเป๋าคริปโตเคอร์เรนซี

- เครื่องมือวิเคราะห์ที่ใช้ AI

- ระบบของผู้ใช้ทั่วไป (ผ่าน Remote Access Trojans และ Information Stealers)

- แพลตฟอร์มการสรรหาบุคลากร (ใช้สำหรับการล่อลวงแบบฟิชชิ่ง)

Technical Attack Steps:

- **ระยะแรก:** โฆษณาหลอกลวงบนโซเชียลมีเดียสำหรับแพลตฟอร์มสร้างวิดีโอ AI ปลอม

- **การส่งมัลแวร์เริ่มต้น:** หลอกผู้ใช้ให้ดาวน์โหลดไฟล์ ZIP ที่เป็นอันตราย

- **การเก็บข้อมูลเริ่มต้น:** ขโมยข้อมูลประจำตัวและกระเป๋าคริปโตเคอร์เรนซี

- **การส่งข้อมูลออกเริ่มต้น:** ส่งข้อมูลที่ถูกขโมยผ่านบอท Telegram

- **กลยุทธ์ที่พัฒนาขึ้น:** เปลี่ยนไปใช้ประกาศรับสมัครงานปลอมและการล่อลวงแบบฟิชชิ่งที่ซับซ้อน (เช่น แบบฟอร์มใบสมัครงานปลอม หรือการทดสอบทักษะ)

- **การส่งมัลแวร์ที่พัฒนาขึ้น:** ส่งมัลแวร์ประเภท Stealer แบบหลายขั้นตอนและ Remote Access Trojans (RATs)

- **เทคนิคการทำงาน:** ใช้เทคนิค DLL Sideloading เพื่อโหลดและรันมัลแวร์

- **กลยุทธ์การหลบเลี่ยง (1):** เพิ่มขนาดไฟล์ที่เป็นอันตรายด้วยวลีภาษาเวียดนามจำนวนมาก เพื่อทำให้เครื่องมือวิเคราะห์ที่ใช้ AI ซึ่งพึ่งพาไลบรารี Python disassembly ล้มเหลว

- **กลยุทธ์การหลบเลี่ยง (2):** ใช้ Algorith djb2 rotating hashing ภายใน shellcode ของตัวโหลดฟังก์ชันเพื่อการแก้ API แบบไดนามิก

- **กลยุทธ์การหลบเลี่ยง (3):** ทำการตรวจสอบลายเซ็นแบบ hardcoded เพื่อตรวจจับการดัดแปลงจากเครื่องมือต่อต้านการวิเคราะห์หรือดีบัก และจะยุติการทำงานหากพบ

- **กลยุทธ์การหลบเลี่ยง (4):** ใช้การเข้ารหัส RC4 เพื่อปกป้องไฟล์คำสั่งที่มีชื่อว่า “Chingchong.cmd”

- **กลยุทธ์การหลบเลี่ยง (5):** ใช้การเข้ารหัส XOR เพื่อซ่อนสตริงข้อความที่เคยเปิดเผย

- **Command and Control:** ยังคงใช้บอท Telegram สำหรับการสื่อสาร C2

Recommendations:

Short Term:

- ผู้ใช้ควรใช้ความระมัดระวังอย่างยิ่งกับข้อเสนอการสมัครงานที่ไม่พึงประสงค์ทางออนไลน์

- ตรวจสอบความถูกต้องของแพลตฟอร์มการสรรหาบุคลากรและบริษัทที่เสนองานอย่างรอบคอบก่อนที่จะให้ข้อมูลหรือดาวน์โหลดไฟล์ใดๆ

- ฝ่ายรักษาความปลอดภัยควรอัปเดตกฎการตรวจจับมัลแวร์เพื่อครอบคลุมรูปแบบการแฮช (hashing) และการเข้ารหัส (encryption) เฉพาะที่ Noodlophile ใช้

- ระมัดระวังเป็นพิเศษเมื่อเปิดไฟล์แนบหรือลิงก์จากอีเมลหรือข้อความที่ไม่รู้จัก โดยเฉพาะที่เกี่ยวข้องกับการสมัครงาน

Long Term:

- เพิ่มความตระหนักรู้และจัดการฝึกอบรมด้านความปลอดภัยไซเบอร์ให้กับพนักงานและนักศึกษาเกี่ยวกับการโจมตีแบบฟิชชิ่งและวิศวกรรมสังคมที่มุ่งเป้าไปที่ผู้หางาน

- นำเครื่องมือวิเคราะห์มัลแวร์และ Sandbox ที่มีความยืดหยุ่นและสามารถรับมือกับเทคนิคการหลบเลี่ยงขั้นสูง (เช่น การเพิ่มขนาดไฟล์ การเข้ารหัส) มาใช้งาน

- ใช้โซลูชันความปลอดภัยแบบ Endpoint Detection and Response (EDR) ที่สามารถตรวจจับพฤติกรรมที่ผิดปกติของมัลแวร์ รวมถึงการใช้ DLL Sideloading และการพยายามสื่อสาร C2 ผ่านช่องทางที่ไม่ปกติ เช่น Telegram

- ส่งเสริมการใช้การยืนยันตัวตนแบบหลายปัจจัย (MFA) สำหรับบัญชีออนไลน์ทั้งหมด โดยเฉพาะบัญชีที่เก็บข้อมูลสำคัญหรือกระเป๋าคริปโตเคอร์เรนซี

Source: Cyber Security News (https://cybersecuritynews.com/noodlophile-malware-creators-evolve-tactics/)

Share this content: