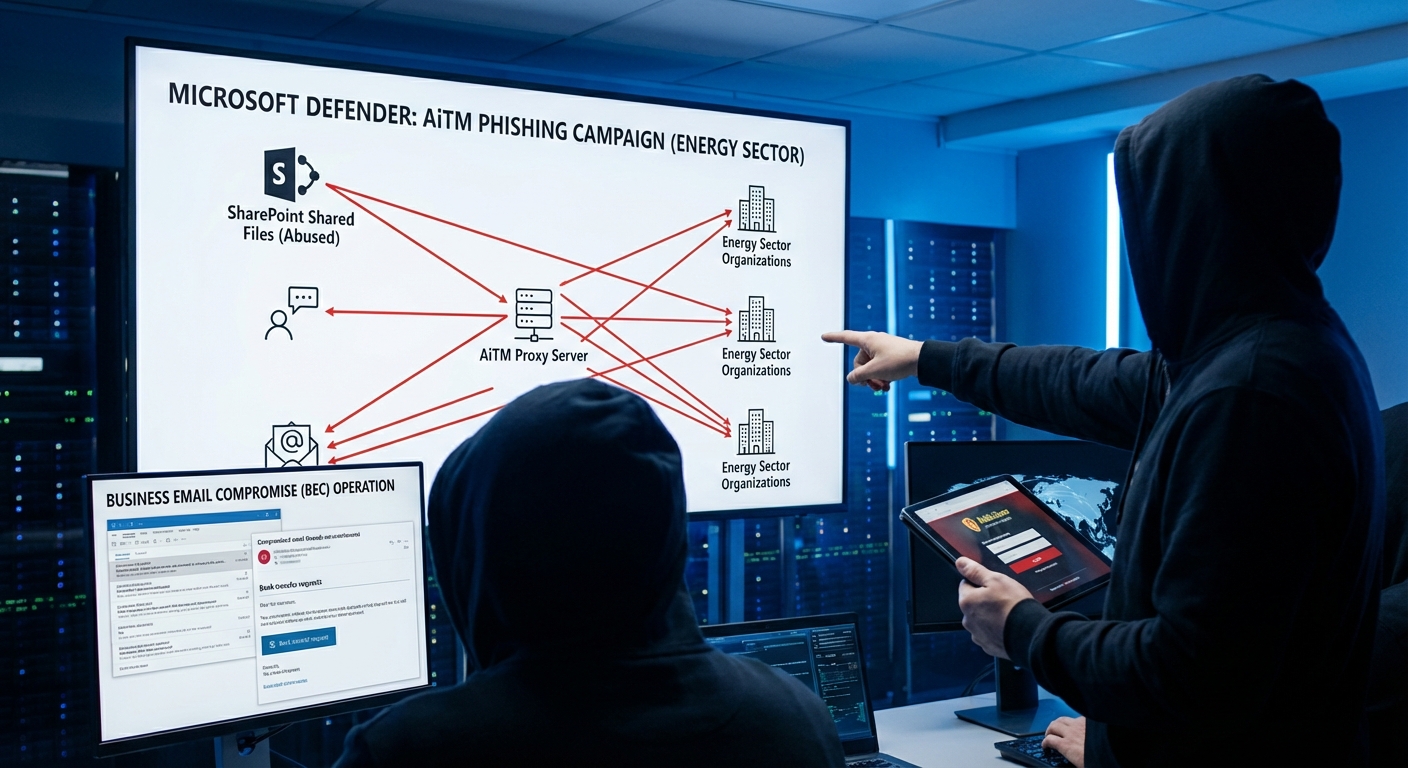

นักวิจัยของ Microsoft Defender ได้เปิดเผยแคมเปญฟิชชิ่งแบบ Adversary-in-the-Middle (AiTM) ที่ซับซ้อน ซึ่งมุ่งเป้าไปที่องค์กรในภาคพลังงาน โดยอาศัยการใช้บริการแชร์ไฟล์ SharePoint ในทางที่ผิด การโจมตีแบบหลายขั้นตอนนี้ทำให้บัญชีผู้ใช้หลายบัญชีตกอยู่ในความเสี่ยง และพัฒนาไปสู่การปฏิบัติการ Business Email Compromise (BEC) ในวงกว้างทั่วทั้งหลายองค์กร.

Severity: สูง

System Impact:

- Microsoft SharePoint

- OneDrive

- ระบบอีเมลขององค์กร (สำหรับการโจมตีแบบ BEC และฟิชชิ่ง)

- บัญชีผู้ใช้และเซสชันการทำงาน

- Azure Active Directory (สำหรับการจัดการการเข้าถึงและการยืนยันตัวตน)

Technical Attack Steps:

- เริ่มต้นด้วยอีเมลฟิชชิ่งที่ส่งมาจากที่อยู่อีเมลของผู้ขายที่น่าเชื่อถือที่ถูกบุกรุก

- ผู้โจมตีใช้ URL ของ SharePoint ที่ต้องมีการยืนยันตัวตน โดยเลียนแบบเวิร์กโฟลว์การแชร์เอกสารที่ถูกต้องเพื่อหลีกเลี่ยงการถูกสงสัย

- เหยื่อคลิกลิงก์ที่เป็นอันตรายของ SharePoint และกรอกข้อมูลประจำตัวบนหน้าล็อกอินปลอม ทำให้ผู้โจมตีสามารถเข้าถึงเซสชันของผู้ใช้ได้ (AiTM Phishing)

- หลังจากเข้าถึง ผู้โจมตีได้สร้างกฎในกล่องจดหมายทันทีเพื่อลบอีเมลขาเข้าและทำเครื่องหมายข้อความเป็นอ่านแล้ว เพื่อรักษาความลับและตรวจสอบบัญชีที่ถูกบุกรุก

- ผู้โจมตีได้เปิดตัวแคมเปญฟิชชิ่งขนาดใหญ่ส่งอีเมลมากกว่า 600 ฉบับไปยังผู้ติดต่อทั้งภายในและภายนอกองค์กรของเหยื่อ

- ผู้โจมตีตรวจสอบกล่องจดหมายของเหยื่ออย่างต่อเนื่อง ลบการแจ้งเตือนอีเมลที่ไม่สามารถส่งได้และข้อความนอกสถานที่ทำงาน เพื่อหลีกเลี่ยงการตรวจจับ

- เมื่อผู้รับตั้งคำถามเกี่ยวกับอีเมลที่น่าสงสัย ผู้โจมตีจะตอบกลับจากบัญชีที่ถูกบุกรุกเพื่อยืนยันความถูกต้อง ก่อนที่จะลบเธรดการสนทนาออก

- ผู้โจมตีรักษาการเข้าถึงผ่านคุกกี้เซสชันที่ถูกขโมย แม้หลังจากการรีเซ็ตรหัสผ่าน และอาจลงทะเบียนวิธีการยืนยันตัวตนแบบหลายปัจจัย (MFA) ทางเลือกโดยใช้หมายเลขโทรศัพท์ที่ควบคุมโดยผู้โจมตี

Recommendations:

Short Term:

- เพิกถอนคุกกี้เซสชันที่ใช้งานอยู่ทั้งหมดที่อาจถูกขโมย

- ลบกฎกล่องจดหมายที่ผู้โจมตีสร้างขึ้นในบัญชีที่ได้รับผลกระทบ

- รีเซ็ตการตั้งค่าการยืนยันตัวตนแบบหลายปัจจัย (MFA) ที่ผู้โจมตีอาจแก้ไขหรือลงทะเบียนไว้

- ดำเนินการตรวจสอบบันทึกการยืนยันตัวตนเพื่อค้นหากิจกรรมที่เกี่ยวข้องกับที่อยู่ IP ของผู้โจมตี (178.130.46.8, 193.36.221.10) ทันที

Long Term:

- นำนโยบายการเข้าถึงแบบมีเงื่อนไข (Conditional Access Policies) มาใช้เพื่อประเมินคำขอเข้าสู่ระบบโดยใช้สัญญาณระบุตัวตน เช่น ตำแหน่ง IP, สถานะอุปกรณ์ และการเป็นสมาชิกกลุ่มผู้ใช้

- เปิดใช้งานและใช้การประเมินการเข้าถึงอย่างต่อเนื่อง (Continuous Access Evaluation) เพื่อความปลอดภัยของเซสชันแบบเรียลไทม์

- ใช้ค่าเริ่มต้นด้านความปลอดภัย (Security Defaults) ใน Azure Active Directory เพื่อให้แน่ใจว่าการตั้งค่าความปลอดภัยพื้นฐานถูกบังคับใช้

- ปรับใช้โซลูชันป้องกันฟิชชิ่งขั้นสูงที่สามารถตรวจจับและบล็อกแคมเปญฟิชชิ่งที่ซับซ้อนได้

- ติดตั้งใช้งาน Microsoft Defender XDR เพื่อการตรวจจับและตอบสนองต่อภัยคุกคามในวงกว้าง รวมถึงกิจกรรมที่น่าสงสัย เช่น การพยายามเข้าสู่ระบบหลายบัญชีและการสร้างกฎกล่องจดหมายที่เป็นอันตราย

Source: https://cybersecuritynews.com/sharepoint-services-in-sophisticated-aitm-phishing-campaign/

Share this content: