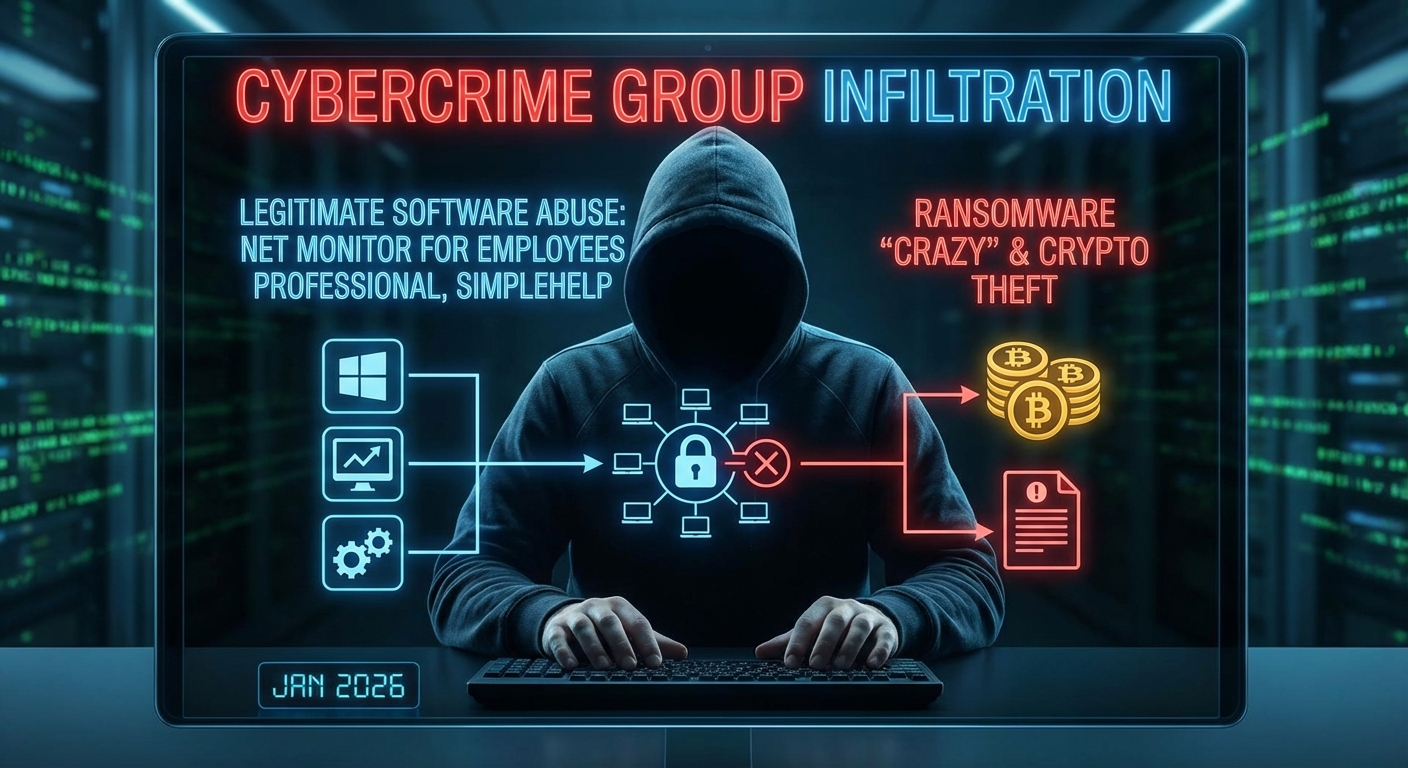

กลุ่มอาชญากรไซเบอร์กำลังใช้ซอฟต์แวร์บริหารจัดการที่ถูกต้องตามกฎหมาย เช่น Net Monitor for Employees Professional และ SimpleHelp เพื่อแทรกซึมเข้าสู่เครือข่ายองค์กรและติดตั้งมัลแวร์เรียกค่าไถ่ การโจมตีนี้ทำให้ยากต่อการตรวจจับเนื่องจากใช้เครื่องมือที่ปกติแล้วจะถูกมองว่าปลอดภัย แฮกเกอร์ใช้เครื่องมือเหล่านี้เพื่อควบคุมระบบ ขโมยข้อมูล ปิดการใช้งานระบบรักษาความปลอดภัย และซ่อนตัวในเครือข่ายเพื่อเตรียมการโจมตีแรนซัมแวร์ ‘Crazy’ และขโมยคริปโตเคอร์เรนซี การวิเคราะห์จาก Huntress พบกิจกรรมนี้ตั้งแต่ต้นปี 2026

Severity: สูง

System Impact:

- เครือข่ายองค์กร

- ระบบคอมพิวเตอร์

- แพลตฟอร์มการติดตามพนักงาน

- เครื่องมือช่วยเหลือระยะไกล

Technical Attack Steps:

- เข้าถึงเครือข่ายโดยใช้เครื่องมือบริหารจัดการที่ถูกต้องตามกฎหมาย (Net Monitor for Employees Professional และ SimpleHelp).

- ใช้คุณสมบัติของเครื่องมือเหล่านี้เพื่อดูหน้าจอ, จัดการไฟล์, และรันคำสั่งบนระบบที่ถูกบุกรุก.

- ปลอมแปลงชื่อไฟล์ที่เป็นอันตรายให้เหมือนบริการของ Microsoft เช่น ‘OneDriveSvc’ และ ‘OneDriver.exe’ เพื่อหลีกเลี่ยงการตรวจจับ.

- ติดตั้ง SimpleHelp เป็นจุดเข้าถึงสำรองเพื่อคงอยู่ในเครือข่าย.

- ตั้งค่าซอฟต์แวร์ให้เฝ้าระวังคำสำคัญบนหน้าจอ (เช่น ‘wallet’ หรือ ‘Binance’) เพื่อขโมยเงินทุน.

- ปิดการใช้งานมาตรการรักษาความปลอดภัยของระบบ.

- ติดตั้งแรนซัมแวร์ ‘Crazy’ เพื่อล็อกไฟล์และขโมยคริปโตเคอร์เรนซี.

Recommendations:

Short Term:

- จำกัดสิทธิ์ผู้ใช้ในการติดตั้งซอฟต์แวร์อย่างเคร่งครัด.

- บังคับใช้ Multi-Factor Authentication (MFA) สำหรับบัญชีระยะไกลทั้งหมด.

- ตรวจสอบระบบอย่างสม่ำเสมอเพื่อหาเครื่องมือบริหารจัดการระยะไกลที่ไม่ได้รับอนุญาต.

- เฝ้าระวังความพยายามในการปิดการใช้งานโปรแกรมป้องกันไวรัส.

- ตรวจสอบชื่อโปรแกรมที่ผิดปกติซึ่งเลียนแบบบริการที่ถูกต้องตามกฎหมาย.

Long Term:

Source: https://cybersecuritynews.com/threat-actors-leveraging-employee-monitoring-and-simplehelp-tools/

Share this content: