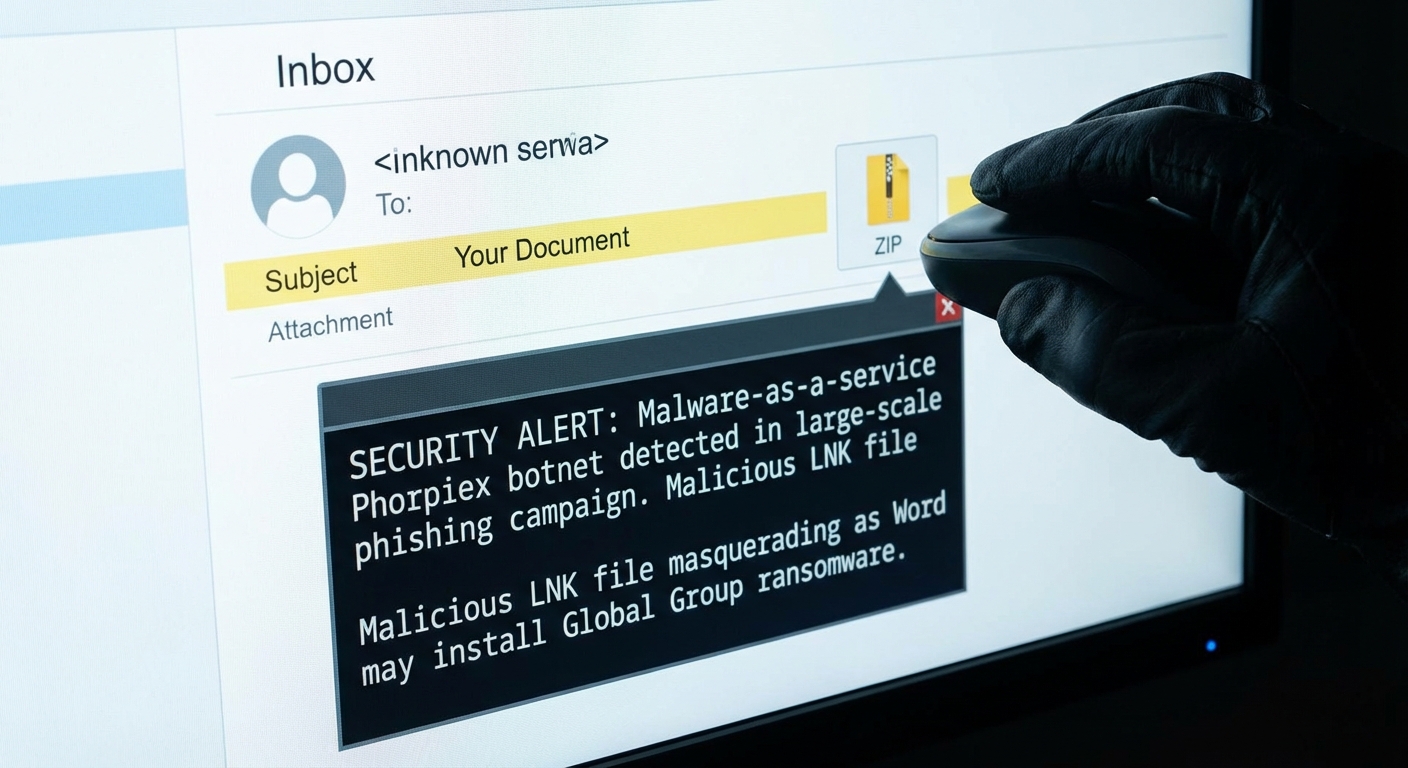

แพลตฟอร์มมัลแวร์ในรูปแบบบริการ (Malware-as-a-service) อย่าง Phorpiex botnet ได้กลับมามีบทบาทอีกครั้งในแคมเปญฟิชชิ่งขนาดใหญ่ ผู้โจมตีส่งอีเมลหัวข้อหลอกลวงว่า ‘Your Document’ พร้อมแนบไฟล์ ZIP ที่ดูเหมือนเอกสารทั่วไป แต่แท้จริงแล้วภายในบรรจุไฟล์ Windows Shortcut (LNK) ที่เป็นอันตรายปลอมเป็นเอกสาร Word การคลิกไฟล์ดังกล่าวจะนำไปสู่การติดตั้ง Global Group ransomware ซึ่งเป็น Ransomware ในตระกูล Mamona

Severity: วิกฤต

System Impact:

- ระบบปฏิบัติการ Windows (ผ่านการใช้ไฟล์ LNK, Command Processor, PowerShell)

- ระบบอีเมล (จากการโจมตีแบบฟิชชิ่ง)

- ข้อมูลผู้ใช้ (ถูกเข้ารหัสโดย Ransomware)

- ฐานข้อมูล (กระบวนการที่เกี่ยวข้องถูกยุติโดยมัลแวร์)

- ระบบตรวจจับภัยคุกคามในเครือข่าย (ถูกเลี่ยงผ่านด้วยโหมด ‘mute’)

- สภาพแวดล้อมที่ไม่มีการเชื่อมต่อเครือข่าย (air-gapped) หรือออฟไลน์ (เนื่องจากการสร้างคีย์เข้ารหัสบนเครื่องโดยตรง)

Technical Attack Steps:

- ผู้โจมตีกระจายอีเมลฟิชชิ่งโดยมีหัวข้อว่า “Your Document”

- อีเมลดังกล่าวมีไฟล์แนบปลอมเป็นไฟล์ ZIP ที่ดูไม่เป็นอันตราย ซึ่งเมื่อเปิดออกแล้วจะเผยให้เห็นไฟล์ Windows Shortcut (LNK) เช่น “Document.doc.lnk”

- ผู้ใช้งานที่ไม่ระมัดระวังจะคลิกไฟล์ LNK ที่ถูกปลอมแปลง เนื่องจาก Windows มักซ่อนนามสกุลไฟล์โดยค่าเริ่มต้น และไอคอนที่ดูเหมือนไฟล์เอกสารทั่วไป

- ไฟล์ LNK ที่ถูกคลิกจะดำเนินการเรียกใช้ Windows Command Processor ในเบื้องหลังอย่างเงียบๆ

- Command Processor จะเรียกใช้ PowerShell เพื่อดาวน์โหลดเพย์โหลดรองจากเซิร์ฟเวอร์ระยะไกล

- เพย์โหลดรองนี้คือ Global Group ransomware ซึ่งมักถูกตั้งชื่อให้คล้ายกับไดรเวอร์ของ Windows

- Ransomware ทำงานในโหมด ‘mute’ โดยสร้างคีย์เข้ารหัสบนระบบโฮสต์โดยตรง ทำให้ไม่จำเป็นต้องเชื่อมต่อกับเซิร์ฟเวอร์ Command-and-Control

- มัลแวร์ใช้คำสั่ง ping เพื่อหน่วงเวลาการทำงานเล็กน้อย ก่อนจะลบไบนารีของตัวเองออกจากดิสก์ (กลยุทธ์ป้องกันการวิเคราะห์ทางนิติวิทยา)

- Ransomware ค้นหาและยุติกระบวนการที่เกี่ยวข้องกับเครื่องมือวิเคราะห์และฐานข้อมูล เพื่อให้มั่นใจว่าสามารถเข้ารหัสข้อมูลได้มากที่สุดโดยไม่มีการรบกวน

Recommendations:

Short Term:

- สกัดกั้นไฟล์แนบที่สามารถรันได้ (เช่น ไฟล์ LNK) ที่เกตเวย์อีเมล

- ให้ความสำคัญกับการตรวจสอบเอนด์พอยต์เพื่อตรวจจับกิจกรรมที่น่าสงสัย

- ใช้ระบบตรวจจับตามพฤติกรรม (behavior-based detection) เพื่อหยุดกระบวนการเข้ารหัสก่อนที่ข้อมูลจะสูญหายอย่างถาวร

Long Term:

Source: https://cybersecuritynews.com/attackers-deliver-global-group-ransomware/

Share this content: