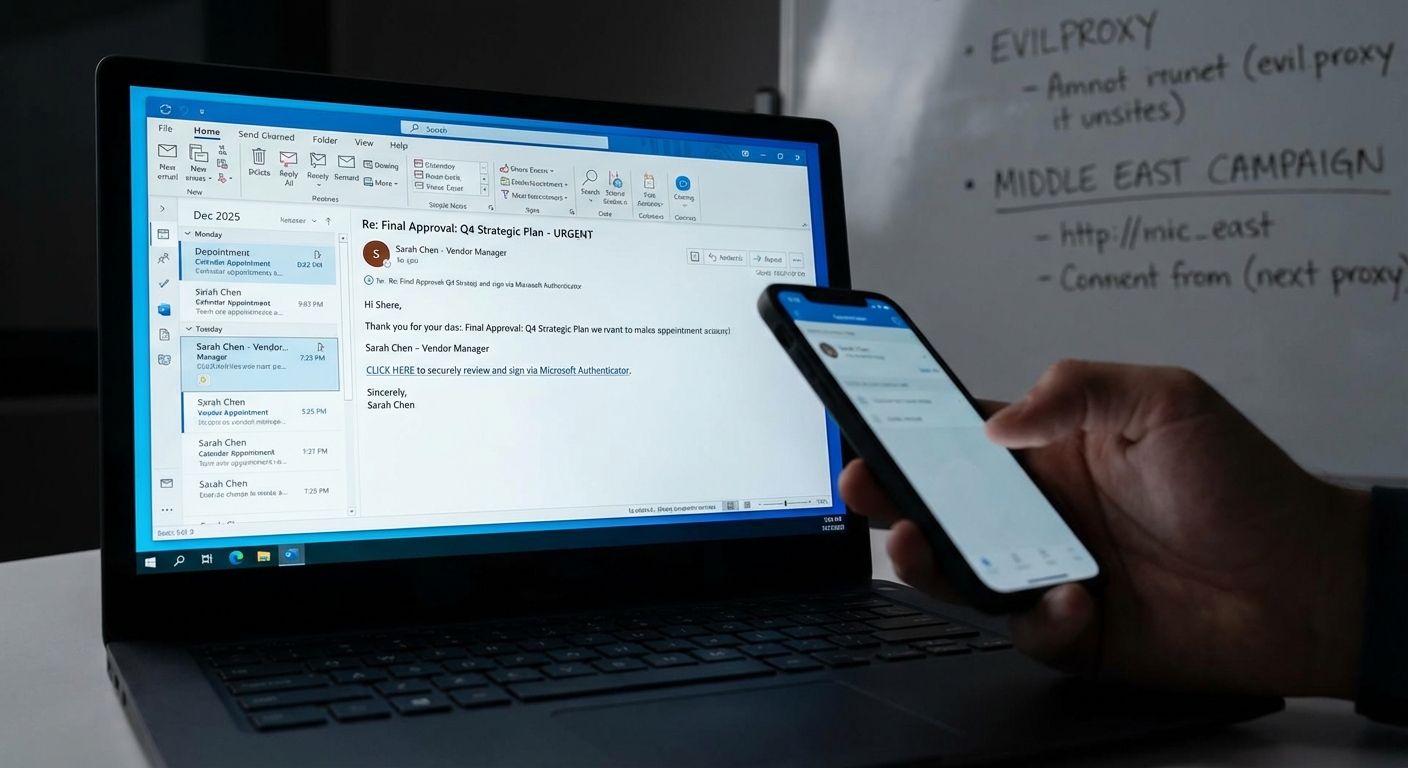

ในการโจมตีฟิชชิ่งแบบ Supply Chain ที่ซับซ้อน ผู้ไม่หวังดีได้ทำการไฮแจ็ก Email Thread ที่กำลังดำเนินอยู่ระหว่างผู้บริหารระดับสูง (C-suite executives) ซึ่งกำลังหารือเกี่ยวกับเอกสารที่รอการอนุมัติขั้นสุดท้าย โดยผู้บุกรุกได้ปลอมตัวเป็นผู้เข้าร่วมที่ถูกต้องตามกฎหมาย และตอบกลับโดยตรงด้วยลิงก์ฟิชชิ่งที่เลียนแบบหน้าการยืนยันตัวตนของ Microsoft นักวิจัยระบุว่านี่เป็นผลมาจากการที่บัญชีผู้จัดการฝ่ายขายของบริษัทผู้รับเหมาขององค์กรถูกบุกรุก ทำให้สามารถแทรกตัวเข้าสู่การสนทนาทางธุรกิจที่น่าเชื่อถือได้อย่างแนบเนียน การวิเคราะห์พบว่าการโจมตีนี้เชื่อมโยงกับแคมเปญที่ใหญ่กว่าที่เริ่มใช้งานตั้งแต่เดือนธันวาคม 2025 ซึ่งมุ่งเป้าไปที่บริษัทในตะวันออกกลางเป็นหลัก โดยมีการใช้ EvilProxy phishkit ซึ่งเป็นเครื่องมือฟิชชิ่งแบบ Proxy-aware ที่สามารถหลบเลี่ยงการตรวจจับแบบ Session-based ทั่วไปได้

Severity: วิกฤต

System Impact:

- ระบบอีเมลขององค์กร (Enterprise Email Systems)

- แพลตฟอร์มยืนยันตัวตนของ Microsoft (Microsoft Authentication Forms)

- บัญชีผู้ใช้งานของพนักงานในองค์กร (โดยเฉพาะผู้บริหารและพนักงานของบริษัทผู้รับเหมา)

- ภาคการเงินและพลังงานในภูมิภาคตะวันออกกลาง

Technical Attack Steps:

- การโจมตีเริ่มต้นด้วยอีเมลฟิชชิ่งแบบ Supply Chain (SCA) ที่ส่งไปยังผู้รับเหมาขององค์กร

- มีการส่งต่อข้อความอีเมลภายในองค์กรเจ็ดครั้งเพื่อสร้างความน่าเชื่อถือของการโจมตี

- ผู้โจมตีใช้บัญชีที่ถูกบุกรุกตอบกลับโดยตรงใน Email Thread ที่กำลังดำเนินอยู่ระหว่างผู้บริหารระดับสูง

- อีเมลตอบกลับมีลิงก์ฟิชชิ่งที่นำไปสู่หน้า Landing Page หลายชั้น:

- – หน้า Landing Page แรกเป็น Anti-bot ที่ป้องกันด้วย Cloudflare Turnstile CAPTCHA

- – ตามมาด้วยหน้าฟิชชิ่งที่มียืนยันตัวตนด้วย Turnstile อีกชั้นหนึ่ง

- – มีการใช้งาน EvilProxy เพื่อดักจับข้อมูลประจำตัวผ่านการทำ Man-in-the-Middle (MITM) Proxying

- เป้าหมายคือการดักจับข้อมูลประจำตัวและ Session Token ของผู้ใช้งาน

Recommendations:

Short Term:

- ตั้งค่าธง (Flag) หรือบล็อกไฟล์ HTML/PDF ที่มีเนื้อหาแบบ Dynamic

- ส่งไฟล์ที่น่าสงสัยเข้า Sandbox เพื่อวิเคราะห์พฤติกรรมก่อนที่จะมีการโต้ตอบใดๆ

Long Term:

- บังคับใช้หลัก Four-Eyes Principle (หลักการตรวจสอบสองฝ่าย) สำหรับการอนุมัติเอกสารหรือธุรกรรมที่สำคัญ

- ฝึกอบรมพนักงานผ่านการจำลองการโจมตี SCA ที่สมจริง โดยเลียนแบบ Email Thread ที่ถูกไฮแจ็ก

- ใช้เครื่องมือวิเคราะห์พฤติกรรม เช่น ANY.RUN Sandbox เพื่อลดเวลาในการตรวจจับและตอบสนอง (MTTD/MTTR)

Source: https://cybersecuritynews.com/enterprise-email-threads-leveraged/

Share this content: