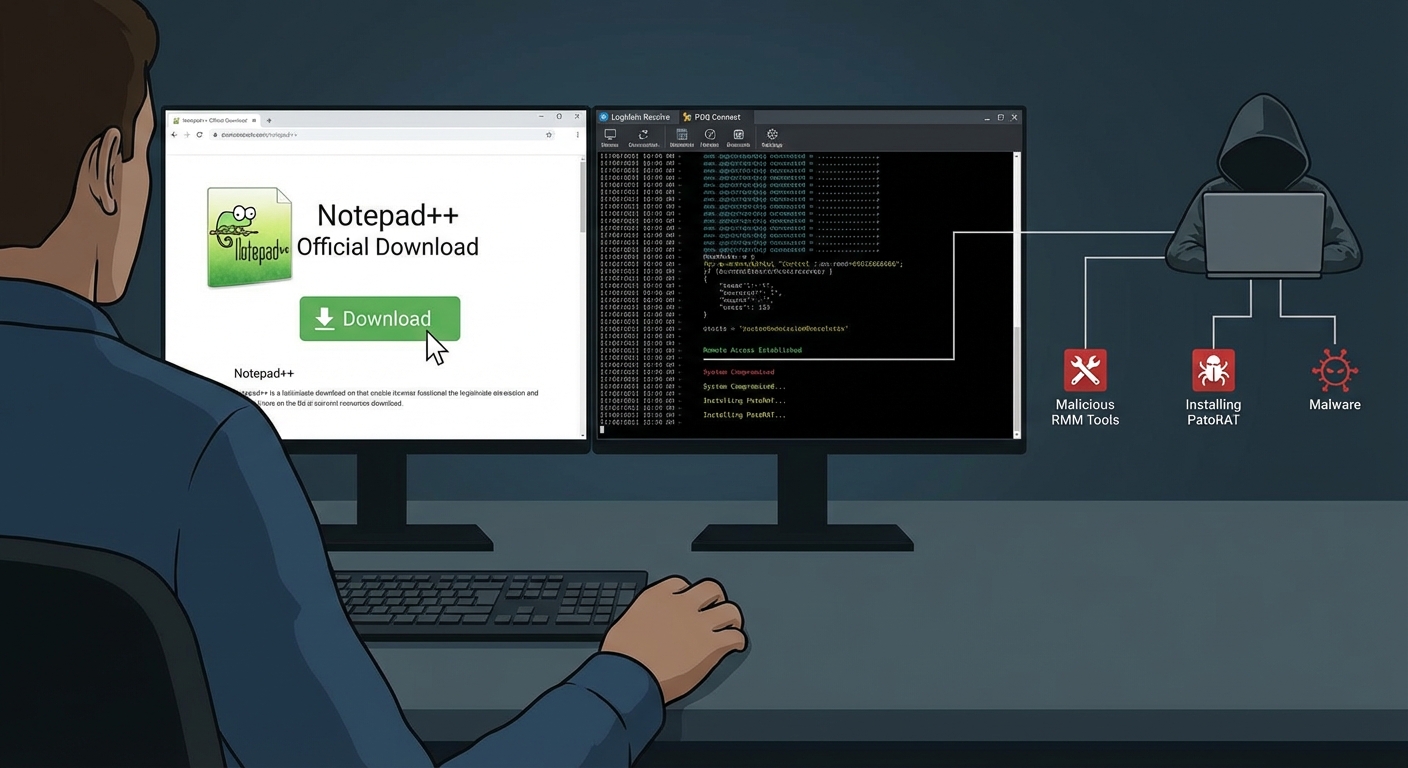

อาชญากรไซเบอร์กำลังเพิ่มการแจกจ่ายเครื่องมือ Remote Monitoring and Management (RMM) ที่เป็นอันตรายผ่านเว็บไซต์ปลอมที่เลียนแบบหน้าดาวน์โหลดซอฟต์แวร์ยอดนิยม เว็บไซต์หลอกลวงเหล่านี้ปลอมแปลงเป็นยูทิลิตี้ที่ถูกต้องตามกฎหมาย เช่น Notepad++ และ 7-Zip เพื่อหลอกให้ผู้ใช้ติดตั้งเครื่องมือเข้าถึงระยะไกล เช่น LogMeIn Resolve หรือ PDQ Connect แทนซอฟต์แวร์ที่ตั้งใจจะดาวน์โหลด เมื่อติดตั้งแล้ว เครื่องมือ RMM เหล่านี้จะทำให้ผู้โจมตีสามารถควบคุมระบบที่ติดมัลแวร์ได้อย่างเต็มที่ สั่งการจากระยะไกล และติดตั้งมัลแวร์เพิ่มเติม เช่น PatoRAT.

Severity: สูง

System Impact:

- ระบบที่ติดมัลแวร์

- เครือข่ายองค์กร

Technical Attack Steps:

- ผู้ใช้เข้าสู่หน้าเว็บไซต์ดาวน์โหลดปลอมที่เลียนแบบ Notepad++ และ 7-Zip ซึ่งมักจะผ่านโฆษณาหรือการจัดการผลการค้นหา.

- เว็บไซต์ปลอมนำเสนอโปรแกรมติดตั้งที่เป็นอันตรายที่ดูเหมือนซอฟต์แวร์ที่ถูกต้องตามกฎหมาย แต่แท้จริงแล้วคือเครื่องมือ RMM เช่น LogMeIn Resolve หรือ PDQ Connect.

- เมื่อผู้ใช้ติดตั้งซอฟต์แวร์ที่ดาวน์โหลดมา เครื่องมือ RMM จะถูกติดตั้งและลงทะเบียนกับโครงสร้างพื้นฐานบนคลาวด์ของตน สร้างการเชื่อมต่อที่คงอยู่เพื่อให้ผู้โจมตีสามารถเข้าถึงได้จากระยะไกล.

- ผู้โจมตีใช้เครื่องมือ RMM เพื่อรันคำสั่ง PowerShell ดาวน์โหลดและติดตั้ง PatoRAT ซึ่งเป็นแบ็คดอร์เพื่อการเข้าถึงที่คงอยู่ต่อไป.

- การโจมตีนำไปสู่การควบคุมระบบอย่างสมบูรณ์, การส่งมัลแวร์เพิ่มเติม, การโจรกรรมข้อมูลรับรอง, หรือการสร้างจุดยึดในเครือข่ายขององค์กร.

Recommendations:

Short Term:

- ดาวน์โหลดซอฟต์แวร์จากเว็บไซต์ทางการของผู้พัฒนาเท่านั้น

- ตรวจสอบลายเซ็นดิจิทัลและใบรับรองของซอฟต์แวร์ก่อนการติดตั้ง

Long Term:

- องค์กรควรติดตั้งโซลูชัน Endpoint Detection and Response (EDR) ที่สามารถตรวจสอบกิจกรรมของเครื่องมือ RMM และระบุรูปแบบการเข้าถึงระยะไกลที่น่าสงสัย ซึ่งอาจบ่งชี้ถึงการถูกบุกรุก

Source: https://cybersecuritynews.com/threat-actors-using-fake-notepad-and-7-zip-websites/

Share this content: