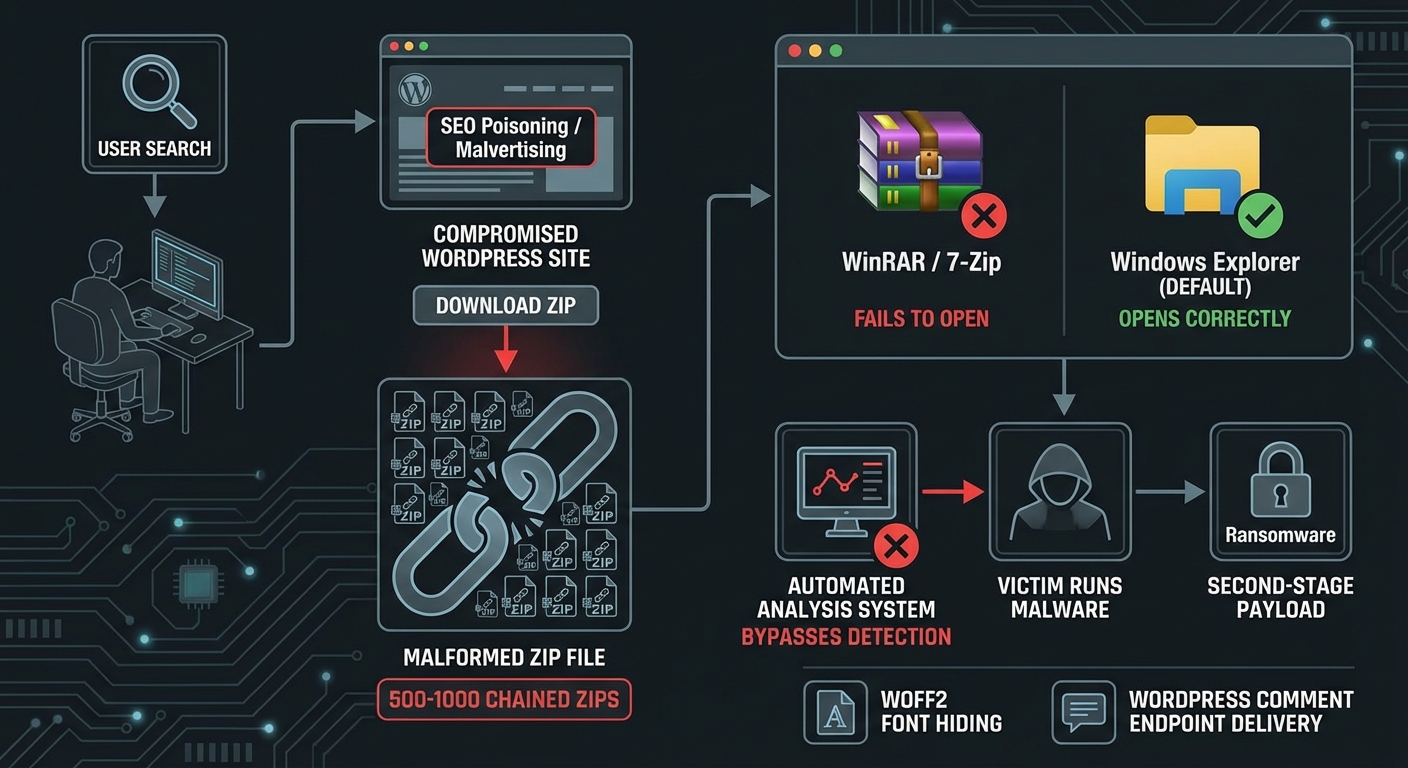

มัลแวร์ GootLoader ได้พัฒนาเทคนิคการหลบเลี่ยงการตรวจจับขั้นสูงโดยใช้ไฟล์ ZIP ที่มีโครงสร้างผิดปกติซึ่งประกอบด้วยไฟล์ ZIP ย่อยที่เชื่อมต่อกัน 500 ถึง 1,000 ไฟล์ ไฟล์เหล่านี้ถูกออกแบบมาให้ไม่สามารถเปิดได้ด้วยโปรแกรมบีบอัดไฟล์ทั่วไป เช่น WinRAR หรือ 7-Zip แต่กลับสามารถเปิดได้อย่างถูกต้องด้วยโปรแกรมแตกไฟล์เริ่มต้นของ Windows ทำให้กระบวนการวิเคราะห์ไฟล์อัตโนมัติล้มเหลวขณะที่เหยื่อยังคงสามารถรันมัลแวร์ได้ GootLoader มักแพร่กระจายผ่านเทคนิค SEO Poisoning หรือ Malvertising โดยหลอกให้ผู้ใช้ดาวน์โหลดไฟล์ ZIP ที่เป็นอันตรายจากเว็บไซต์ WordPress ที่ถูกบุกรุก ซึ่งท้ายที่สุดจะส่งมอบเพย์โหลดขั้นที่สอง เช่น แรนซัมแวร์ การโจมตีล่าสุดยังมีการใช้ฟอนต์ WOFF2 เพื่อซ่อนชื่อไฟล์และการใช้ WordPress comment endpoint เพื่อส่งมอบเพย์โหลด ZIP

Severity: สูง

System Impact:

- ระบบปฏิบัติการ Windows

- เว็บไซต์ WordPress

Technical Attack Steps:

- ผู้โจมตีแพร่กระจายมัลแวร์ผ่านเทคนิค SEO Poisoning หรือ Malvertising ซึ่งนำผู้ใช้ไปยังเว็บไซต์ WordPress ที่ถูกบุกรุก

- เหยื่อถูกหลอกให้ดาวน์โหลดไฟล์ ZIP ที่เป็นอันตราย ซึ่งบางครั้งมาในรูปแบบของข้อมูลที่เข้ารหัสแบบ XOR ที่จะถูกถอดรหัสและต่อท้ายในฝั่งไคลเอนต์จนมีขนาดที่กำหนด

- ไฟล์ ZIP ที่ถูกสร้างขึ้นมาอย่างผิดปกติ (มีไฟล์ ZIP ย่อยเชื่อมต่อกัน 500-1,000 ไฟล์, ขาดส่วน EOCD บางส่วน, และค่าในฟิลด์ที่ไม่สำคัญถูกสุ่ม) ทำให้เครื่องมือแตกไฟล์ทั่วไป (เช่น WinRAR, 7-Zip) ไม่สามารถประมวลผลได้ แต่โปรแกรมแตกไฟล์เริ่มต้นของ Windows สามารถเปิดได้

- เมื่อเหยื่อดับเบิลคลิกไฟล์ ZIP โปรแกรมแตกไฟล์เริ่มต้นของ Windows จะเปิดโฟลเดอร์ที่มีเพย์โหลด JavaScript ใน File Explorer

- เหยื่อเรียกใช้ไฟล์ JavaScript ที่อยู่ในโฟลเดอร์นั้น

- wscript.exe ทำการรันไฟล์ JavaScript จากโฟลเดอร์ชั่วคราวโดยไม่ต้องแตกไฟล์ออกมาอย่างชัดเจน

- มัลแวร์ JavaScript สร้างไฟล์ shortcut (.LNK) ในโฟลเดอร์ Startup เพื่อสร้างความคงทนในระบบ (persistence)

- จากนั้นจะเรียกใช้ไฟล์ JavaScript ตัวที่สองผ่าน cscript.exe

- ไฟล์ JavaScript ตัวที่สองจะเรียกใช้คำสั่ง PowerShell เพื่อรวบรวมข้อมูลระบบและสื่อสารกับเซิร์ฟเวอร์ควบคุม (C2) เพื่อเตรียมพร้อมสำหรับเพย์โหลดขั้นที่สอง เช่น แรนซัมแวร์

Recommendations:

Short Term:

- บล็อกการรัน wscript.exe และ cscript.exe สำหรับเนื้อหาที่ดาวน์โหลดมา หากไม่จำเป็น

- ใช้ Group Policy Object (GPO) เพื่อกำหนดให้ไฟล์ JavaScript เปิดด้วย Notepad เป็นค่าเริ่มต้น แทนที่จะรันผ่าน wscript.exe

Long Term:

- ใช้โซลูชัน Endpoint Detection and Response (EDR) ที่แข็งแกร่ง

- ให้ความรู้แก่ผู้ใช้เกี่ยวกับการโจมตีทางสังคม (social engineering), SEO Poisoning และการดาวน์โหลดไฟล์ที่น่าสงสัย

- อัปเดตและแพตช์ระบบปฏิบัติการและแอปพลิเคชันอย่างสม่ำเสมอ โดยเฉพาะแพลตฟอร์มเว็บ เช่น WordPress

- ปรับใช้โซลูชันการกรองอีเมลและเว็บขั้นสูง

- สำรองข้อมูลอย่างสม่ำเสมอและฝึกซ้อมแผนรับมือเหตุการณ์ โดยเฉพาะอย่างยิ่งสำหรับภัยคุกคามแรนซัมแวร์

Source: The Hacker News: https://thehackernews.com/2026/01/gootloader-malware-uses-5001000.html

Share this content: