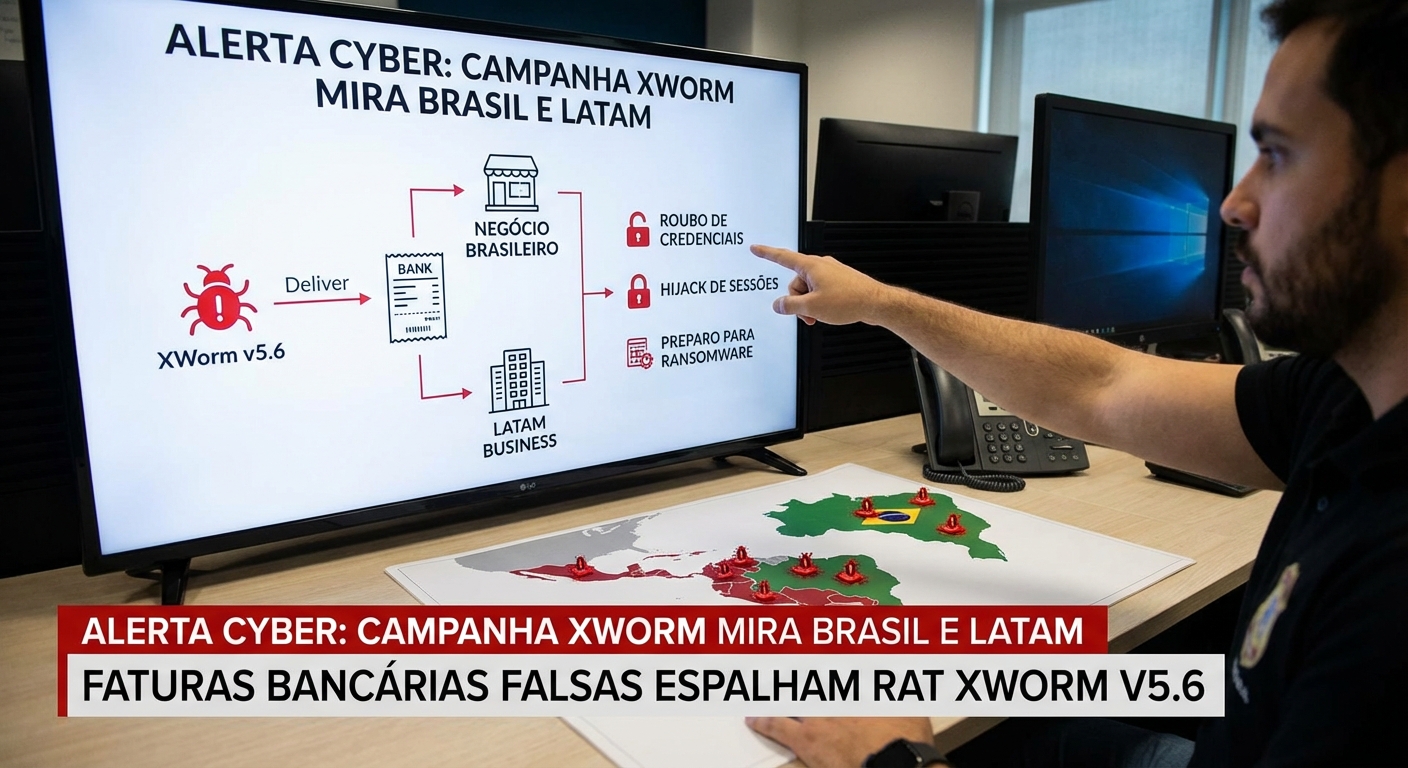

แคมเปญมัลแวร์ XWorm แบบหลายขั้นตอนกำลังมุ่งเป้าไปที่ธุรกิจในบราซิลและละตินอเมริกา (LATAM) โดยใช้ใบเสร็จธนาคารปลอมเพื่อส่ง XWorm v5.6 ซึ่งเป็น Remote Access Trojan (RAT) ที่สามารถขโมยข้อมูลประจำตัว, Hijack เซสชัน และเตรียมพร้อมสำหรับการโจมตีด้วย Ransomware.

Severity: วิกฤต

System Impact:

- ระบบปฏิบัติการ Windows

- ธุรกิจในบราซิลและละตินอเมริกา

Technical Attack Steps:

- **การส่งมอบเริ่มต้น:** เหยื่อได้รับไฟล์ที่ปลอมเป็นใบเสร็จธนาคาร Bradesco (.pdf.js) ใช้เทคนิค Double-extension เพื่อหลอกให้คิดว่าเป็นไฟล์ PDF

- **การรัน Dropper:** ไฟล์ .js เป็น Windows Script Host (WSH) dropper ที่ถูกทำให้มีขนาดใหญ่ด้วยข้อมูลขยะ และซ่อนโค้ด PowerShell ที่เป็นอันตรายด้วย Unicode junk injection เพื่อหลีกเลี่ยงการวิเคราะห์แบบ Static

- **การถอดรหัสและรัน PowerShell:** สคริปต์ JavaScript จะใช้ฟังก์ชัน .replace() เพื่อถอดรหัสโค้ด PowerShell ที่ถูกซ่อนไว้ จากนั้นใช้ WMI (Win32_Process) เพื่อเรียกใช้ PowerShell ในหน้าต่างที่ซ่อนอยู่ (ShowWindow = 0) พร้อมกับการหน่วงเวลา 5 วินาที เพื่อหลีกเลี่ยง Sandbox

- **การดาวน์โหลด Stage 2 (Steganography):** คำสั่ง PowerShell ที่ถอดรหัสแล้วจะเชื่อมต่อไปยัง Cloudinary ซึ่งเป็นบริการโฮสต์รูปภาพที่เชื่อถือได้ เพื่อดาวน์โหลดไฟล์ JPEG (optimized_MSI_lpsd9p.jpg) ที่ดูเหมือนปกติ URL ถูกสร้างขึ้นขณะรันโดยใช้ฟังก์ชัน .Replace(‘#’,’h’) เพื่อหลีกเลี่ยงการตรวจจับ

- **การรันแบบ Fileless:** ไฟล์ JPEG ที่ดาวน์โหลดมามี .NET Assembly ที่ซ่อนอยู่ระหว่างเครื่องหมาย BaseStart- และ -BaseEnd สคริปต์ PowerShell จะแยกส่วนนี้และโหลดเข้าสู่หน่วยความจำโดยตรง (using [Reflection.Assembly]::Load()) โดยไม่แตะต้องฮาร์ดไดรฟ์ ซึ่งเป็นเทคนิคการรันแบบ Fileless

- **การตั้งค่า Persistence:** .NET DLL (Stage 3) จะถอดรหัสสตริง Base64 แบบย้อนกลับเพื่อเปิดเผย URL ของ XWorm สุดท้าย จากนั้น DLL จะโต้ตอบโดยตรงกับ Windows Task Scheduler ผ่าน COM interfaces เพื่อสร้าง Scheduled task ที่จะรัน Stage 2 PowerShell loader ซ้ำเมื่อมีการล็อกอิน โดยไม่สร้าง Command-line artifacts

- **การปรับใช้ XWorm และการ Inject:** Payload สุดท้ายเป็นไฟล์ .NET Executable ที่เข้ารหัส Base64 แบบย้อนกลับ ซึ่งระบุว่าเป็น XWorm v5.6 มัลแวร์จะ Inject ตัวเองเข้าไปใน CasPol.exe (Code Access Security Policy Tool) ซึ่งเป็นไบนารีที่ถูกกฎหมาย เพื่อซ่อนตัวในกระบวนการของระบบที่เชื่อถือได้

Recommendations:

Short Term:

- ตั้งค่าการแจ้งเตือนสำหรับไฟล์ .js หรือไฟล์ที่มีนามสกุลคู่ (.pdf.js) ที่มีการรัน PowerShell ผ่าน WMI

- ตรวจสอบและตั้งค่าธงสำหรับการรับส่งข้อมูลขาออกไปยังบริการโฮสต์รูปภาพ (เช่น Cloudinary) ที่มีเครื่องหมายผิดปกติ เช่น BaseStart ภายใน Binary streams

- พิจารณาการเชื่อมต่อเครือข่ายขาออกใดๆ ที่มาจาก CasPol.exe ว่าเป็นกิจกรรมที่เป็นอันตรายที่ต้องตรวจสอบทันที

Long Term:

- จัดอบรมให้ความรู้ด้านความปลอดภัยทางไซเบอร์แก่พนักงานอย่างต่อเนื่อง เพื่อให้ตระหนักถึงไฟล์แนบที่น่าสงสัยและเทคนิคการหลอกลวง

- ปรับใช้โซลูชัน Endpoint Detection and Response (EDR) ขั้นสูงที่สามารถตรวจจับการรันแบบ Fileless และพฤติกรรมที่ผิดปกติของกระบวนการที่ถูกกฎหมาย

- อัปเดตและแพตช์ระบบปฏิบัติการและซอฟต์แวร์ทั้งหมดอย่างสม่ำเสมอ เพื่อปิดช่องโหว่

- ใช้แพลตฟอร์ม Threat Intelligence เพื่อติดตามตัวอย่าง XWorm ล่าสุดและโครงสร้างพื้นฐานที่เกี่ยวข้อง

- ใช้การแบ่งส่วนเครือข่าย (Network Segmentation) เพื่อจำกัดการเคลื่อนที่ในแนวนอน (Lateral Movement) หากมีการบุกรุกเกิดขึ้น

- ทำการสำรองข้อมูลที่สำคัญเป็นประจำและทดสอบแผนการกู้คืน

Source: https://cybersecuritynews.com/xworm-malware-fake-financial-receipts/

Share this content: