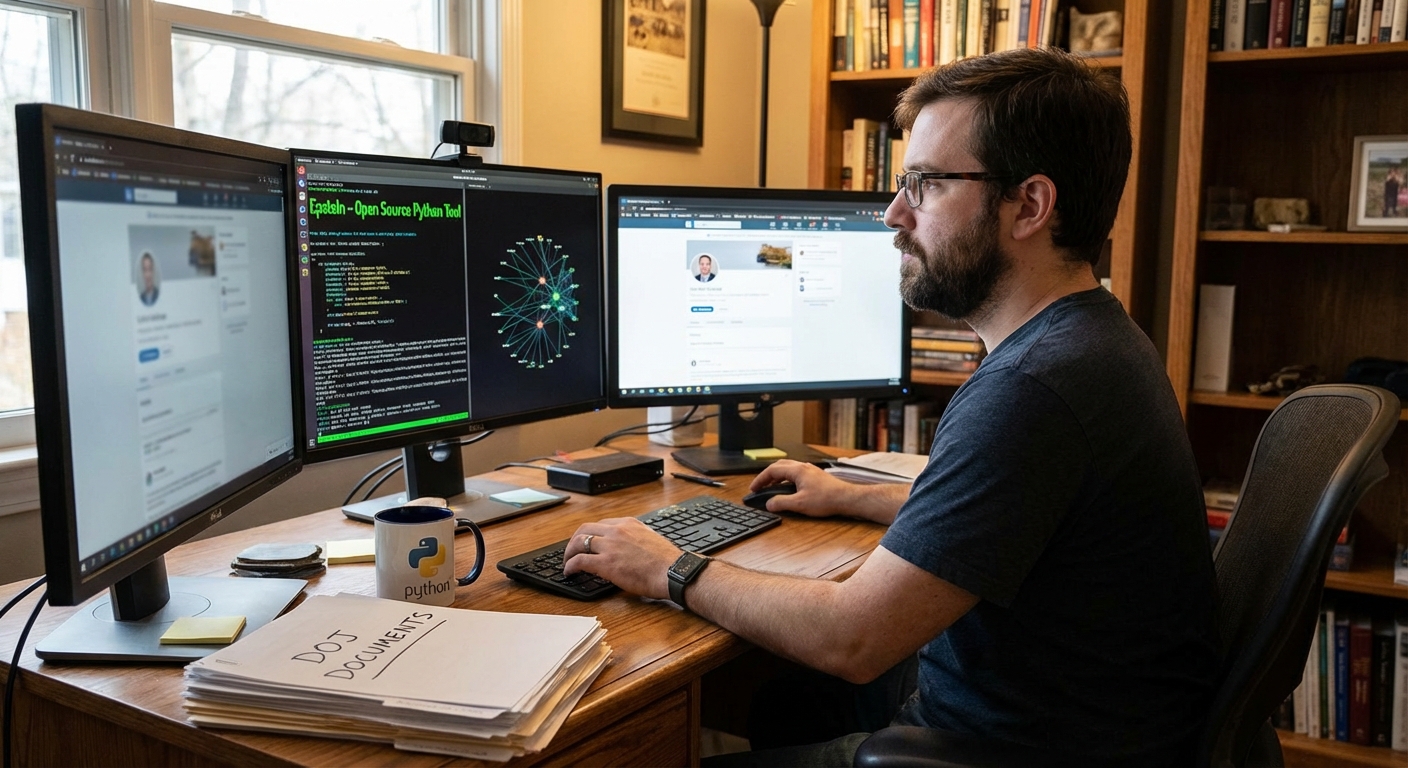

เครื่องมือ Python แบบโอเพนซอร์สใหม่ชื่อ EpsteIn ช่วยให้ผู้ใช้ตรวจสอบได้ว่าการเชื่อมต่อ LinkedIn ของตนปรากฏอยู่ในเอกสารของ Jeffrey Epstein กว่า 3.5 ล้านหน้าที่กระทรวงยุติธรรมสหรัฐฯ เผยแพร่เมื่อเร็วๆ นี้หรือไม่ เครื่องมือนี้พัฒนาโดย Christopher Finke โดยทำงานแบบโลคัลเพื่อรักษาความเป็นส่วนตัว ท่ามกลางความสนใจที่เพิ่มขึ้นในการใช้ OSINT เพื่อตรวจสอบเครือข่าย

Severity: ปานกลาง

System Impact:

- แพลตฟอร์ม LinkedIn (การส่งออกข้อมูลส่วนบุคคลของผู้ใช้)

- ระบบคอมพิวเตอร์ส่วนบุคคลของผู้ใช้งาน (สำหรับการรันเครื่องมือ Python)

- เอกสารสาธารณะของกระทรวงยุติธรรมสหรัฐฯ

Technical Attack Steps:

- เครื่องมือ EpsteIn ดึงข้อมูลการกล่าวถึงจากเอกสาร Epstein สาธารณะโดยใช้ API ที่พัฒนาโดย Patrick Duggan.

- ผู้ใช้ส่งออกไฟล์ Connections.csv จากบัญชี LinkedIn ของตนเอง ซึ่งเป็นไฟล์ที่มีรายชื่อผู้ติดต่อ.

- เครื่องมือจะสแกนไฟล์ Connections.csv ของผู้ใช้เพื่อระบุชื่อที่ตรงกันกับข้อมูลในเอกสาร Epstein.

- สร้างรายงาน HTML แบบโต้ตอบ (ไฟล์ EpsteIn.html) ซึ่งเรียงตามจำนวนการกล่าวถึง พร้อมแสดงข้อมูลการติดต่อ สรุปข้อความที่พบบนเอกสาร และลิงก์โดยตรงไปยังไฟล์ PDF ต้นฉบับจาก DOJ.

Recommendations:

Short Term:

- ตรวจสอบและติดตั้ง Python 3.6+ รวมถึงไลบรารี ‘requests’ ในสภาพแวดล้อมเสมือน (virtual environment) ด้วยคำสั่ง ‘pip install -r requirements.txt’.

- ส่งออกข้อมูลการเชื่อมต่อ LinkedIn ของคุณผ่านเมนู Settings > Data privacy > Get a copy of your data (อาจใช้เวลาถึง 24 ชั่วโมง).

- รันเครื่องมือด้วยคำสั่ง ‘python EpsteIn.py –connections /path/to/Connections.csv’ และสามารถระบุเส้นทางไฟล์ HTML เอาต์พุตได้ด้วย ‘–output’.

- เมื่อได้รายงานแล้ว ให้ตรวจสอบผลลัพธ์ด้วยตนเองอย่างละเอียด เนื่องจากชื่อที่พบบ่อยอาจทำให้เกิดผลบวกปลอม (false positives).

Long Term:

- พึงระมัดระวังในการตีความข้อมูลที่ได้จากบันทึกสาธารณะ และเข้าใจถึงข้อจำกัดของข้อมูลประเภทนี้.

- ตระหนักถึงความเสี่ยงด้านความเป็นส่วนตัวที่อาจเกิดขึ้นจากการส่งออกข้อมูล LinkedIn รวมถึงความเสี่ยงในการถูก Doxxing หรือการคุกคามหากข้อมูลถูกนำไปใช้ในทางที่ผิด.

- สำหรับผู้เชี่ยวชาญด้านความปลอดภัย ควรใช้เครื่องมือนี้เป็นตัวอย่างในการศึกษา OSINT เพื่อการตรวจสอบเครือข่าย และปรับใช้แนวทางปฏิบัติที่ดีที่สุดในการตรวจสอบ Indicators of Compromise (IOC) หรือข้อมูลที่ระบุความเชื่อมโยง.

Source: https://cybersecuritynews.com/epstein-tool/

Share this content: