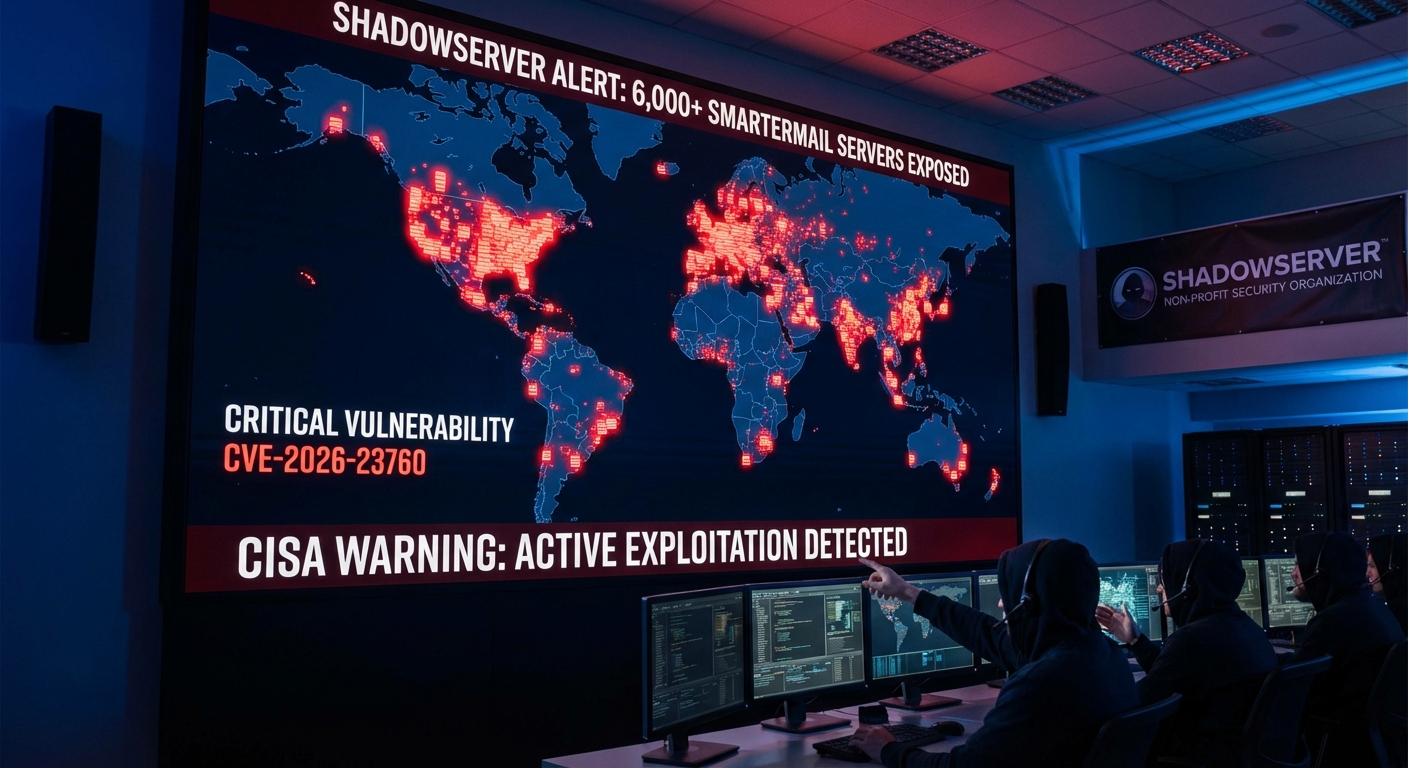

องค์กรด้านความปลอดภัยไม่แสวงหาผลกำไร Shadowserver ตรวจพบเซิร์ฟเวอร์ SmarterMail กว่า 6,000 แห่งที่เปิดเผยสู่สาธารณะทางออนไลน์ และมีความเสี่ยงสูงที่จะถูกโจมตีโดยใช้ช่องโหว่การข้ามการยืนยันตัวตนที่ร้ายแรง (CVE-2026-23760) ซึ่งอนุญาตให้ผู้โจมตีที่ไม่มีการยืนยันตัวตนสามารถยึดครองบัญชีผู้ดูแลระบบและดำเนินการโค้ดจากระยะไกลได้ ช่องโหว่นี้กำลังถูกใช้ประโยชน์ในการโจมตีจริง และ CISA ได้เพิ่มช่องโหว่นี้ในรายการช่องโหว่ที่ถูกใช้ประโยชน์แล้ว โดยกำหนดให้หน่วยงานรัฐบาลสหรัฐฯ ต้องแก้ไขภายในสามสัปดาห์.

Severity: วิกฤต (Critical)

System Impact:

- เซิร์ฟเวอร์ SmarterMail (เวอร์ชันก่อนหน้า Build 9511)

- ระบบที่ใช้ SmarterTools SmarterMail

Technical Attack Steps:

- ผู้โจมตีใช้ช่องโหว่การข้ามการยืนยันตัวตนใน API รีเซ็ตรหัสผ่านของ SmarterMail (CVE-2026-23760)

- ช่องโหว่นี้อยู่ใน SmarterTools SmarterMail เวอร์ชันก่อนหน้า Build 9511

- เอนด์พอยต์ ‘force-reset-password’ อนุญาตให้มีการร้องขอแบบไม่ระบุตัวตน

- ระบบไม่สามารถตรวจสอบรหัสผ่านเดิมหรือโทเค็นการรีเซ็ตเมื่อรีเซ็ตบัญชีผู้ดูแลระบบได้

- ผู้โจมตีที่ไม่มีการยืนยันตัวตนสามารถระบุชื่อผู้ใช้ผู้ดูแลระบบเป้าหมายและรหัสผ่านใหม่เพื่อรีเซ็ตบัญชี

- ส่งผลให้ผู้โจมตีสามารถเข้าถึงการบริหารจัดการ SmarterMail ได้อย่างสมบูรณ์ และสามารถดำเนินการโค้ดจากระยะไกลบนเซิร์ฟเวอร์ที่ได้รับผลกระทบ

Recommendations:

Short Term:

- อัปเดต SmarterMail เป็น Build 9511 หรือเวอร์ชันที่ใหม่กว่าโดยทันที

- หน่วยงานรัฐบาลสหรัฐฯ ต้องแก้ไขเซิร์ฟเวอร์ภายในวันที่ 16 กุมภาพันธ์ (ตามคำสั่งของ CISA)

Long Term:

- ปฏิบัติตามคำแนะนำของผู้จำหน่ายสำหรับการลดความเสี่ยง

- ปฏิบัติตามแนวทาง BOD 22-01 สำหรับบริการคลาวด์

- หากไม่มีมาตรการลดความเสี่ยง ให้พิจารณาหยุดใช้ผลิตภัณฑ์

- ตรวจสอบและแพตช์ระบบอย่างสม่ำเสมอเพื่อป้องกันช่องโหว่ที่ถูกใช้ประโยชน์

Share this content: