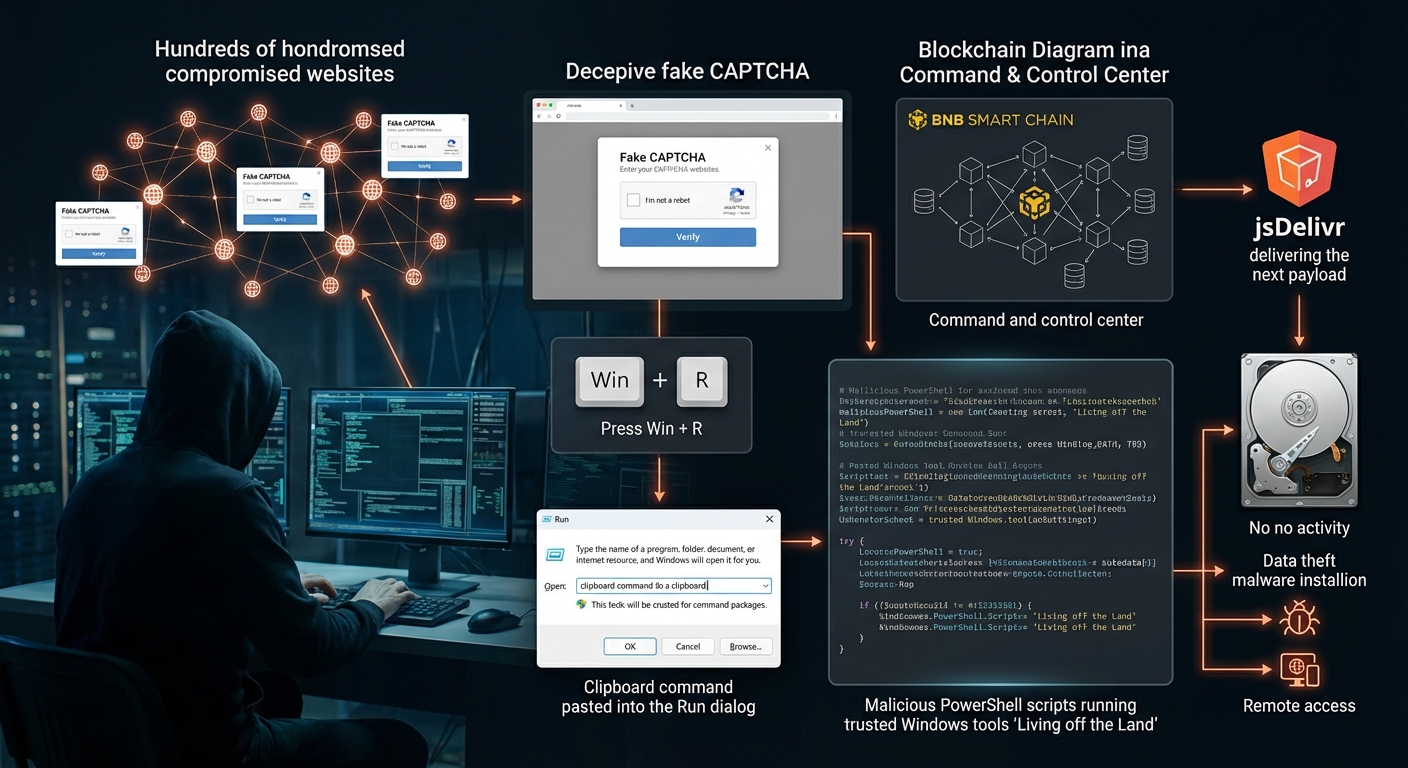

แคมเปญ ClearFake ได้พัฒนาเข้าสู่ขั้นที่อันตรายยิ่งขึ้น โดยเปลี่ยนจากการหลอกลวงด้วย CAPTCHA ปลอมทั่วไปไปสู่การส่งมัลแวร์ที่ซับซ้อนและหลบเลี่ยงการตรวจจับได้ดี แฮกเกอร์ใช้เว็บไซต์ที่ถูกเจาะหลายร้อยแห่งเพื่อแสดง CAPTCHA ปลอม เมื่อเหยื่อทำตามขั้นตอนง่ายๆ เช่น กด Win + R และวางคำสั่งที่แฮกเกอร์เตรียมไว้ในคลิปบอร์ด มัลแวร์จะถูกรันผ่านสคริปต์ Windows ที่เชื่อถือได้ การโจมตีนี้ใช้เทคนิค ‘Living off the Land’ (LotL) โดยอาศัยเครื่องมือใน Windows เองเพื่อหลีกเลี่ยงการตรวจจับ นอกจากนี้ แฮกเกอร์ยังใช้ Smart Contracts บนบล็อกเชน (BNB Smart Chain) เป็นศูนย์กลางคำสั่งที่ยืดหยุ่น และใช้ CDN ยอดนิยม (jsDelivr) เพื่อโฮสต์เพย์โหลดขั้นต่อไป ทำให้การบล็อกทำได้ยากมาก การโจมตีนี้อาจนำไปสู่การขโมยข้อมูล การติดตั้งมัลแวร์เพิ่มเติม หรือการเข้าถึงระบบจากระยะไกล โดยไม่ทิ้งร่องรอยบนดิสก์มากนัก

Severity: สูง

System Impact:

- ระบบปลายทาง (Endpoints) ขององค์กร (Windows)

- เว็บไซต์ที่ถูกบุกรุก (Hacked websites) ที่ใช้แสดง CAPTCHA ปลอม

- BNB Smart Chain (เครือข่ายบล็อกเชนที่ใช้เป็น Command and Control)

- Web3 endpoints (ใช้สำหรับดึง JavaScript ที่เข้ารหัส)

- jsDelivr (เครือข่ายกระจายเนื้อหา – CDN) ที่ใช้โฮสต์เพย์โหลดขั้นปลาย

Technical Attack Steps:

- ผู้ใช้เข้าชมเว็บไซต์ที่ถูกบุกรุก ซึ่งแสดงหน้า CAPTCHA ปลอม

- เว็บไซต์ที่ถูกบุกรุกจะเตรียมคำสั่งที่เป็นอันตรายไว้ในคลิปบอร์ดของผู้ใช้

- CAPTCHA ปลอมจะหลอกล่อให้ผู้ใช้กด Win + R และวางคำสั่งที่เตรียมไว้ลงในกล่องโต้ตอบ Run

- คำสั่งที่ถูกวางจะเรียกใช้ SyncAppvPublishingServer.vbs ซึ่งเป็นสคริปต์ Windows ที่ถูกต้องตามกฎหมาย พร้อมอาร์กิวเมนต์ที่เป็นอันตราย

- การดำเนินการผ่านพร็อกซี่นี้ทำให้ ClearFake สามารถรันคำสั่ง PowerShell ได้โดยไม่ต้องใช้ไฟล์มัลแวร์ที่ชัดเจน ซึ่งเป็นเทคนิค ‘Living off the Land’ (LotL)

- โครงสร้างพื้นฐานของมัลแวร์ใช้ Smart Contracts บนบล็อกเชน (รูปแบบ Ethereum บน BNB Smart Chain test network) เป็นศูนย์กลางคำสั่งที่ยืดหยุ่นในการอัปเดต JavaScript ที่เข้ารหัส

- หน้าเว็บที่ติดเชื้อมัลแวร์จะดึง JavaScript ที่เข้ารหัสนี้ผ่าน Web3 endpoints สาธารณะ

- เพย์โหลดขั้นต่อไปจะถูกโฮสต์บน jsDelivr ซึ่งเป็น CDN ที่ใช้กันอย่างแพร่หลาย ทำให้หลบเลี่ยงการตรวจจับได้ง่ายขึ้น

- การดำเนินการที่สำเร็จนำไปสู่การรันโค้ดเบื้องต้นบนระบบปลายทางขององค์กรที่น่าเชื่อถือ ซึ่งอาจนำไปสู่การขโมยข้อมูล การติดตั้งมัลแวร์เพิ่มเติม หรือการเข้าถึงจากระยะไกล

Recommendations:

Short Term:

- ให้ความรู้แก่ผู้ใช้เกี่ยวกับกลยุทธ์ Social Engineering ที่ซับซ้อน (เช่น CAPTCHA ปลอม, การหลอกล่อให้กด Win + R และวางคำสั่ง)

- บังคับใช้นโยบายการเฝ้าระวังคลิปบอร์ดที่เข้มงวด

- ตรวจสอบการรันสคริปต์ที่ผิดปกติ โดยเฉพาะที่เกี่ยวข้องกับ SyncAppvPublishingServer.vbs หรือเครื่องมือ Windows ที่ถูกต้องตามกฎหมายอื่นๆ ที่ถูกใช้ในลักษณะที่น่าสงสัย

- ทบทวนและอัปเดตกฎของระบบ Endpoint Detection and Response (EDR) เพื่อตรวจจับเทคนิค LotL และการใช้ PowerShell ในทางที่ผิด

- ปรับปรุงการกรองเว็บและความปลอดภัยของอีเมลเพื่อบล็อกการเข้าถึงเว็บไซต์ที่ถูกบุกรุกที่ทราบแล้ว

Long Term:

- เสริมสร้างนโยบายการทำ Whitelisting แอปพลิเคชันเพื่อป้องกันการรันสคริปต์และโปรแกรมที่ไม่ได้รับอนุญาต

- แพตช์และอัปเดตระบบทั้งหมด โดยเฉพาะ Windows เป็นประจำเพื่อลดช่องโหว่ที่อาจถูกใช้ประโยชน์

- ใช้การแบ่งส่วนเครือข่าย (Network Segmentation) ที่แข็งแกร่งเพื่อจำกัดการเคลื่อนที่ในแนวนอน หากระบบปลายทางถูกบุกรุก

- ปรับใช้แพลตฟอร์ม Threat Intelligence ขั้นสูงที่สามารถระบุและบล็อกที่อยู่บล็อกเชนที่เป็นอันตรายที่ทราบแล้ว หรือรูปแบบ CDN (แม้ว่าจะยากสำหรับ CDN เช่น jsDelivr)

- ดำเนินการฝึกอบรมสร้างความตระหนักด้านความปลอดภัยเป็นประจำ โดยเน้นเทคนิค Social Engineering ที่หลบเลี่ยงการตรวจจับ

- ดำเนินการจัดการสถานะความปลอดภัยที่ครอบคลุม รวมถึงการตรวจสอบอย่างต่อเนื่องและความสามารถในการตอบสนองต่อเหตุการณ์

Source: https://cybersecuritynews.com/new-clearfake-campaign-leveraging-proxy-execution/

Share this content: