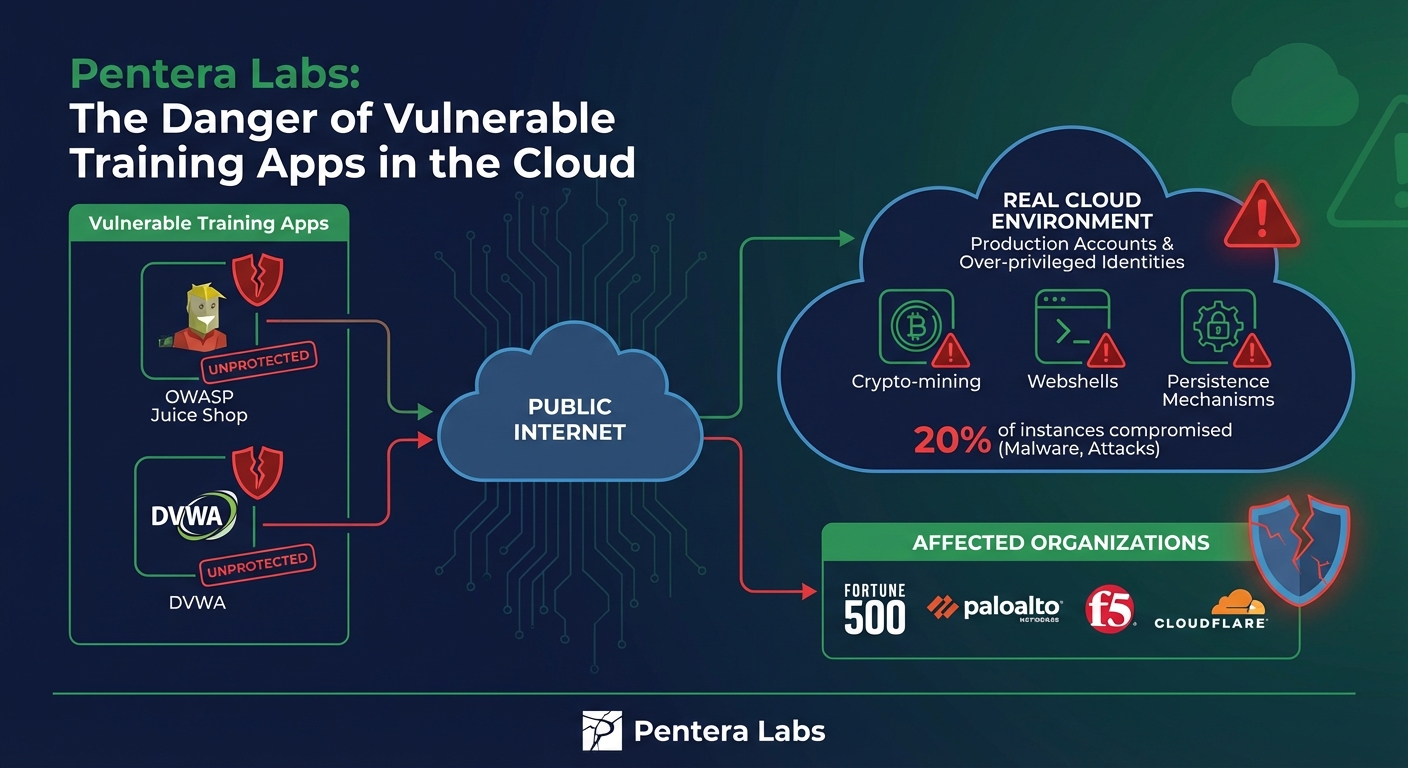

Pentera Labs ได้เปิดเผยงานวิจัยที่ชี้ให้เห็นว่าแอปพลิเคชันฝึกอบรมด้านความปลอดภัยที่ตั้งใจให้มีช่องโหว่ (เช่น OWASP Juice Shop, DVWA) ซึ่งปกติใช้เพื่อการศึกษาหรือทดสอบ ได้ถูกติดตั้งในสภาพแวดล้อมคลาวด์จริงโดยไม่ได้รับการป้องกันที่เพียงพอ แอปพลิเคชันเหล่านี้มักถูกเปิดเผยต่ออินเทอร์เน็ตสาธารณะ รันอยู่ในบัญชีคลาวด์ที่ใช้งานจริง และเชื่อมโยงกับตัวตนในคลาวด์ที่มีสิทธิ์เข้าถึงมากเกินไป งานวิจัยพบว่ามีการโจมตีจริงเกิดขึ้นแล้ว โดย 20% ของอินสแตนซ์ที่ถูกตรวจสอบพบหลักฐานการติดตั้งมัลแวร์ เช่น โปรแกรมขุดคริปโต (crypto-mining), webshells และกลไกคงการเข้าถึง ซึ่งส่งผลกระทบต่อองค์กร Fortune 500 และผู้จำหน่ายความปลอดภัยทางไซเบอร์ชั้นนำ เช่น Palo Alto, F5 และ Cloudflare.

Severity: สูง

System Impact:

- สภาพแวดล้อมคลาวด์ (Cloud Environments)

- แพลตฟอร์มผู้ให้บริการคลาวด์ (AWS, Azure, GCP)

- โครงสร้างพื้นฐานขององค์กร (Enterprise Infrastructure)

- องค์กร Fortune 500

- ผู้จำหน่ายความปลอดภัยทางไซเบอร์ชั้นนำ (Palo Alto, F5, Cloudflare)

Technical Attack Steps:

- การติดตั้งแอปพลิเคชันฝึกอบรมที่จงใจให้มีช่องโหว่ (เช่น OWASP Juice Shop) ในสภาพแวดล้อมคลาวด์จริง

- แอปพลิเคชันเหล่านี้ถูกเปิดเผยสู่สาธารณะบนอินเทอร์เน็ต ทำงานในบัญชีคลาวด์ที่ใช้งานอยู่ และเชื่อมโยงกับตัวตนในคลาวด์ที่มีสิทธิ์เข้าถึงมากเกินความจำเป็น (มักใช้การกำหนดค่าเริ่มต้น การแยกส่วนน้อยที่สุด และบทบาทที่มีสิทธิ์มากเกินไป)

- ผู้โจมตีใช้แอปพลิเคชันฝึกอบรมที่เปิดเผยเหล่านี้เป็นจุดเริ่มต้นในการเข้าถึง (initial foothold)

- ผู้โจมตีใช้ตัวตนในคลาวด์และบทบาทที่มีสิทธิ์พิเศษเพื่อเคลื่อนที่ภายในเครือข่าย (lateral movement)

- ผู้โจมตีสามารถเข้าถึงและโต้ตอบกับทรัพยากรอื่น ๆ ภายในสภาพแวดล้อมคลาวด์เดียวกันได้

- มีการติดตั้ง payloads ที่เป็นอันตราย เช่น โปรแกรมขุดคริปโต, webshells และกลไกคงการเข้าถึง

- นำไปสู่การประนีประนอมที่กว้างขึ้น ซึ่งอาจส่งผลกระทบต่อองค์กรขนาดใหญ่

Recommendations:

Short Term:

- ระบุและแยกแอปพลิเคชันฝึกอบรม/สาธิตที่เปิดเผยต่อสาธารณะทั้งหมดโดยทันที

- ตรวจสอบและจำกัดสิทธิ์ของตัวตนในคลาวด์และบทบาทที่เชื่อมโยงกับแอปพลิเคชันดังกล่าวให้เหลือน้อยที่สุด (least privilege)

- ใช้การตรวจสอบความปลอดภัยที่แข็งแกร่งสำหรับสภาพแวดล้อมการฝึกอบรม/สาธิต

Long Term:

- ปฏิบัติต่อสภาพแวดล้อมการฝึกอบรมและสาธิตเป็นส่วนหนึ่งของพื้นที่ผิวการโจมตี (attack surface) ขององค์กร

- รวมสภาพแวดล้อมทั้งหมด (รวมถึงการฝึกอบรม/การพัฒนา) เข้ากับกระบวนการตรวจสอบความปลอดภัย การทบทวนการเข้าถึง และการจัดการวงจรชีวิตมาตรฐาน

- ตรวจสอบให้แน่ใจว่ามีการแยกส่วนที่เหมาะสมสำหรับแอปพลิเคชันการฝึกอบรม/สาธิตทั้งหมด (เช่น ไม่สามารถเข้าถึงได้จากสาธารณะ)

- หลีกเลี่ยงการใช้การกำหนดค่าเริ่มต้นและบทบาทที่มีสิทธิ์มากเกินไปในสภาพแวดล้อมคลาวด์ใดๆ โดยเฉพาะอย่างยิ่งที่ตั้งใจไว้สำหรับการฝึกอบรม/ทดสอบ

- ตรวจสอบและทบทวนการกำหนดค่าและการเข้าถึงสำหรับสินทรัพย์คลาวด์ทั้งหมดเป็นประจำ

Source: https://thehackernews.com/2026/02/exposed-training-open-door-for-crypto.html

Share this content: