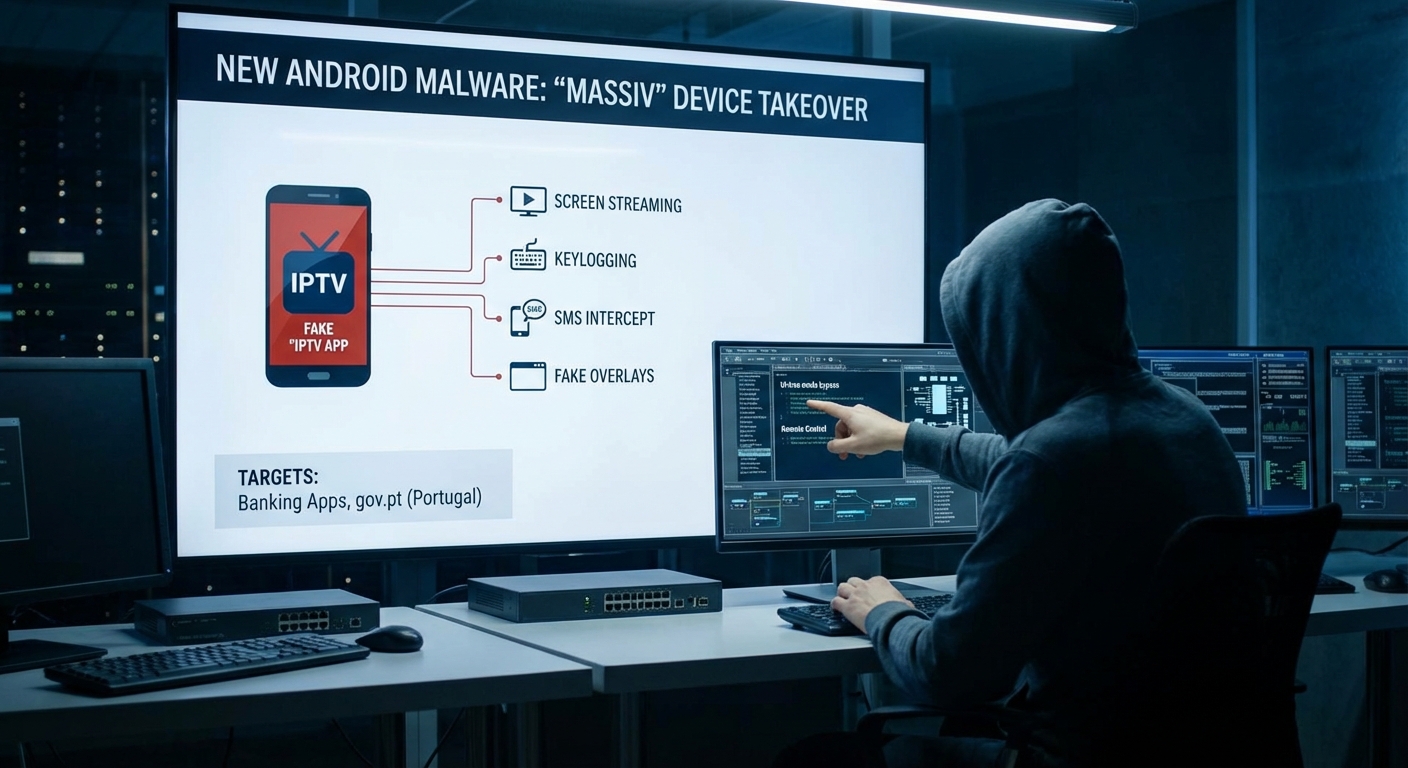

นักวิจัยด้านความปลอดภัยทางไซเบอร์ได้เปิดเผยรายละเอียดเกี่ยวกับมัลแวร์ Android ตัวใหม่ชื่อ ‘Massiv’ ซึ่งออกแบบมาเพื่ออำนวยความสะดวกในการโจมตีแบบยึดครองอุปกรณ์ (Device Takeover – DTO) เพื่อขโมยเงิน การโจมตีนี้ซ่อนอยู่ในแอป IPTV ปลอมและใช้เทคนิคต่างๆ เช่น การสตรีมหน้าจอ, การบันทึกการกดแป้นพิมพ์ (keylogging), การดักจับ SMS และการใช้หน้าจอปลอม (fake overlays) ซ้อนทับแอปธนาคารเพื่อขโมยข้อมูลประจำตัว มัลแวร์ยังสามารถเลี่ยงการป้องกันการจับภาพหน้าจอได้ด้วย ‘UI-tree mode’ และมีความสามารถในการควบคุมอุปกรณ์จากระยะไกลได้อย่างสมบูรณ์ โดยมีการพบการโจมตีที่กำหนดเป้าหมายแอปพลิเคชันการบริหารภาครัฐของโปรตุเกส (gov.pt) เพื่อเลี่ยงการตรวจสอบ KYC และเปิดบัญชีหรือขอสินเชื่อโดยไม่ได้รับอนุญาต

Severity: วิกฤต

System Impact:

- อุปกรณ์ Android

- แอปพลิเคชัน Mobile Banking

- แอปพลิเคชันการบริหารภาครัฐ (เช่น gov.pt)

- ผู้ใช้ที่มองหาแอปพลิเคชันทีวีออนไลน์

Technical Attack Steps:

- การแพร่กระจาย: ผู้โจมตีเผยแพร่แอปพลิเคชัน IPTV ปลอมผ่านการฟิชชิ่งทาง SMS

- การติดตั้ง Dropper: เหยื่อดาวน์โหลดและติดตั้งแอปพลิเคชัน IPTV ปลอม ซึ่งทำหน้าที่เป็น Dropper

- การหลอกให้ติดตั้งมัลแวร์: Dropper จะแจ้งให้เหยื่อติดตั้งอัปเดต “สำคัญ” โดยขอสิทธิ์ในการติดตั้งซอฟต์แวร์จากแหล่งภายนอก

- การติดตั้งมัลแวร์ Massiv: มัลแวร์ Massiv (โดยปลอมตัวเป็นแอป “Google Play”) ถูกติดตั้งและทำงานบนอุปกรณ์

- การควบคุมอุปกรณ์ระยะไกล: Massiv ใช้ประโยชน์จาก MediaProjection API และ Accessibility Services ของ Android เพื่อควบคุมอุปกรณ์จากระยะไกล

- การซ่อนกิจกรรมที่เป็นอันตราย: มัลแวร์แสดงหน้าจอสีดำซ้อนทับเพื่อปกปิดกิจกรรมที่เป็นอันตราย

- การขโมยข้อมูลรับรอง: ใช้ Keylogging, SMS Interception, Fake Overlays (บนแอปธนาคาร/การเงิน) และ ‘UI-tree mode’ เพื่อเลี่ยงการป้องกันการจับภาพหน้าจอและรวบรวมข้อมูล UI

- การโจมตี DTO และการฉ้อโกงทางการเงิน: ใช้ข้อมูลที่ขโมยมาเพื่อทำการควบคุมอุปกรณ์ทั้งหมด (DTO) ทำธุรกรรมทางการเงินที่เป็นการฉ้อโกง เปิดบัญชีธนาคารใหม่ในชื่อของเหยื่อ หรือขอสินเชื่อ

- ฟังก์ชันเพิ่มเติม: มัลแวร์สามารถส่งข้อมูลอุปกรณ์, ทำการคลิก/ปัดหน้าจอ, เปลี่ยนคลิปบอร์ด, ปิด/เปิดหน้าจอ, ปลดล็อกอุปกรณ์ด้วยรูปแบบ, ดาวน์โหลด/ติดตั้งไฟล์ APK, ขอสิทธิ์เข้าถึง SMS และจัดการการตั้งค่าอุปกรณ์

Recommendations:

Short Term:

- หลีกเลี่ยงการดาวน์โหลดและติดตั้งแอปพลิเคชันจากแหล่งที่ไม่เป็นทางการ (Third-party app stores หรือลิงก์ใน SMS/อีเมล)

- ตรวจสอบสิทธิ์การอนุญาตของแอปพลิเคชันอย่างละเอียดก่อนติดตั้ง โดยเฉพาะสิทธิ์ที่เกี่ยวข้องกับการเข้าถึงข้อมูลส่วนตัวหรือการควบคุมอุปกรณ์

- ระมัดระวังข้อความ SMS หรืออีเมลฟิชชิ่งที่กระตุ้นให้ติดตั้งแอปพลิเคชันหรืออัปเดตซอฟต์แวร์

- เปิดใช้งาน Google Play Protect บนอุปกรณ์ Android เสมอ

Long Term:

- อัปเดตระบบปฏิบัติการ Android และแอปพลิเคชันทั้งหมดให้เป็นเวอร์ชันล่าสุดอยู่เสมอ

- ใช้โซลูชันความปลอดภัยบนมือถือ (Mobile Security/Antivirus) ที่เชื่อถือได้

- เปิดใช้งานการยืนยันตัวตนแบบหลายปัจจัย (MFA) สำหรับบัญชีธนาคารและบริการที่สำคัญ

- ตรวจสอบความเคลื่อนไหวในบัญชีธนาคารและรายงานเครดิตเป็นประจำเพื่อตรวจจับกิจกรรมที่น่าสงสัย

- ให้ความรู้แก่ผู้ใช้เกี่ยวกับภัยคุกคามฟิชชิ่งและมัลแวร์บนมือถือ

Source: https://thehackernews.com/2026/02/fake-iptv-apps-spread-massiv-android.html

Share this content: