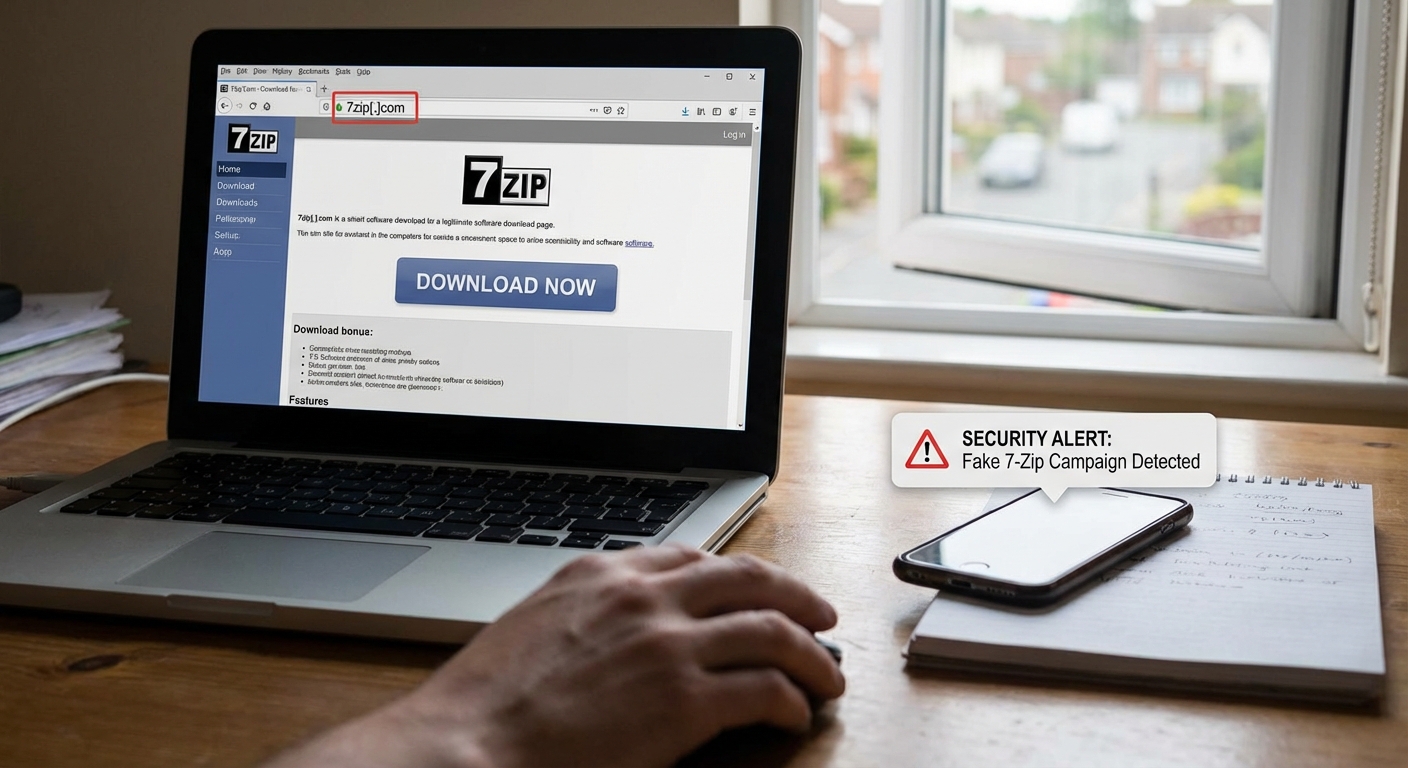

แคมเปญหลอกลวงที่มุ่งเป้าไปที่ผู้ใช้ที่ไม่สงสัยได้เกิดขึ้น โดยใช้ซอฟต์แวร์เก็บถาวรไฟล์ 7-Zip ปลอม เพื่อเปลี่ยนคอมพิวเตอร์ที่บ้านให้เป็นโหนดพร็อกซีแบบเงียบๆ การดำเนินการที่เป็นอันตรายนี้อาศัยโดเมนปลอม 7zip[.]com ซึ่งเลียนแบบเว็บไซต์ 7-zip.org ที่ถูกต้อง ทำให้ผู้ใช้ดาวน์โหลดตัวติดตั้งที่ถูกประนีประนอมซึ่งดูเหมือนทำงานได้สมบูรณ์ แต่ซ่อนส่วนประกอบมัลแวร์ที่เป็นอันตรายไว้เบื้องหลัง มัลแวร์นี้จะติดตั้งบริการ Windows ที่มีสิทธิ์ SYSTEM, แก้ไขกฎไฟร์วอลล์, เก็บข้อมูลโปรไฟล์ของเครื่อง และเข้าร่วมในเครือข่ายพร็อกซีที่อยู่อาศัยเพื่อให้บริการแฮกเกอร์

Severity: สูง

System Impact:

- คอมพิวเตอร์ส่วนบุคคล (PC, แล็ปท็อป)

- ระบบปฏิบัติการ Windows (โดยเฉพาะในไดเรกทอรี C:\Windows\SysWOW64\hero\)

- เครือข่ายอินเทอร์เน็ตของผู้ใช้ (การแก้ไขกฎไฟร์วอลล์และการสร้างการเชื่อมต่อพร็อกซี)

- ความเป็นส่วนตัวของผู้ใช้ (การเก็บข้อมูลโปรไฟล์ของฮาร์ดแวร์และเครือข่าย)

Technical Attack Steps:

- ผู้ใช้ถูกล่อลวงให้ดาวน์โหลดตัวติดตั้ง 7-Zip ปลอมจากโดเมนที่ดูคล้าย (7zip[.]com) แทนเว็บไซต์ทางการ (7-zip.org)

- ตัวติดตั้งที่ถูกประนีประนอมจะติดตั้งมัลแวร์สามส่วน (Uphero.exe, hero.exe, hero.dll) โดยที่ 7-Zip ยังคงทำงานได้ตามปกติ

- มัลแวร์จะถูกติดตั้งในไดเรกทอรี C:\Windows\SysWOW64\hero\ และลงทะเบียนเป็นบริการ Windows เพื่อให้ทำงานโดยอัตโนมัติด้วยสิทธิ์ SYSTEM เมื่อเปิดเครื่อง

- มัลแวร์แก้ไขกฎไฟร์วอลล์ผ่านคำสั่ง netsh เพื่อลบการป้องกันที่มีอยู่และสร้างข้อยกเว้นทั้งขาเข้าและขาออกเพื่อให้การสื่อสารเครือข่ายไม่ถูกขัดขวาง

- มัลแวร์เก็บข้อมูลโปรไฟล์ของเครื่อง เช่น ตัวระบุฮาร์ดแวร์, ข้อมูลจำเพาะหน่วยความจำ, รายละเอียด CPU, คุณสมบัติของดิสก์ และการกำหนดค่าเครือข่าย ซึ่งจะถูกส่งไปยังเซิร์ฟเวอร์ภายนอก เช่น iplogger[.]org

- ส่วนประกอบ hero.exe ได้รับคำสั่งการกำหนดค่าจากเซิร์ฟเวอร์ C2 ที่หมุนเวียนอยู่ โดยใช้โปรโตคอล XOR-encoded key 0x70 และ DNS-over-HTTPS ผ่าน Google resolver

- เครื่องที่ติดมัลแวร์จะถูกเปลี่ยนเป็นโหนดในเครือข่ายพร็อกซีที่อยู่อาศัย โดยสร้างการเชื่อมต่อพร็อกซีขาออกบนพอร์ตที่ไม่ใช่มาตรฐาน (เช่น 1000 และ 1002) เพื่อให้บุคคลที่สามสามารถใช้ที่อยู่ IP ของเหยื่อในการส่งผ่านข้อมูลอินเทอร์เน็ตเพื่อกิจกรรมที่ไม่พึงประสงค์

Recommendations:

Short Term:

- ผู้ใช้ที่ดาวน์โหลดตัวติดตั้งจาก 7zip[.]com ควรพิจารณาว่าระบบของตนถูกประนีประนอมแล้ว

- ใช้ซอฟต์แวร์ความปลอดภัย (เช่น Malwarebytes) เพื่อตรวจจับและกำจัดภัยคุกคาม

- ในสถานการณ์ที่มีความเสี่ยงสูง ควรพิจารณาติดตั้งระบบปฏิบัติการใหม่ทั้งหมดเพื่อกำจัดมัลแวร์อย่างสมบูรณ์

Long Term:

- ตรวจสอบแหล่งที่มาของซอฟต์แวร์โดยการบุ๊กมาร์กโดเมนโครงการอย่างเป็นทางการ

- ระมัดระวังเมื่อพบรหัสการลงนามที่ไม่คาดคิด หรือใบรับรองดิจิทัลที่น่าสงสัย

- ตรวจสอบระบบเพื่อหาสิ่งแปลกปลอม เช่น บริการ Windows ที่ไม่ได้รับอนุญาต หรือการแก้ไขไฟร์วอลล์

- ผู้ดูแลระบบเครือข่ายควรบล็อกโดเมน C2 และปลายทางพร็อกซีที่เป็นที่รู้จักที่ขอบเขตเครือข่ายเพื่อป้องกันการสื่อสารกับโครงสร้างพื้นฐานที่เป็นอันตราย

Source: https://cybersecuritynews.com/hackers-weaponizing-7-zip-downloads/

Share this content: