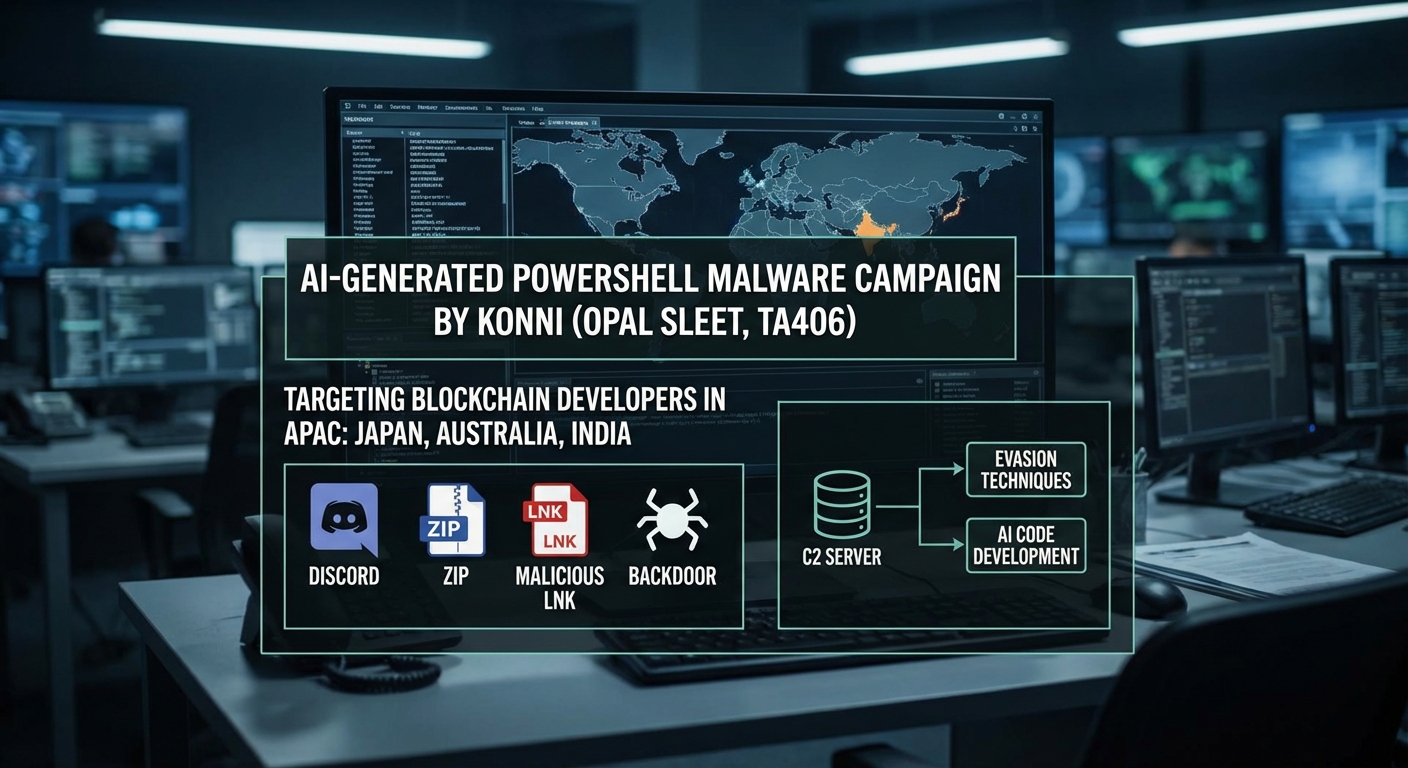

กลุ่มแฮกเกอร์ชาวเกาหลีเหนือ Konni (หรือที่รู้จักในชื่อ Opal Sleet, TA406) กำลังใช้มัลแวร์ PowerShell ที่สร้างโดย AI เพื่อโจมตีนักพัฒนาและวิศวกรในภาคส่วนบล็อกเชน โดยแคมเปญล่าสุดมุ่งเป้าไปที่เป้าหมายในภูมิภาคเอเชียแปซิฟก (ญี่ปุ่น, ออสเตรเลีย, อินเดีย) การโจมตีเริ่มต้นด้วยลิงก์ Discord ที่ส่งไฟล์ ZIP ซึ่งมีไฟล์ล่อและไฟล์ LNK อันตรายที่จะติดตั้ง Backdoor ที่มีคุณสมบัติครบถ้วน ซึ่งรวมถึงการหลีกเลี่ยงการวิเคราะห์และการสื่อสารกับเซิร์ฟเวอร์ควบคุม (C2) ซึ่งบ่งชี้ถึงการใช้ AI ในการพัฒนาโค้ดมัลแวร์

Severity: สูง

System Impact:

- นักพัฒนาและวิศวกรในภาคบล็อกเชน

- สภาพแวดล้อมการพัฒนา (Development Environments)

- โครงสร้างพื้นฐาน (Infrastructure)

- ข้อมูลประจำตัว API (API Credentials)

- การเข้าถึงกระเป๋าเงินดิจิทัล (Wallet Access)

- สกุลเงินดิจิทัล (Cryptocurrency Holdings)

- ระบบปฏิบัติการ Windows

Technical Attack Steps:

- เหยื่อได้รับลิงก์จาก Discord ซึ่งส่งไฟล์ ZIP archive

- ไฟล์ ZIP ประกอบด้วย PDF ล่อเหยื่อและไฟล์ shortcut (LNK) ที่เป็นอันตราย

- ไฟล์ LNK รัน PowerShell loader ที่ฝังอยู่

- PowerShell loader แตกไฟล์เอกสาร DOCX และ CAB archive

- CAB archive ประกอบด้วย PowerShell backdoor, สองไฟล์ batch และ executable สำหรับข้าม UAC

- การเปิดไฟล์ shortcut จะเปิดเอกสาร DOCX และรันไฟล์ batch หนึ่งใน CAB archive

- ไฟล์ batch สร้างไดเรกทอรีชั่วคราวสำหรับ backdoor และไฟล์ batch ที่สอง

- ไฟล์ batch สร้าง scheduled task ที่รันทุกชั่วโมง โดยปลอมตัวเป็นงานเริ่มต้นของ OneDrive

- task ดังกล่าวจะอ่านสคริปต์ PowerShell ที่เข้ารหัสด้วย XOR จากดิสก์ ถอดรหัสและรันในหน่วยความจำ

- task จะลบตัวเองเพื่อปกปิดร่องรอยการติดเชื้อ

- Backdoor ทำการตรวจสอบสภาพแวดล้อม (ฮาร์ดแวร์, ซอฟต์แวร์, กิจกรรมผู้ใช้) เพื่อหลีกเลี่ยงการวิเคราะห์

- Backdoor สร้าง Host ID ที่ไม่ซ้ำกัน

- Backdoor ดำเนินการตามสิทธิ์การเข้าถึงที่ได้รับ

- Backdoor ติดต่อเซิร์ฟเวอร์ C2 เป็นระยะเพื่อส่งข้อมูลเมตาของโฮสต์พื้นฐาน และตรวจสอบคำสั่ง PowerShell จากเซิร์ฟเวอร์เพื่อนำมารันแบบ asynchronous

Recommendations:

Short Term:

- แจ้งเตือนผู้ใช้งาน โดยเฉพาะวิศวกรและนักพัฒนาในภาคบล็อกเชน ให้ระมัดระวังลิงก์และไฟล์แนบที่ไม่รู้จักที่ได้รับผ่าน Discord หรือช่องทางอื่น ๆ

- บล็อกการเข้าถึง Discord หรือช่องทางที่ไม่จำเป็นในสภาพแวดล้อมการทำงานของนักพัฒนา

- Implement Application Control หรือ Application Whitelisting เพื่อป้องกันการรันไฟล์ LNK, PowerShell หรือ Batch Script ที่ไม่ได้รับอนุญาต

- ใช้โซลูชันอีเมลและระบบสื่อสารที่สามารถตรวจจับและบล็อกลิงก์และไฟล์อันตราย

Long Term:

- จัดฝึกอบรมความตระหนักด้านความปลอดภัยอย่างสม่ำเสมอ เพื่อให้ผู้ใช้งานเข้าใจกลเม็ด Phishing และ Social Engineering

- Implement Endpoint Detection and Response (EDR) เพื่อตรวจจับและตอบสนองต่อกิจกรรมที่น่าสงสัยบนเครื่อง Endpoint

- ใช้ Multi-Factor Authentication (MFA) สำหรับการเข้าถึงระบบและบัญชีที่มีความสำคัญ

- จำกัดสิทธิ์การเข้าถึง (Least Privilege) สำหรับบัญชีผู้ใช้ โดยเฉพาะบัญชีนักพัฒนาและบัญชีที่มีสิทธิ์สูง

- แบ่งแยกเครือข่าย (Network Segmentation) เพื่อแยกสภาพแวดล้อมการพัฒนาบล็อกเชนออกจากเครือข่ายองค์กรหลัก

- ตรวจสอบบันทึก Log และกิจกรรมบนระบบอย่างต่อเนื่อง เพื่อหาพฤติกรรมที่ผิดปกติ

- พิจารณาการใช้เทคโนโลยี AI ในการตรวจจับภัยคุกคามที่พัฒนาโดย AI

Share this content: