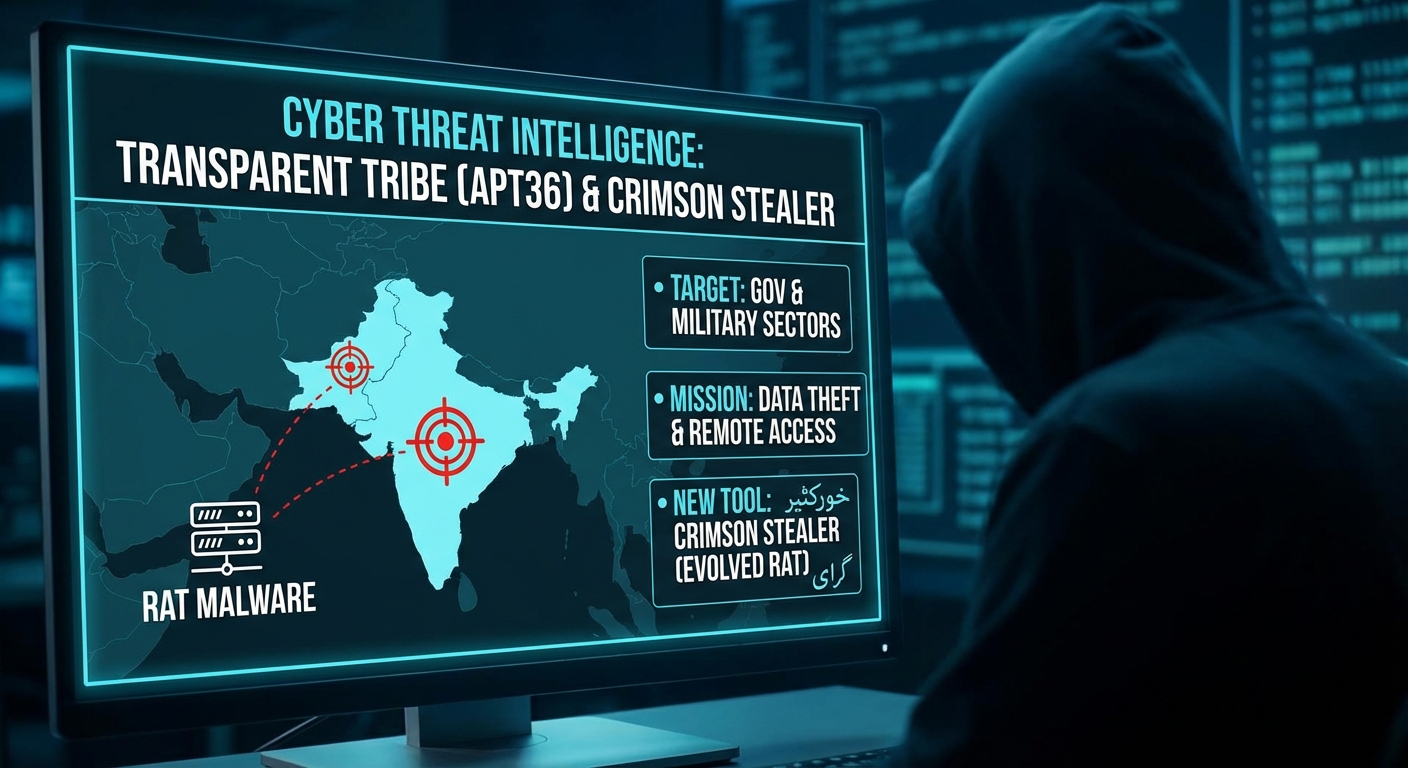

กลุ่มภัยคุกคาม APT นาม Transparent Tribe หรือที่รู้จักในชื่อ APT36 ได้เริ่มใช้มัลแวร์ Remote Access Trojan (RAT) ตัวใหม่ชื่อ ‘Crimson Stealer’ ในการโจมตีองค์กรภาครัฐและกองทัพในประเทศอินเดียและปากีสถาน การโจมตีนี้เน้นการขโมยข้อมูลสำคัญและการเข้าถึงระบบอย่างต่อเนื่อง โดย Crimson Stealer เป็นวิวัฒนาการจากเครื่องมือเดิมของกลุ่มที่มีความสามารถในการขโมยข้อมูลและการควบคุมจากระยะไกลที่ซับซ้อนยิ่งขึ้น

Severity: สูง

System Impact:

- ระบบปฏิบัติการ Windows

- เครือข่ายองค์กรภาครัฐและกองทัพ

- ข้อมูลที่ละเอียดอ่อนและข้อมูลลับ

- โครงสร้างพื้นฐานสำคัญ (หากองค์กรเป็นส่วนหนึ่ง)

Technical Attack Steps:

- การเข้าถึงเบื้องต้น: ผู้โจมตีส่งอีเมลฟิชชิ่งพร้อมไฟล์แนบที่เป็นอันตราย (เช่น เอกสาร Office ที่มีมาโคร) ปลอมแปลงเป็นเอกสารราชการหรือข้อมูลที่เกี่ยวข้อง

- การเรียกใช้งาน: เหยื่อเปิดไฟล์แนบ ทำให้โค้ดอันตรายทำงานและเริ่มต้นกระบวนการติดเชื้อแบบหลายขั้นตอน

- การติดตั้ง Dropper/Loader: โมดูล Loader จะถูกติดตั้งเพื่อดาวน์โหลดและรันเพย์โหลดหลักของ Crimson Stealer

- การสร้างความคงทน: มัลแวร์สร้างกลไกเพื่อรักษาการเข้าถึงระบบ เช่น การเพิ่มรายการใน Registry หรือตั้งค่า Scheduled Tasks เพื่อให้ทำงานทุกครั้งที่ระบบเริ่มทำงาน

- การสื่อสาร Command-and-Control (C2): เชื่อมต่อไปยังเซิร์ฟเวอร์ C2 เพื่อรับคำสั่งและส่งข้อมูลที่ขโมยมา

- การขโมยข้อมูล: รวบรวมไฟล์สำคัญ, ข้อมูลประจำตัว, ข้อมูลระบบ, และข้อมูลการกดแป้นพิมพ์ จากนั้นส่งไปยังเซิร์ฟเวอร์ C2

- การควบคุมระยะไกล: ผู้โจมตีสามารถเรียกใช้คำสั่งจากระยะไกล, ดาวน์โหลด/อัปโหลดไฟล์, และดำเนินการอื่นๆ เพื่อขยายการเข้าถึงและควบคุมระบบ

Recommendations:

Short Term:

- เสริมความแข็งแกร่งของระบบคัดกรองอีเมลเพื่อตรวจจับและบล็อกอีเมลฟิชชิ่งและไฟล์แนบที่เป็นอันตราย

- ให้ความรู้แก่ผู้ใช้งานเกี่ยวกับการระบุอีเมลฟิชชิ่ง ลิงก์และไฟล์แนบที่น่าสงสัย

- ติดตั้งแพตช์และอัปเดตระบบปฏิบัติการและแอปพลิเคชันทั้งหมดให้เป็นปัจจุบัน โดยเฉพาะอย่างยิ่งช่องโหว่ที่สำคัญ

- ปรับปรุงและดูแลโซลูชัน Endpoint Detection and Response (EDR) หรือ Antivirus ให้มีลายเซ็นที่ทันสมัย

- ตรวจสอบการรับส่งข้อมูลเครือข่ายเพื่อหารูปแบบการสื่อสาร C2 ที่ผิดปกติ

Long Term:

- ใช้โปรแกรมสร้างความตระหนักด้านความปลอดภัยไซเบอร์อย่างครอบคลุมสำหรับพนักงานทุกคน

- นำแนวคิด Zero Trust มาใช้ในการจัดการการเข้าถึงและสิทธิ์

- ใช้การยืนยันตัวตนแบบหลายปัจจัย (MFA) สำหรับบริการและบัญชีทั้งหมด

- ดำเนินการทดสอบเจาะระบบ (Penetration Testing) และประเมินช่องโหว่เป็นประจำ

- รักษากลยุทธ์การสำรองข้อมูลและกู้คืนที่มีประสิทธิภาพ

- แบ่งส่วนเครือข่าย (Network Segmentation) เพื่อจำกัดการเคลื่อนที่ด้านข้างของผู้โจมตี

Source: https://thehackernews.com/2026/01/transparent-tribe-launches-new-rat.html

Share this content: