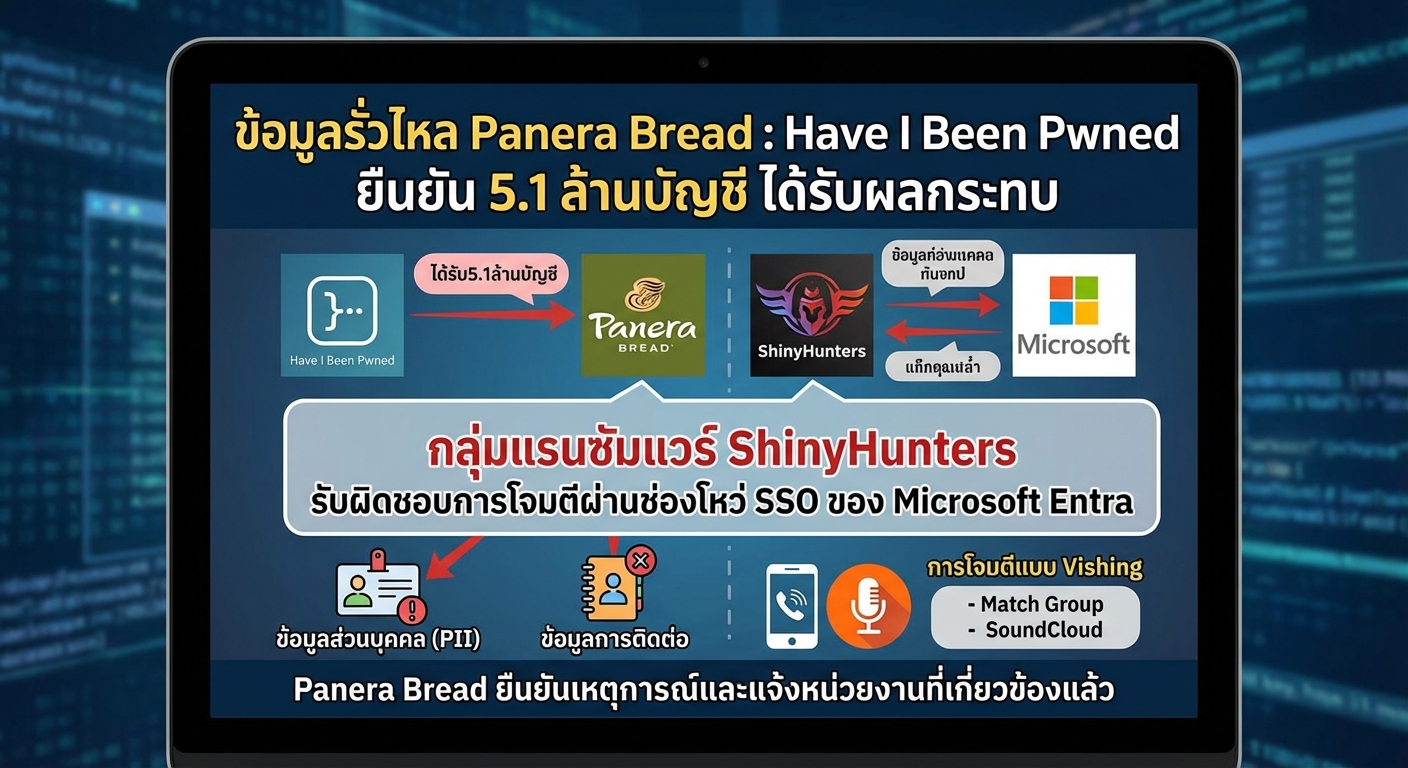

บริการแจ้งเตือนข้อมูลรั่วไหล Have I Been Pwned ยืนยันว่าเหตุการณ์ข้อมูลรั่วไหลของ Panera Bread เครือข่ายอาหารในสหรัฐฯ ส่งผลกระทบต่อบัญชีผู้ใช้ 5.1 ล้านบัญชี ไม่ใช่ 14 ล้านลูกค้าตามที่เคยรายงานก่อนหน้านี้ โดยกลุ่มแรนซัมแวร์ ShinyHunters เป็นผู้รับผิดชอบการโจมตีครั้งนี้ ซึ่งได้ข้อมูลส่วนบุคคลระบุตัวตน (PII) และข้อมูลการติดต่อของบัญชีผู้ใช้จำนวนมาก ผ่านช่องโหว่ Single Sign-On (SSO) ของ Microsoft Entra Panera Bread ได้ยืนยันเหตุการณ์และแจ้งหน่วยงานที่เกี่ยวข้องแล้ว และเป็นส่วนหนึ่งของการโจมตีแบบ vishing ของ ShinyHunters ที่พุ่งเป้าไปที่องค์กรโปรไฟล์สูงหลายแห่ง รวมถึง Match Group และ SoundCloud

Severity: สูง

System Impact:

- บัญชีผู้ใช้ Panera Bread

- ระบบ Single Sign-On (SSO) ของ Microsoft Entra

- ข้อมูลส่วนบุคคลระบุตัวตน (PII) ของลูกค้า (ชื่อ, หมายเลขโทรศัพท์, ที่อยู่จริง, อีเมล)

- ข้อมูลส่วนบุคคลระบุตัวตน (PII) ของพนักงาน Panera Bread (อีเมล panerabread.com)

Technical Attack Steps:

- กลุ่ม ShinyHunters ได้ดำเนินการแคมเปญ voice phishing (vishing) เพื่อหลอกลวงพนักงาน

- เป้าหมายคือบัญชี Single Sign-On (SSO) ที่ใช้ Okta, Microsoft และ Google

- เข้าถึงระบบของ Panera ผ่านช่องโหว่หรือโค้ดของ Microsoft Entra SSO

- ขโมยข้อมูลส่วนบุคคลระบุตัวตน (PII) และข้อมูลการติดต่อจากบัญชีผู้ใช้

- พยายามเรียกค่าไถ่จาก Panera Bread

- เมื่อการขู่กรรโชกไม่สำเร็จ กลุ่มผู้โจมตีได้เผยแพร่ข้อมูลที่ถูกขโมยสู่สาธารณะบนเว็บไซต์ Dark Web ของพวกเขา

Recommendations:

Short Term:

- ตรวจสอบกิจกรรมที่น่าสงสัยในบัญชี Panera Bread และบัญชีอื่น ๆ ที่ใช้อีเมลหรือรหัสผ่านเดียวกัน

- เปลี่ยนรหัสผ่านสำหรับบัญชี Panera Bread และบัญชีอื่น ๆ ทันที

- เปิดใช้งานการยืนยันตัวตนแบบหลายปัจจัย (MFA) สำหรับทุกบัญชีที่มีให้

- ระมัดระวังอีเมล ข้อความ หรือการโทรที่น่าสงสัย (phishing/vishing) ที่อ้างว่าเป็น Panera Bread หรือองค์กรอื่น ๆ

Long Term:

- องค์กรควรปรับปรุงและบังคับใช้นโยบายการจัดการตัวตนและการเข้าถึง (IAM) ให้แข็งแกร่ง

- ดำเนินการตรวจสอบความปลอดภัยและการทดสอบเจาะระบบ (penetration testing) อย่างสม่ำเสมอ โดยเฉพาะสำหรับระบบ SSO

- เพิ่มการฝึกอบรมสร้างความตระหนักด้านความปลอดภัยให้กับพนักงาน โดยเน้นเรื่องการโจมตีแบบ vishing และความปลอดภัยของ SSO

- กำหนดนโยบายรหัสผ่านที่เข้มงวดและส่งเสริมการใช้รหัสผ่านที่ไม่ซ้ำกัน

- จัดทำแผนการรับมือข้อมูลรั่วไหลที่ครอบคลุมและทดสอบเป็นประจำ เพื่อลดผลกระทบของการโจมตีในอนาคต

Share this content: