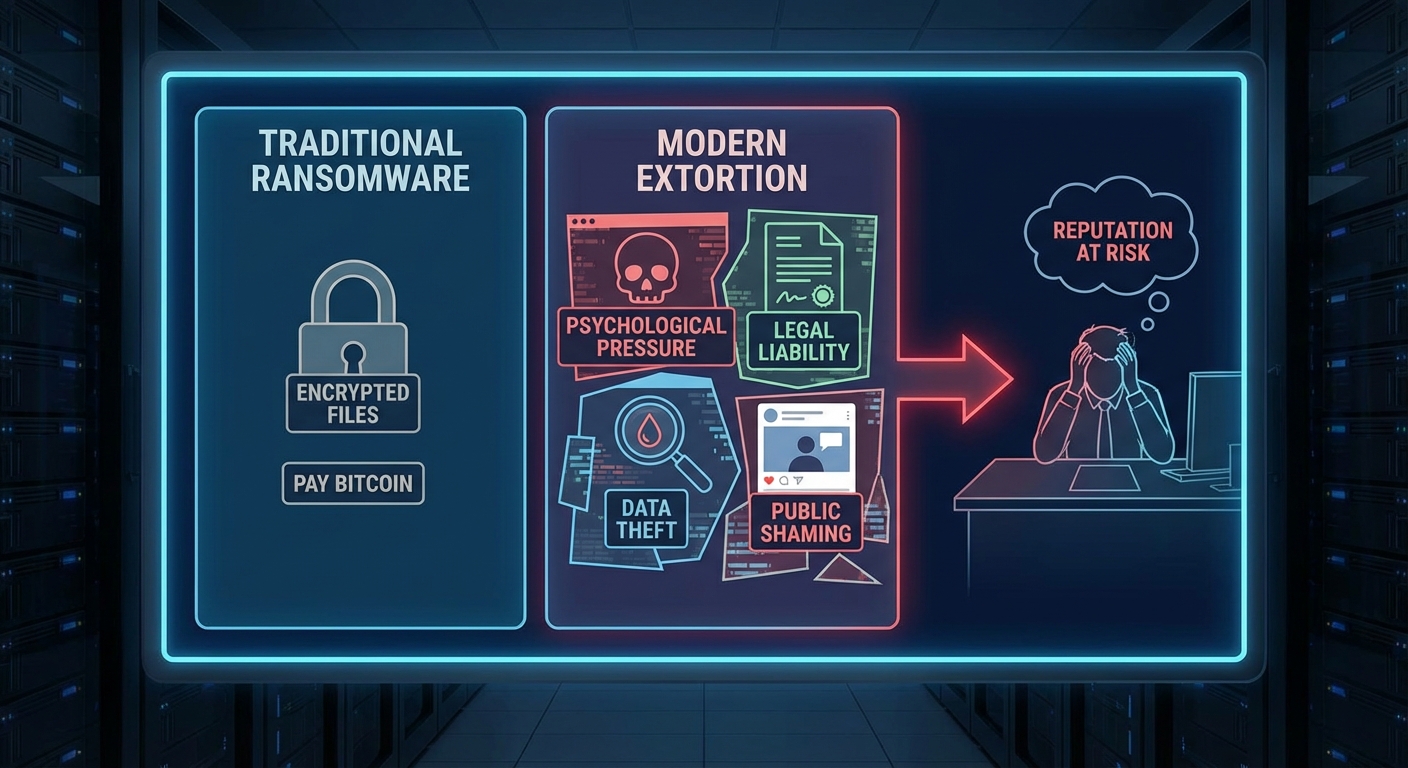

แรนซัมแวร์ยุคใหม่ได้เปลี่ยนจากการเข้ารหัสไฟล์เป็นการกรรโชกทางจิตวิทยาที่ซับซ้อน ผู้โจมตีใช้วิธีการขโมยข้อมูล ความรับผิดชอบทางกฎหมาย และความกลัวในการเปิดเผยข้อมูล เพื่อบีบเหยื่อให้จ่ายค่าไถ่ ทำให้แผนการรับมือแบบดั้งเดิมที่เน้นการกู้คืนข้อมูลจากแบ็คอัพนั้นล้าสมัย การโจมตีมีความเป็นระบบมากขึ้น มีการทำงานร่วมกันระหว่างกลุ่มต่างๆ และใช้กลยุทธ์ที่หลากหลาย รวมถึงการประจานสาธารณะและการแสวงหาประโยชน์จากการตั้งค่าที่ไม่ถูกต้อง เป้าหมายหลักเปลี่ยนจากการขัดขวางทางเทคนิคไปสู่การสร้างความเสียหายทางจิตใจและชื่อเสียงสูงสุด

Severity: วิกฤต

System Impact:

- การเปิดเผยข้อมูล (Data Exposure)

- ความรับผิดชอบทางกฎหมาย (Legal Liability) ที่เกี่ยวข้องกับกฎระเบียบ (เช่น GDPR, NIS2, HIPAA) และกฎหมายการแจ้งเตือนการละเมิดข้อมูล

- ความเสียหายต่อชื่อเสียง (Reputation Damage)

- การเข้ารหัสระบบและไฟล์ (System Encryption) (ยังคงใช้โดยบางกลุ่ม)

- ซอฟต์แวร์ในห่วงโซ่อุปทาน (Supply-chain software) (ถูกใช้ในการขโมยข้อมูล)

- ฐานข้อมูลที่เปิดเผยสู่สาธารณะ (Internet-exposed databases) เช่น MongoDB และ Mongo Express ที่มีการตั้งค่าที่ไม่ถูกต้อง

- การหยุดชะงักของการดำเนินงานทางธุรกิจ (Business Operations Disruption)

Technical Attack Steps:

- 1. การเข้าถึงเบื้องต้น: ผู้โจมตีเข้าถึงระบบผ่านการใช้ประโยชน์จากการตั้งค่าที่ไม่ถูกต้องที่คาดเดาได้ (เช่น ฐานข้อมูลที่เปิดเผยทางอินเทอร์เน็ตโดยไม่มีการยืนยันตัวตน) หรือการใช้ประโยชน์จากช่องโหว่ในซอฟต์แวร์ห่วงโซ่อุปทาน

- 2. การขโมยข้อมูล: ขโมยข้อมูลที่ละเอียดอ่อนจากระบบของเหยื่อ ซึ่งเป็นวิธีการหลักสำหรับการกรรโชกเรียกค่าไถ่สมัยใหม่

- 3. การเข้ารหัสระบบ (ทางเลือกสำหรับบางกลุ่ม): เข้ารหัสไฟล์และระบบของเหยื่อเพื่อขัดขวางการดำเนินงาน

- 4. การกรรโชกทางจิตวิทยา: ใช้กลยุทธ์ทางจิตวิทยาเพื่อบีบให้เหยื่อจ่ายค่าไถ่ ซึ่งรวมถึง:

- – การประจานสาธารณะและการเผยแพร่ข้อมูล: ขู่ว่าจะเผยแพร่ข้อมูลที่ถูกขโมยบน dark web หรือเว็บไซต์เปิดเผยข้อมูล หรือติดต่อบุคคลที่สามที่เกี่ยวข้อง (หน่วยงานราชการ คู่แข่ง สื่อ)

- – ข้อความเรียกค่าไถ่: ส่งข้อความที่จัดทำขึ้นอย่างดี ซึ่งสร้างความหวาดกลัว กำหนดเวลาที่กระตุ้นความเร่งด่วน นำเสนอการจ่ายค่าไถ่เป็นทางออกเดียว และอ้างถึงผลกระทบทางกฎหมายและข้อบังคับ

- – การสร้างแรงกดดันภายในองค์กร: พยายามกดดันเจ้าหน้าที่ฝ่ายเทคนิคโดยขู่ว่าจะติดต่อผู้บริหารระดับสูงเพื่อเลี่ยงการถูกตำหนิ

Recommendations:

Short Term:

- เตรียมทีมกฎหมายและการสื่อสารล่วงหน้า: แผนรับมือเหตุการณ์ควรรวมถึงเทมเพลตการแจ้งเตือนการละเมิดข้อมูลที่ร่างไว้ล่วงหน้า ขั้นตอนการเปิดเผยข้อมูลต่อหน่วยงานกำกับดูแล และกรอบการตอบสนองต่อสื่อ

- ฝึกอบรมองค์กรอย่างต่อเนื่องให้มีความปลอดภัยทางไซเบอร์มากขึ้น: สร้างความยืดหยุ่นขององค์กรต่อกลยุทธ์ทางจิตวิทยาของกลุ่มแรนซัมแวร์ โดยเฉพาะอย่างยิ่งการสร้างความรู้สึกผิดและการตำหนิ เพื่อให้ทีมรักษาความปลอดภัยสามารถรายงานเหตุการณ์ได้ตั้งแต่เนิ่นๆ โดยไม่ต้องกลัวผลกระทบส่วนตัว

- เสริมสร้างโปรแกรมการจัดการช่องโหว่ด้วยข้อมูลภัยคุกคามเกี่ยวกับช่องโหว่ที่ถูกใช้โจมตีจริง: จัดลำดับความสำคัญของการแก้ไขช่องโหว่โดยมุ่งเน้นที่ช่องโหว่ที่กลุ่มแรนซัมแวร์กำลังใช้ในการโจมตีปัจจุบัน

- จัดลำดับความสำคัญของการตรวจสอบการตั้งค่าตามเวกเตอร์การโจมตีที่กลุ่มแรนซัมแวร์ใช้: ใช้ข้อมูลภัยคุกคามเพื่อระบุการตั้งค่าที่ไม่ถูกต้องที่ผู้โจมตีกำลังใช้ และทำการตรวจสอบเป้าหมายสำหรับสินทรัพย์ที่เปิดเผยต่ออินเทอร์เน็ตที่มีความเสี่ยงสูงเหล่านั้น

Long Term:

- พัฒนาแผนป้องกันให้เหนือกว่าแผนการกู้คืนแบบดั้งเดิม โดยคำนึงถึงแรงกดดันจากปัจจัยมนุษย์และกฎหมาย

- เพิ่มการมองเห็นการเปิดเผยข้อมูลจากภายนอกและเฝ้าระวังข้อมูลประจำตัวที่รั่วไหลอย่างต่อเนื่อง

- ดำเนินการจัดการการตั้งค่าอย่างมีวินัย โดยอ้างอิงจากกิจกรรมภัยคุกคามในโลกจริง

- ลงทุนในการลดความเสี่ยงเชิงรุก แทนที่จะมุ่งเน้นเพียงแค่การจัดการวิกฤตแบบเชิงรับ

Share this content: