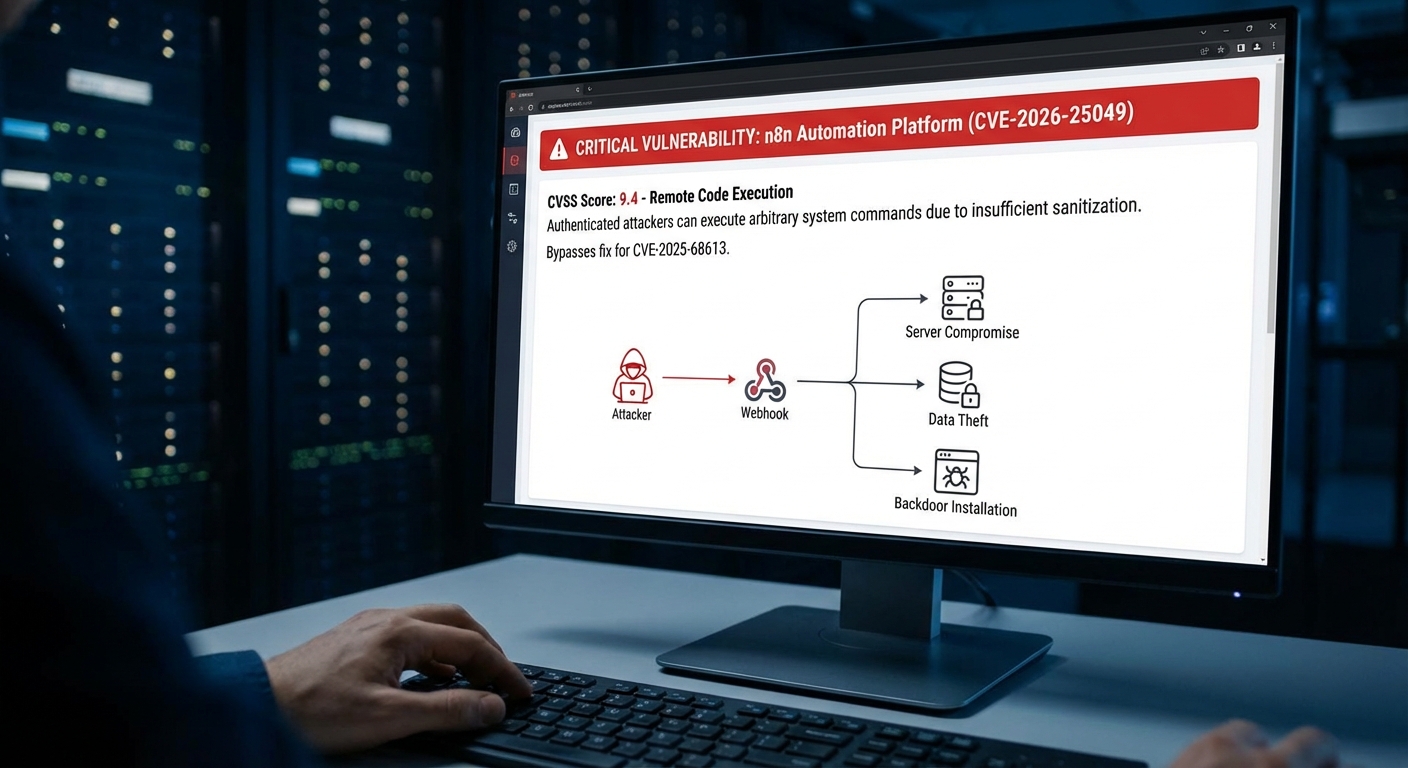

แพลตฟอร์มอัตโนมัติ n8n ถูกเปิดเผยช่องโหว่วิกฤต (CVE-2026-25049, CVSS score: 9.4) ที่อนุญาตให้ผู้โจมตีที่ผ่านการตรวจสอบสิทธิ์สามารถรันคำสั่งระบบโดยพลการได้ ช่องโหว่นี้เกิดจากการที่ระบบ sanitization ไม่เพียงพอ ทำให้สามารถหลีกเลี่ยงการป้องกันที่เคยใช้แก้ไข CVE-2025-68613 ได้ การโจมตีที่สำเร็จอาจนำไปสู่การประนีประนอมเซิร์ฟเวอร์, การขโมยข้อมูลรับรอง, การดึงข้อมูลสำคัญ และการติดตั้ง Backdoor ซึ่งจะรุนแรงยิ่งขึ้นเมื่อใช้ร่วมกับฟีเจอร์ webhook ที่เปิดเผยสู่สาธารณะ

Severity: วิกฤต

System Impact:

- แพลตฟอร์ม n8n workflow automation (เวอร์ชันที่ได้รับผลกระทบ: <1.123.17 และ <2.5.2)

- เซิร์ฟเวอร์ที่รัน n8n

- บัญชีคลาวด์ที่เชื่อมต่อ (API keys, cloud provider keys)

- รหัสผ่านฐานข้อมูล (database passwords)

- โทเค็น OAuth (OAuth tokens)

- ระบบไฟล์และระบบภายใน (filesystem and internal systems)

- เวิร์กโฟลว์ AI (AI workflows)

Technical Attack Steps:

- ผู้โจมตีที่ผ่านการตรวจสอบสิทธิ์สร้างหรือแก้ไขเวิร์กโฟลว์ในแพลตฟอร์ม n8n

- ผู้โจมตีสร้าง expressions ที่เป็นอันตรายโดยใช้ destructuring syntax ในพารามิเตอร์ของเวิร์กโฟลว์

- หากเวิร์กโฟลว์นั้นถูกกำหนดให้มี webhook ที่สามารถเข้าถึงได้จากสาธารณะและไม่มีการตรวจสอบสิทธิ์ ผู้โจมตีสามารถเพิ่ม payload สำหรับการรันโค้ดระยะไกล (RCE) ลงใน node ของเวิร์กโฟลว์

- เมื่อเวิร์กโฟลว์ที่เปิดใช้งานถูกเรียกผ่าน webhook สาธารณะ จะทำให้คำสั่งระดับระบบถูกรันจากระยะไกล

- การโจมตีนี้เกิดขึ้นได้เนื่องจากความไม่สอดคล้องกันระหว่างระบบประเภทของ TypeScript ในช่วงคอมไพล์ไทม์ และพฤติกรรมการทำงานของ JavaScript ในช่วงรันไทม์ ซึ่งอนุญาตให้ค่าที่ไม่ใช่สตริงสามารถหลีกเลี่ยงการตรวจสอบ sanitization ได้

Recommendations:

Short Term:

- อัปเดตแพลตฟอร์ม n8n เป็นเวอร์ชันที่แก้ไขแล้วทันที (1.123.17 หรือ 2.5.2 ขึ้นไป)

- จำกัดสิทธิ์การสร้างและแก้ไขเวิร์กโฟลว์ให้เฉพาะผู้ใช้ที่เชื่อถือได้อย่างสมบูรณ์เท่านั้น

Long Term:

- ปรับใช้ n8n ในสภาพแวดล้อมที่เสริมความแข็งแกร่ง (hardened environment) โดยจำกัดสิทธิ์ของระบบปฏิบัติการและการเข้าถึงเครือข่าย

- ใช้การตรวจสอบความถูกต้องหลายชั้น (multiple layers of validation) สำหรับการประมวลผลอินพุตที่ไม่น่าเชื่อถือ โดยให้ความสนใจเป็นพิเศษกับฟังก์ชัน sanitization เพื่อป้องกันการหลีกเลี่ยงการตรวจสอบประเภท

Source: https://thehackernews.com/2026/02/critical-n8n-flaw-cve-2026-25049.html

Share this content: