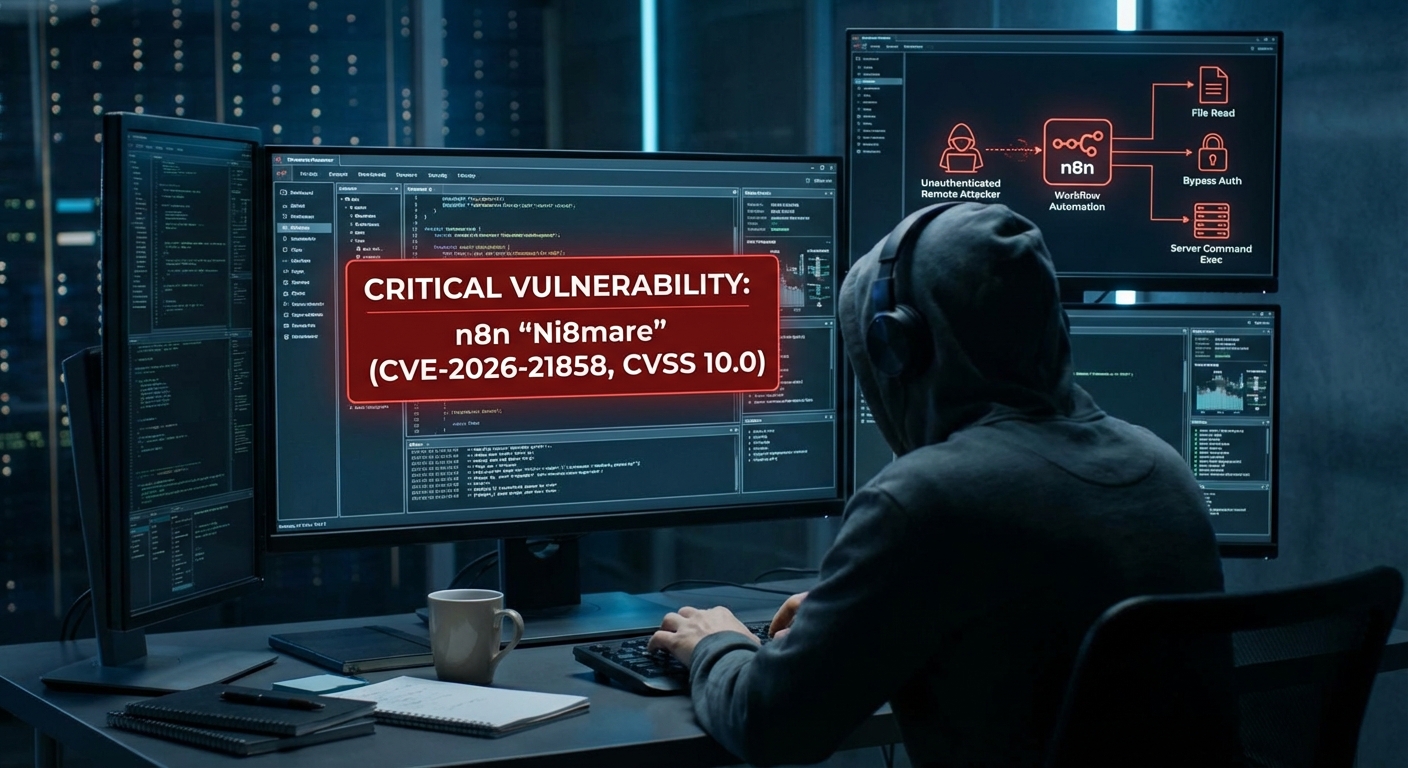

นักวิจัยด้านความปลอดภัยไซเบอร์ได้เปิดเผยรายละเอียดของช่องโหว่ความปลอดภัยระดับสูงสุดอีกครั้งใน n8n ซึ่งเป็นแพลตฟอร์ม Workflow Automation ยอดนิยม ช่องโหว่นี้อนุญาตให้ผู้โจมตีจากระยะไกลที่ไม่มีการยืนยันตัวตน (unauthenticated remote attacker) สามารถเข้าควบคุม Instance ที่ได้รับผลกระทบได้อย่างสมบูรณ์ ทำให้สามารถอ่านไฟล์ ข้ามการยืนยันตัวตน และรันคำสั่งบนเซิร์ฟเวอร์ได้ ช่องโหว่นี้มีรหัส CVE-2026-21858 (CVSS score: 10.0) และถูกเรียกว่า Ni8mare.

Severity: วิกฤต

System Impact:

- แพลตฟอร์ม Workflow Automation n8n (เวอร์ชันก่อน 1.121.0)

- เซิร์ฟเวอร์ที่รัน n8n (เข้าถึงไฟล์, ควบคุมเซิร์ฟเวอร์เต็มรูปแบบ)

- ฐานข้อมูล (เช่น SQLite)

- API credentials

- OAuth tokens

- Cloud storage

Technical Attack Steps:

- ใช้ช่องโหว่ Content-Type confusion ใน n8n webhook และกลไกการจัดการไฟล์ (parseRequestBody())

- ฟังก์ชัน parseRequestBody() จะอ่าน Content-Type header และเรียกใช้ฟังก์ชัน parseFormData() สำหรับ multipart/form-data หรือ parseBody() สำหรับ Content-Type อื่นๆ

- ฟังก์ชัน copyBinaryFile() ที่ถูกเรียกโดย formWebhook() ไม่ได้ตรวจสอบ Content-Type ก่อนดำเนินการ ทำให้ผู้โจมตีสามารถควบคุมวัตถุ req.body.files ทั้งหมดได้

- ขั้นตอนการโจมตีที่เป็นไปได้:

- 1. ใช้ช่องโหว่ในการอ่านไฟล์โดยพลการ (arbitrary read primitive) เพื่อเข้าถึงฐานข้อมูล เช่น “/home/node/.n8n/database.sqlite” และโหลดข้อมูลเข้าสู่ Knowledge Base

- 2. ดึง User ID, อีเมล และรหัสผ่านที่ถูกแฮชของ Administrator ผ่าน Chat Interface

- 3. ใช้ arbitrary read primitive อีกครั้งเพื่อโหลดไฟล์คอนฟิกูเรชันที่ “/home/node/.n8n/config” และดึง Secret Key ที่ใช้ในการเข้ารหัส

- 4. ใช้ข้อมูลผู้ใช้และคีย์ที่ได้มาเพื่อสร้าง Fake Session Cookie และเข้าถึงระบบในฐานะ Admin (เป็นการข้ามการยืนยันตัวตน)

- 5. บรรลุ Remote Code Execution (RCE) โดยการสร้าง Workflow ใหม่พร้อม Node “Execute Command”

Recommendations:

Short Term:

- อัปเกรด n8n เป็นเวอร์ชัน 1.121.0 หรือใหม่กว่าโดยเร็วที่สุด (เวอร์ชันล่าสุดคือ 1.123.10, 2.1.5, 2.2.4 และ 2.3.0)

- จำกัดหรือปิดใช้งาน Endpoint ของ Webhook และ Form ที่เข้าถึงได้จากสาธารณะ

Long Term:

- หลีกเลี่ยงการเปิดเผย n8n สู่สาธารณะบนอินเทอร์เน็ต

- บังคับใช้การยืนยันตัวตน (authentication) สำหรับ Forms ทั้งหมด

Source: https://thehackernews.com/2026/01/critical-n8n-vulnerability-cvss-100.html

Share this content: