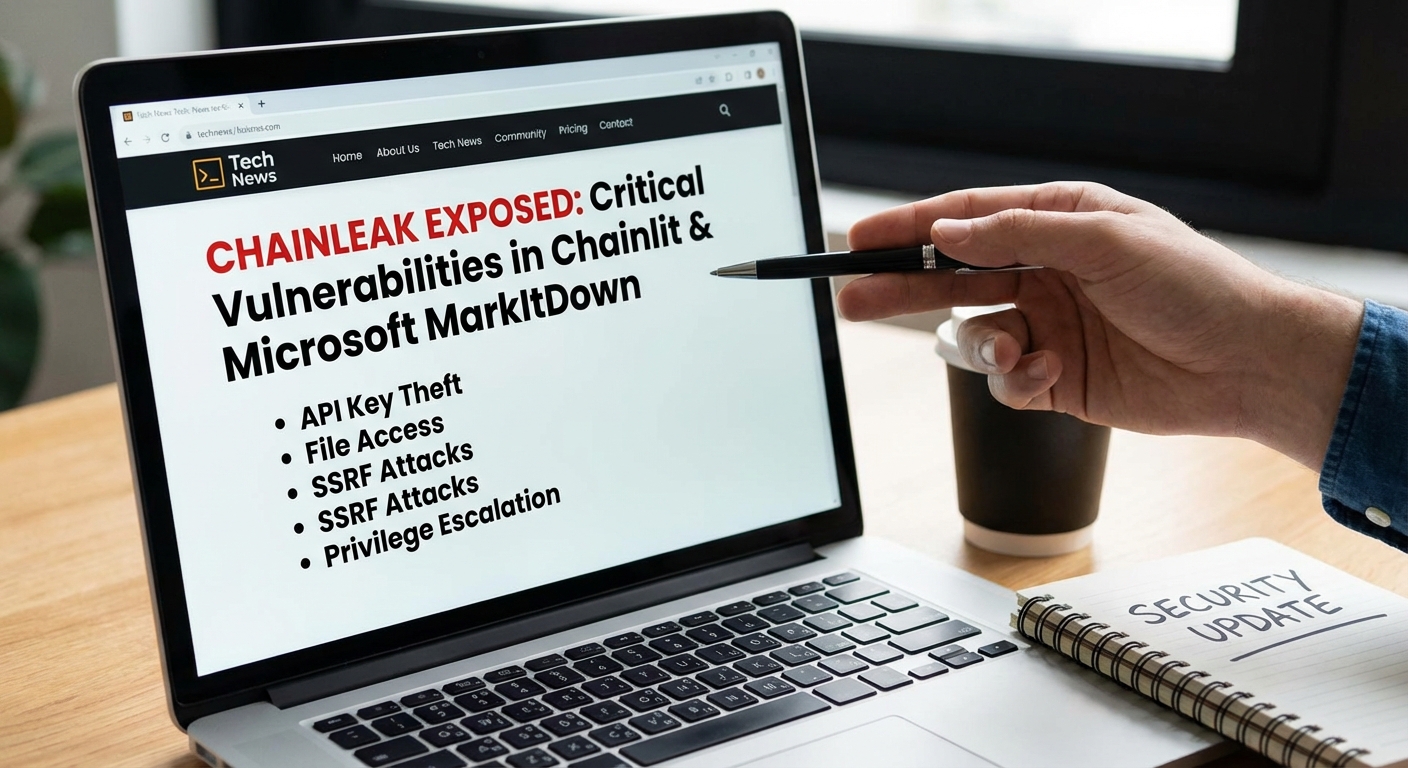

นักวิจัยด้านความปลอดภัยได้เปิดเผยช่องโหว่ร้ายแรงที่เรียกรวมกันว่า ‘ChainLeak’ ใน Chainlit ซึ่งเป็นโอเพนซอร์สเฟรมเวิร์ก AI ยอดนิยม ช่องโหว่เหล่านี้สามารถถูกนำไปใช้เพื่อขโมยข้อมูลสำคัญ เช่น API Keys และไฟล์ รวมถึงทำการโจมตีแบบ Server-Side Request Forgery (SSRF) นอกจากนี้ ยังมีการเปิดเผยช่องโหว่ที่คล้ายกันในเซิร์ฟเวอร์ MarkItDown MCP ของ Microsoft ที่อาจนำไปสู่การเพิ่มสิทธิ์และขโมยข้อมูลได้ ทั้งสองช่องโหว่นี้ได้รับการแก้ไขแล้วในเวอร์ชันที่อัปเดตของ Chainlit และมีคำแนะนำสำหรับการบรรเทาผลกระทบสำหรับเซิร์ฟเวอร์ Microsoft.

Severity: สูง

System Impact:

- เฟรมเวิร์ก Chainlit AI (เวอร์ชันก่อน 2.9.4)

- แอปพลิเคชัน AI ที่สร้างด้วย Chainlit

- สภาพแวดล้อมคลาวด์

- เซิร์ฟเวอร์ที่โฮสต์แอปพลิเคชัน AI

- ระบบที่ใช้ SQLAlchemy data layer backend (สำหรับช่องโหว่ Chainlit SSRF)

- เซิร์ฟเวอร์ Microsoft MarkItDown Model Context Protocol (MCP)

- อินสแตนซ์ Amazon Web Services (AWS) EC2 ที่ใช้ IMDSv1

- บริการเครือข่ายภายใน

- เอนด์พอยต์ข้อมูลเมตาของคลาวด์

Technical Attack Steps:

- **Chainlit (CVE-2026-22218 – Arbitrary File Read)**: ผู้โจมตีที่ผ่านการยืนยันตัวตนแล้วสามารถใช้ประโยชน์จากช่องโหว่ในการตรวจสอบความถูกต้องของฟิลด์ที่ผู้ใช้ควบคุมใน ‘/project/element’ เพื่อเข้าถึงเนื้อหาของไฟล์ใดๆ ที่บริการสามารถอ่านได้ ซึ่งอาจนำไปสู่การรั่วไหลของข้อมูลสำคัญ เช่น API keys, ข้อมูลรับรอง หรือไฟล์ฐานข้อมูล.

- **Chainlit (CVE-2026-22219 – SSRF)**: เมื่อ Chainlit ถูกกำหนดค่าด้วย SQLAlchemy data layer backend ผู้โจมตีสามารถใช้ประโยชน์จากช่องโหว่ใน ‘/project/element’ เพื่อส่งคำขอ HTTP ไปยังบริการเครือข่ายภายในหรือเอนด์พอยต์ข้อมูลเมตาของคลาวด์จากเซิร์ฟเวอร์ Chainlit และจัดเก็บการตอบกลับ.

- **Microsoft MarkItDown MCP Server (MCP fURI)**: ผู้โจมตีสามารถรันเครื่องมือ ‘convert_to_markdown’ เพื่อเรียก Uniform Resource Identifier (URI) ที่กำหนดเอง โดยไม่มีการจำกัดขอบเขต ซึ่งช่วยให้สามารถสอบถามข้อมูลเมตาของอินสแตนซ์เซิร์ฟเวอร์ และอาจได้รับข้อมูลรับรอง (access และ secret keys) ไปยังบัญชี AWS ได้.

Recommendations:

Short Term:

- อัปเดตเฟรมเวิร์ก Chainlit เป็นเวอร์ชัน 2.9.4 หรือใหม่กว่าโดยทันที.

- สำหรับ AWS EC2 ให้ใช้ IMDSv2 (Instance Metadata Service Version 2) เพื่อลดความเสี่ยงจากการโจมตี SSRF.

- บล็อก IP ภายในที่ไม่จำเป็น.

- จำกัดการเข้าถึงบริการข้อมูลเมตา.

- สร้างรายการอนุญาต (allowlist) เพื่อป้องกันการส่งข้อมูลออกไปภายนอก (data exfiltration).

Long Term:

- องค์กรควรตระหนักถึงการที่ช่องโหว่ซอฟต์แวร์ที่รู้จักกันมานานกำลังถูกนำมาใช้กับโครงสร้างพื้นฐาน AI.

- ให้ความสำคัญกับการทำความเข้าใจพื้นผิวการโจมตีใหม่ๆ ที่เกิดจากเฟรมเวิร์ก AI และส่วนประกอบของบุคคลที่สาม.

- ตรวจสอบและอัปเดตเฟรมเวิร์ก AI และไลบรารีที่เกี่ยวข้องอย่างสม่ำเสมอ.

- นำการตรวจสอบความปลอดภัยที่แข็งแกร่งมาใช้สำหรับฟิลด์ที่ผู้ใช้ควบคุม.

- ใช้กลยุทธ์ความปลอดภัยที่ครอบคลุมสำหรับระบบที่ขับเคลื่อนด้วย AI.

Source: https://thehackernews.com/2026/01/chainlit-ai-framework-flaws-enable-data.html

Share this content: