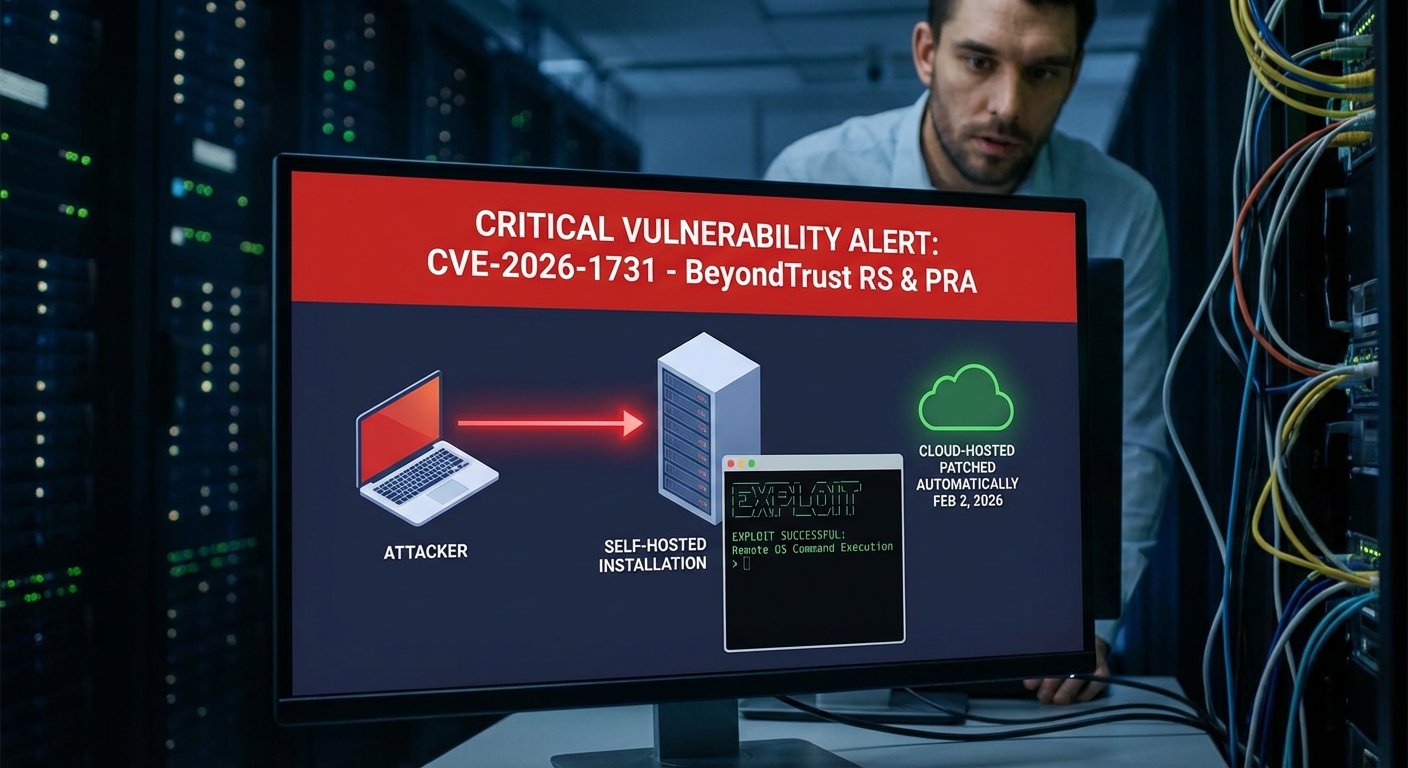

ช่องโหว่วิกฤต (CVE-2026-1731) ใน BeyondTrust Remote Support (RS) และ Privileged Remote Access (PRA) กำลังถูกโจมตีอย่างจริงจัง ทำให้ผู้โจมตีสามารถควบคุมโดเมนที่ได้รับผลกระทบได้อย่างสมบูรณ์ ผู้โจมตีใช้ช่องโหว่นี้เพื่อรันคำสั่งระบบปฏิบัติการจากระยะไกลโดยไม่ต้องยืนยันตัวตน ช่องโหว่นี้ถูกค้นพบในการติดตั้ง BeyondTrust แบบ self-hosted และอนุญาตให้ผู้โจมตีที่ไม่ได้รับการยืนยันตัวตนรันคำสั่ง OS โดยอำเภอใจผ่านคำขอ HTTP ที่สร้างขึ้นมาเป็นพิเศษ ภายใต้สิทธิ์ของผู้ใช้ไซต์ การติดตั้ง BeyondTrust แบบ cloud-hosted ได้รับการแพตช์โดยอัตโนมัติแล้วตั้งแต่วันที่ 2 กุมภาพันธ์ 2026 แต่ลูกค้าแบบ self-hosted ต้องอัปเดตด้วยตนเองเพื่อลดความเสี่ยงจากการโจมตี

Severity: วิกฤต (CVSS Score 9.8)

System Impact:

- BeyondTrust Remote Support (RS) เวอร์ชัน 25.3.1 และก่อนหน้า

- BeyondTrust Privileged Remote Access (PRA) เวอร์ชัน 24.3.4 และก่อนหน้า

- การติดตั้ง BeyondTrust แบบ Self-hosted

- คอมพิวเตอร์ใน Active Directory (เป้าหมายสำหรับการแจงนับ)

- ระบบปฏิบัติการ (สำหรับการรันคำสั่งระยะไกลภายใต้สิทธิ์ของผู้ใช้ไซต์และบัญชี SYSTEM)

Technical Attack Steps:

- ผู้โจมตีใช้ช่องโหว่ CVE-2026-1731 ในการติดตั้ง BeyondTrust แบบ self-hosted

- รันคำสั่ง OS โดยอำเภอใจจากระยะไกลโดยไม่ต้องยืนยันตัวตนผ่านคำขอ HTTP ที่สร้างขึ้นเป็นพิเศษ

- นำไฟล์ไบนารี SimpleHelp Remote Access (เช่น remote access.exe) ไปติดตั้งผ่านกระบวนการ BeyondTrust Bomgar ที่รันภายใต้บัญชี SYSTEM โดยบันทึกไว้ในไดเรกทอรี ProgramData

- สร้างบัญชีโดเมนที่มีสิทธิ์พิเศษ (Enterprise Admin หรือ Domain Admin) โดยใช้คำสั่ง net user และ net group

- ดำเนินการสืบค้นข้อมูล (reconnaissance) โดยใช้ฟังก์ชัน AdsiSearcher เพื่อแจงนับคอมพิวเตอร์ใน Active Directory และคำสั่งค้นพบเครือข่าย เช่น net share, ipconfig /all และ systeminfo

- ใช้เครื่องมือ เช่น PSExec และ Impacket SMBv2 เพื่อกระจายเครื่องมือ SimpleHelp ไปยังโฮสต์ในเครือข่ายหลายเครื่องอย่างเป็นระบบ

Recommendations:

Short Term:

- แพตช์ทุกเวอร์ชันที่มีช่องโหว่ทันที

- สำหรับการติดตั้งแบบ self-hosted ที่ใช้เวอร์ชันเก่ากว่า RS 21.3 หรือ PRA 22.1 ต้องอัปเกรดก่อนจึงจะสามารถแพตช์ได้

- ตรวจสอบระบบเพื่อหาไฟล์ไบนารี SimpleHelp ที่ไม่ได้รับอนุญาต (เช่น remote access.exe)

- ตรวจสอบระบบเพื่อหาบัญชีผู้ดูแลระบบที่น่าสงสัย

- ตรวจสอบระบบเพื่อหาการรับส่งข้อมูลเครือข่ายที่ผิดปกติที่เกี่ยวข้องกับเซสชัน SMB

Long Term:

Source: https://cybersecuritynews.com/beyondtrust-vulnerability-exploited/

Share this content: