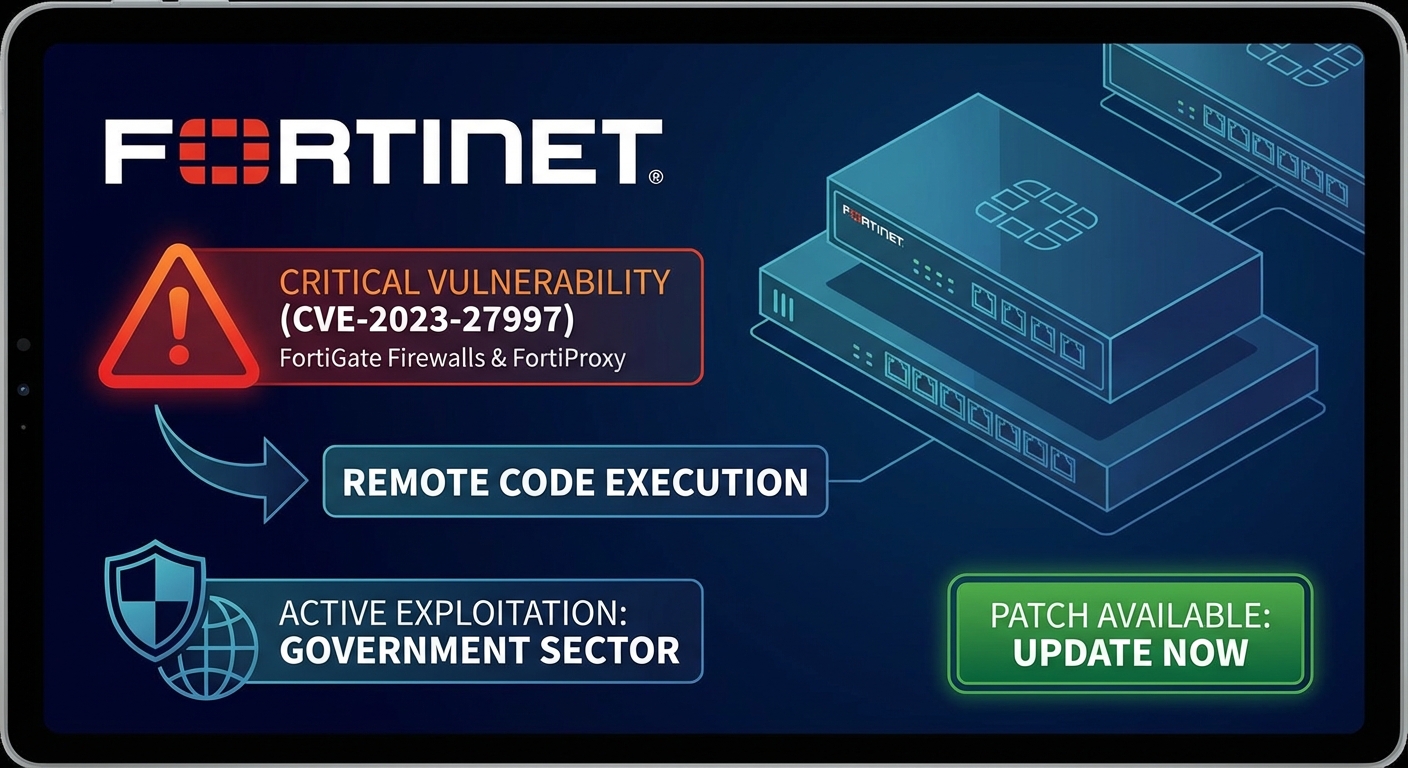

Fortinet ได้เปิดเผยช่องโหว่ความรุนแรงระดับวิกฤต (CVE-2023-27997) ใน FortiGate firewalls และ FortiProxy web proxies ที่อนุญาตให้ผู้โจมตีที่ไม่ผ่านการยืนยันตัวตนสามารถรันโค้ดจากระยะไกลได้ ช่องโหว่นี้ถูกตรวจพบว่ามีการใช้งานจริงเพื่อโจมตีองค์กรภาครัฐก่อนที่จะมีการเผยแพร่แพตช์สาธารณะ Fortinet ได้ออกแพตช์เพื่อแก้ไขช่องโหว่นี้แล้ว และเรียกร้องให้ผู้ใช้งานอัปเดตเฟิร์มแวร์โดยด่วนเพื่อป้องกันการถูกโจมตี

Severity: วิกฤต

System Impact:

- Fortinet FortiGate firewalls

- Fortinet FortiProxy web proxies

Technical Attack Steps:

- ผู้โจมตีที่ไม่ผ่านการยืนยันตัวตนสามารถเข้าถึงอินเทอร์เฟซ SSL VPN ของ FortiGate หรือ FortiProxy ที่มีช่องโหว่

- ผู้โจมตีใช้ประโยชน์จากช่องโหว่ CVE-2023-27997 ซึ่งเป็นช่องโหว่การเขียนหน่วยความจำนอกขอบเขต (out-of-bounds write) ใน `sslvpnd` ของ SSL VPN

- การโจมตีประสบความสำเร็จทำให้ผู้โจมตีสามารถรันโค้ดจากระยะไกลด้วยสิทธิ์ของระบบบนอุปกรณ์ที่ได้รับผลกระทบ

Recommendations:

Short Term:

- อัปเดต FortiGate และ FortiProxy ไปยังเวอร์ชันที่มีแพตช์แก้ไขช่องโหว่ CVE-2023-27997 โดยทันที

- หากไม่สามารถอัปเดตได้ ให้ปิดการเข้าถึง HTTP/S ไปยังหน้า Admin interface จากเครือข่ายที่ไม่น่าเชื่อถือ (untrusted networks)

Long Term:

- ดำเนินการตรวจสอบและจัดการช่องโหว่ของอุปกรณ์เครือข่ายอย่างสม่ำเสมอ

- บังคับใช้หลักการเข้าถึงแบบ Zero Trust และการแบ่งส่วนเครือข่าย (Network Segmentation) เพื่อจำกัดขอบเขตของความเสียหาย

- เสริมสร้างการตรวจสอบบันทึก (logging) และการแจ้งเตือนภัยคุกคามเพื่อตรวจจับกิจกรรมที่น่าสงสัย

- พิจารณาการใช้ Multi-Factor Authentication (MFA) สำหรับการเข้าถึง Admin interface ทั้งหมด

Source: https://cybersecuritynews.com/fortinet-firewalls-exposed/

Share this content: