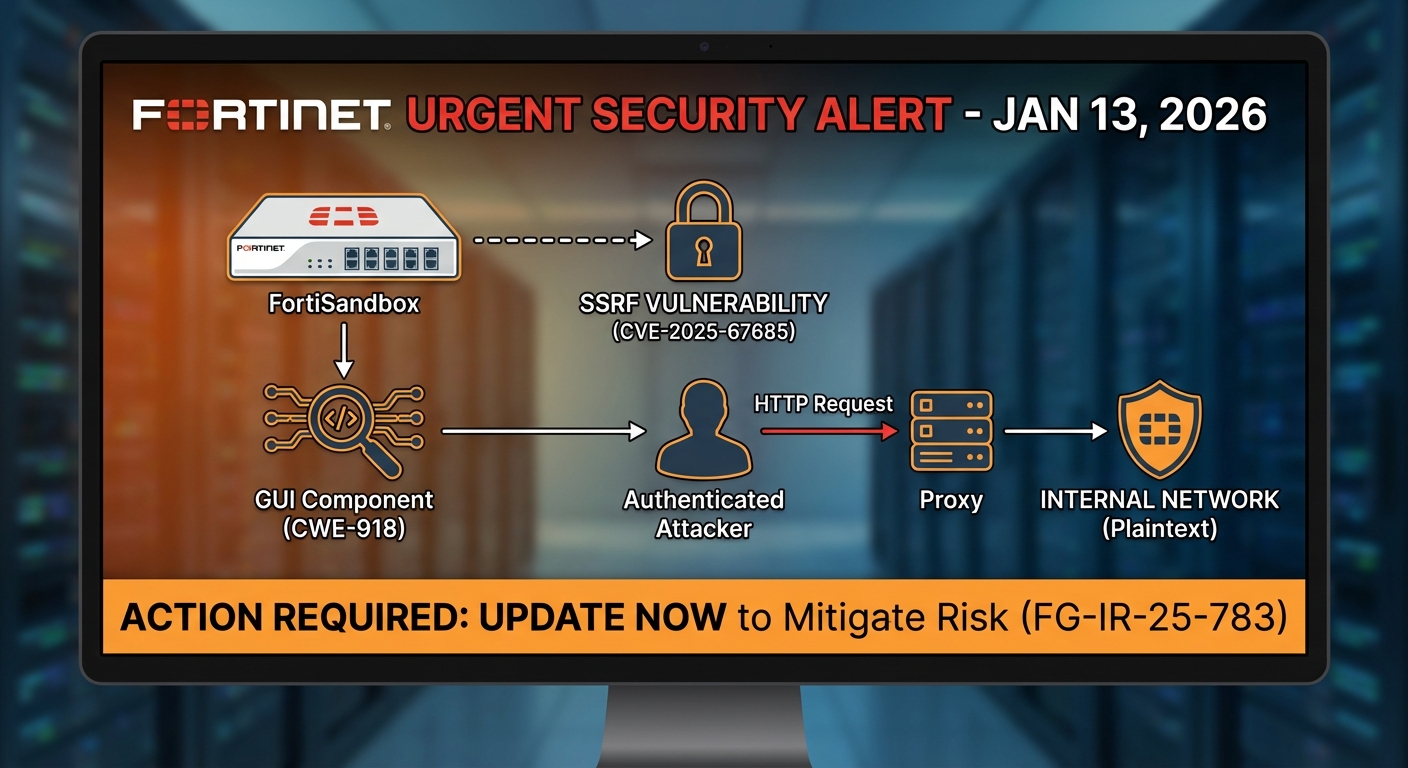

Fortinet ได้เปิดเผยช่องโหว่ Server-Side Request Forgery (SSRF) ในอุปกรณ์ FortiSandbox เมื่อวันที่ 13 มกราคม 2026 โดยเรียกร้องให้ผู้ใช้งานอัปเดตเพื่อลดความเสี่ยงจากการถูกส่งต่อคำขอไปยังเครือข่ายภายใน ช่องโหว่นี้มีรหัส CVE-2025-67685 (FG-IR-25-783) และเกิดจาก CWE-918 ซึ่งอยู่ในส่วนประกอบ GUI ทำให้นักโจมตีที่ผ่านการพิสูจน์ตัวตนแล้วสามารถสร้างคำขอ HTTP เพื่อพร็อกซีทราฟฟิกไปยังปลายทางแบบ Plaintext ภายในเท่านั้น

Severity: ต่ำ

System Impact:

- FortiSandbox Appliance

- FortiSandbox Version 5.0.0 ถึง 5.0.4

- FortiSandbox Version 4.4 ทุกเวอร์ชัน

- FortiSandbox Version 4.2 ทุกเวอร์ชัน

- FortiSandbox Version 4.0 ทุกเวอร์ชัน

Technical Attack Steps:

- นักโจมตีต้องมีการเข้าถึงด้วยสิทธิ์ระดับสูง (high-privilege access) ไปยัง GUI ของ FortiSandbox

- นักโจมตีสร้าง HTTP requests ที่ออกแบบมาเป็นพิเศษ

- เนื่องจากการตรวจสอบ Input ที่ไม่เพียงพอใน GUI Console (CWE-918) อุปกรณ์ FortiSandbox จะทำการพร็อกซี (proxy) คำขอเหล่านี้

- คำขอจะถูกส่งต่อไปยังปลายทาง (endpoints) ภายในเครือข่าย เช่น localhost หรือ IP ภายใน ผ่าน HTTP/HTTPS แบบ Plaintext ทำให้สามารถพร็อกซีทราฟฟิกภายในได้

- การโจมตีถูกจำกัดอยู่ที่ปลายทางที่ไม่มีการเข้ารหัส (non-TLS endpoints) ซึ่งลดขอบเขตความเสียหายลง

Recommendations:

Short Term:

- อัปเกรด FortiSandbox เป็นเวอร์ชัน 5.0.5 หรือสูงกว่า

- สำหรับ FortiSandbox เวอร์ชัน 4.4, 4.2 และ 4.0 ที่ได้รับผลกระทบ ให้โยกย้ายไปยังเวอร์ชันที่แก้ไขแล้ว เนื่องจากเวอร์ชันเหล่านี้ใกล้ถึงจุดสิ้นสุดการสนับสนุน (end-of-support) แล้ว

Long Term:

- ตรวจสอบบันทึก (logs) ของ GUI เพื่อหากิจกรรมภายในที่ผิดปกติ

- จำกัดการเข้าถึงปลายทางที่ไม่มีการเข้ารหัส (non-TLS endpoints) เพื่อลดพื้นที่การโจมตีที่อาจเกิดขึ้นได้

Source: https://cybersecuritynews.com/fortisandbox-ssrf-vulnerability/

Share this content: