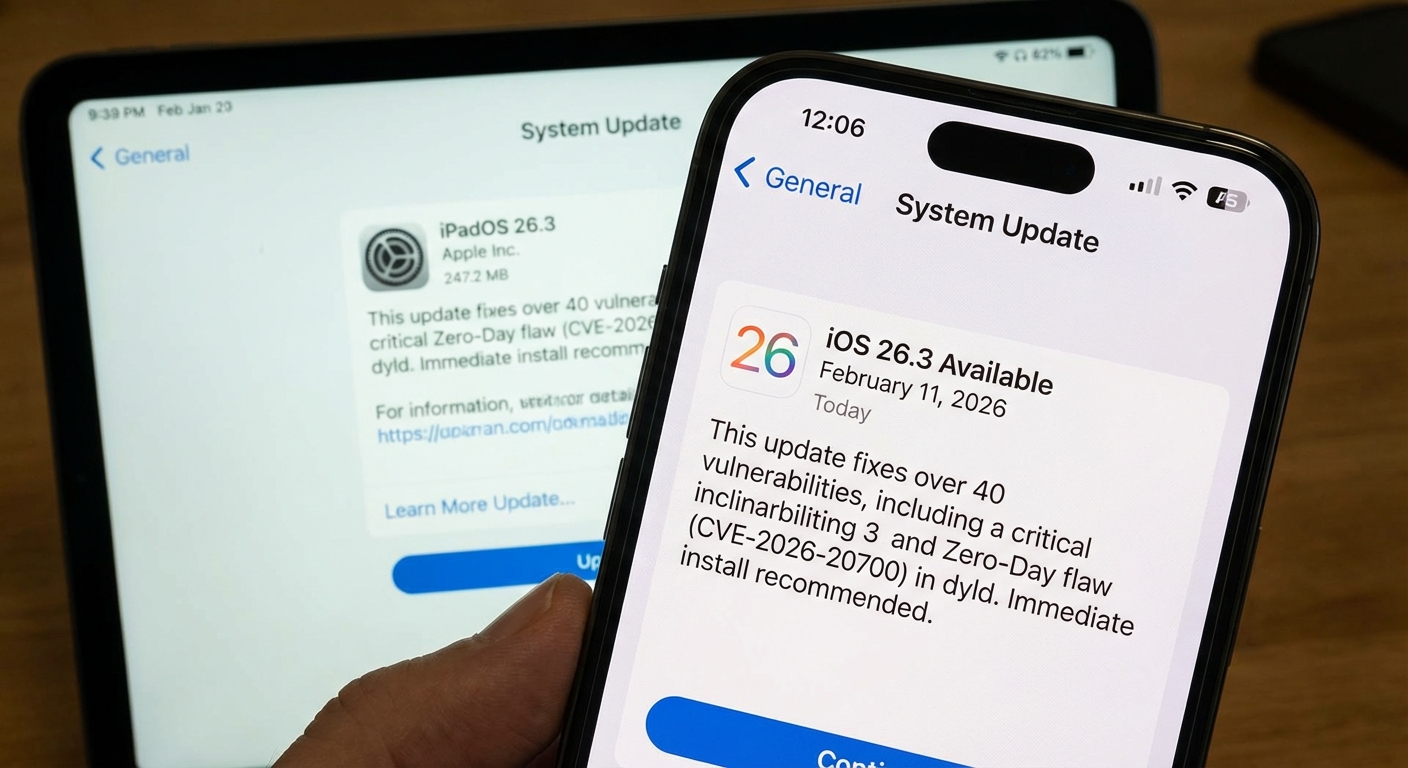

Apple ได้ออกอัปเดต iOS 26.3 และ iPadOS 26.3 เมื่อวันที่ 11 กุมภาพันธ์ 2026 เพื่อแก้ไขช่องโหว่กว่า 40 รายการ รวมถึงช่องโหว่ Zero-Day ที่สำคัญ (CVE-2026-20700) ในส่วนประกอบ dyld ซึ่งถูกใช้ในการโจมตีแบบเจาะจงเป้าหมายอย่างแพร่หลาย ช่องโหว่นี้เป็นข้อผิดพลาดในการจัดการหน่วยความจำที่ช่วยให้ผู้โจมตีสามารถรันโค้ดที่เป็นอันตรายได้ Apple ระบุว่าเป็นการโจมตีที่ซับซ้อนอย่างยิ่งต่อบุคคลเป้าหมายเฉพาะ เช่น นักข่าวหรือนักกิจกรรม ซึ่งสอดคล้องกับแคมเปญสปายแวร์ของรัฐบาล ผู้โจมตีมักได้รับสิทธิ์การเขียนหน่วยความจำก่อนที่จะใช้ช่องโหว่นี้เพื่อยกระดับสิทธิ์และติดตั้งสปายแวร์ ผู้ใช้ควรทำการอัปเดตระบบปฏิบัติการทันทีเพื่อป้องกันการโจมตี

Severity: วิกฤต

System Impact:

- iOS (ก่อนเวอร์ชัน 26.3)

- iPadOS (ก่อนเวอร์ชัน 26.3)

- dyld component (Dynamic Link Editor)

- iPhone 11+

- iPad Pro รุ่นล่าสุด

- iPad Air รุ่นล่าสุด

- iPad mini รุ่นล่าสุด

Technical Attack Steps:

- 1. การเข้าถึงเบื้องต้น: ผู้โจมตีได้รับสิทธิ์การเขียนหน่วยความจำ (memory write privileges) อาจผ่านช่องทางเริ่มต้นเช่น ฟิชชิ่ง หรือ Zero-Click Exploits (อาจใช้ช่องโหว่ WebKit หรือ Kernel ที่ได้รับการแก้ไขในการอัปเดตนี้).

- 2. การใช้ช่องโหว่ dyld: ผู้โจมตีใช้ช่องโหว่ CVE-2026-20700 ซึ่งเป็นข้อผิดพลาดในการจัดการสถานะ (improper state management) เพื่อทำให้หน่วยความจำเสียหาย (memory corruption).

- 3. การรันโค้ดที่เป็นอันตราย: การโจมตีทำให้สามารถเข้าควบคุมการทำงานของโปรแกรม (hijacking control flow) เพื่อรัน shellcode ที่เป็นอันตราย.

- 4. การติดตั้งสปายแวร์: สามารถติดตั้งสปายแวร์ถาวรเพื่อขโมยข้อมูล (data exfiltration) หรือวัตถุประสงค์อื่นๆ.

Recommendations:

Short Term:

- อัปเดต iOS และ iPadOS เป็นเวอร์ชัน 26.3 ทันที ผ่าน Settings > General > Software Update

- เปิดใช้งานการติดตั้งอัปเดตอัตโนมัติ (automatic installs) บนอุปกรณ์ Apple

- สำหรับองค์กร: บังคับใช้นโยบาย MDM (Mobile Device Management) และตรวจสอบความผิดปกติผ่าน Apple Unified Logging

Long Term:

- ปิดใช้งานคุณสมบัติที่ไม่จำเป็น เช่น iPhone Mirroring (มีการแก้ไข UI issue CVE-2026-20640)

- ผู้เชี่ยวชาญด้านความปลอดภัยทางไซเบอร์: วิเคราะห์ส่วนประกอบ dyld เพื่อหาช่องโหว่ที่คล้ายกัน

- ติดตาม CISA KEV catalog (Known Exploited Vulnerabilities) สำหรับคำสั่งและการแก้ไขเพิ่มเติม

Source: https://cybersecuritynews.com/apple-0-day-vulnerability-exploited/

Share this content: