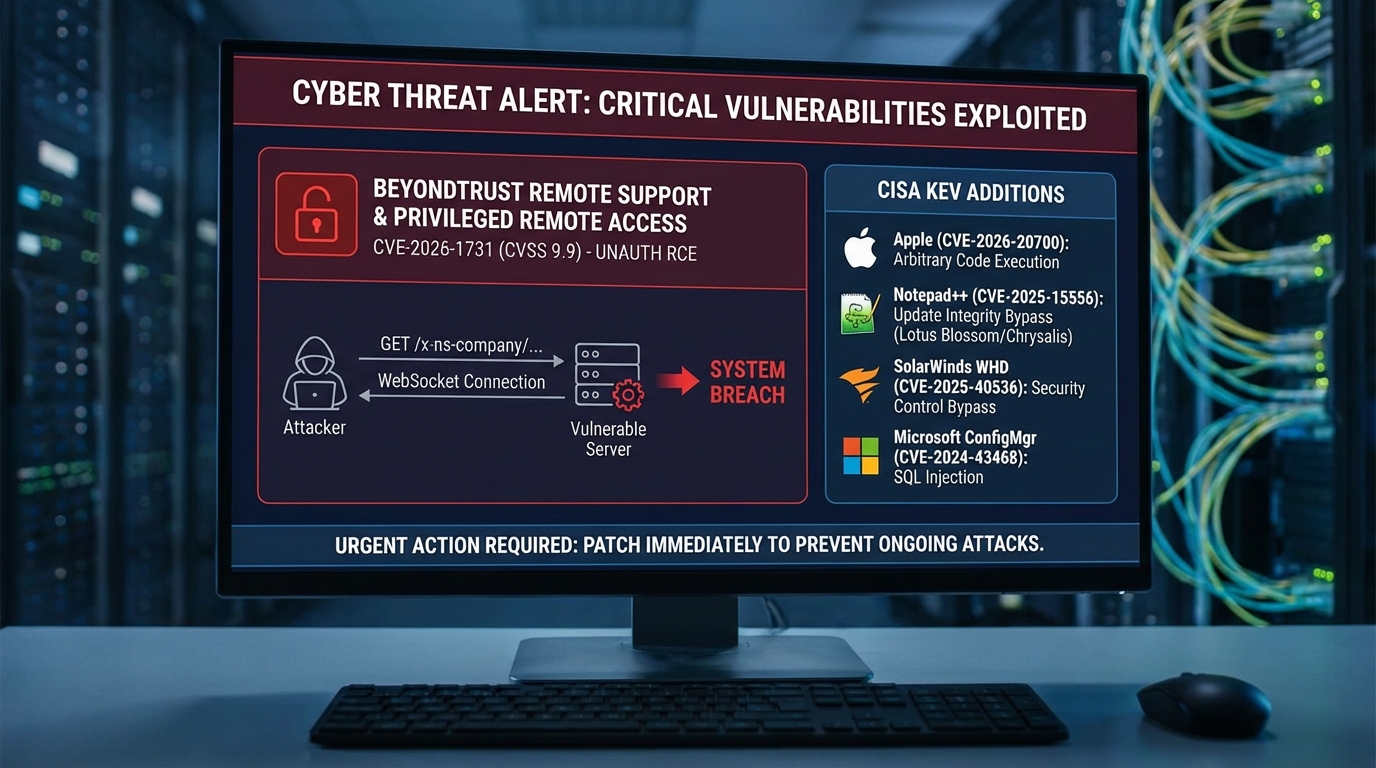

นักแสดงภัยคุกคามเริ่มใช้ประโยชน์จากช่องโหว่ด้านความปลอดภัยร้ายแรงที่เพิ่งเปิดเผยของ BeyondTrust Remote Support (RS) และ Privileged Remote Access (PRA) (CVE-2026-1731, คะแนน CVSS 9.9) ซึ่งอาจนำไปสู่การประมวลผลโค้ดจากระยะไกลโดยไม่ต้องยืนยันตัวตน (RCE) โดยผู้โจมตีใช้เทคนิคการดึงค่า x-ns-company ก่อนตั้งค่าช่องสัญญาณ WebSocket นอกจากนี้ CISA ได้เพิ่มช่องโหว่อีก 4 รายการลงในรายการ Known Exploited Vulnerabilities (KEV) เนื่องจากมีหลักฐานการโจมตีในวงกว้าง ได้แก่ CVE-2026-20700 ของ Apple (การประมวลผลโค้ดโดยพลการ), CVE-2025-15556 ของ Notepad++ (การข้ามการตรวจสอบความสมบูรณ์ในการอัปเดต ซึ่งเชื่อมโยงกับกลุ่ม Lotus Blossom ที่ใช้แบ็คดอร์ Chrysalis), CVE-2025-40536 ของ SolarWinds Web Help Desk (การข้ามการควบคุมความปลอดภัย) และ CVE-2024-43468 ของ Microsoft Configuration Manager (SQL Injection) ซึ่งชี้ให้เห็นถึงความเร่งด่วนในการแพตช์ระบบเพื่อป้องกันการโจมตีที่กำลังดำเนินอยู่

Severity: วิกฤต

System Impact:

- BeyondTrust Remote Support (RS)

- BeyondTrust Privileged Remote Access (PRA)

- Apple iOS

- Apple macOS

- Apple tvOS

- Apple watchOS

- Apple visionOS

- Notepad++ (ระบบอัปเดต)

- SolarWinds Web Help Desk (WHD)

- Microsoft Configuration Manager

Technical Attack Steps:

- การใช้ประโยชน์จาก BeyondTrust CVE-2026-1731: ผู้โจมตีใช้ประโยชน์จากฟังก์ชัน get_portal_info เพื่อดึงค่า x-ns-company ก่อนที่จะสร้างช่องสัญญาณ WebSocket ซึ่งนำไปสู่การประมวลผลโค้ดจากระยะไกลโดยไม่ต้องยืนยันตัวตน

- การใช้ประโยชน์จาก Notepad++ CVE-2025-15556: ผู้โจมตีดักจับหรือเปลี่ยนเส้นทางการรับส่งข้อมูลการอัปเดตเพื่อดาวน์โหลดและรันตัวติดตั้งที่ถูกควบคุมโดยผู้โจมตี ซึ่งส่งผลให้เกิดการประมวลผลโค้ดโดยพลการ (การโจมตี Supply Chain ผ่านตัวติดตั้งที่ถูกใส่โทรจัน)

- การใช้ประโยชน์จาก Microsoft Configuration Manager CVE-2024-43468: ผู้โจมตีส่งคำขอที่สร้างขึ้นมาโดยเฉพาะเพื่อดำเนินการ SQL Injection เพื่อประมวลผลคำสั่งบนเซิร์ฟเวอร์และ/หรือฐานข้อมูลที่เกี่ยวข้อง

- การใช้ประโยชน์จาก Apple CVE-2026-20700: ผู้โจมตีสามารถเขียนข้อมูลในหน่วยความจำเพื่อประมวลผลโค้ดโดยพลการ

- การใช้ประโยชน์จาก SolarWinds Web Help Desk CVE-2025-40536: ผู้โจมตีที่ไม่ได้รับการยืนยันตัวตนสามารถเข้าถึงฟังก์ชันที่ถูกจำกัดได้

Recommendations:

Short Term:

- รีบอัปเดต BeyondTrust Remote Support เป็น Patch BT26-02-RS, 25.3.2 และเวอร์ชันที่ใหม่กว่า

- รีบอัปเดต BeyondTrust Privileged Remote Access เป็น Patch BT26-02-PRA, 25.1.1 และเวอร์ชันที่ใหม่กว่า

- อัปเดตผลิตภัณฑ์ Apple (iOS, macOS, tvOS, watchOS, visionOS) ที่เกี่ยวข้องกับ CVE-2026-20700

- อัปเดต Notepad++ เพื่อแก้ไข CVE-2025-15556

- อัปเดต SolarWinds Web Help Desk เพื่อแก้ไข CVE-2025-40536

- อัปเดต Microsoft Configuration Manager เพื่อแก้ไข CVE-2024-43468 (แพตช์ออกแล้วในเดือนตุลาคม 2024)

- หน่วยงาน FCEB ของสหรัฐฯ ต้องปฏิบัติตามกำหนดเวลาของ CISA ในการแก้ไขช่องโหว่ (CVE-2025-40536 ภายใน 15 ก.พ. 2026 และช่องโหว่อื่น ๆ ภายใน 5 มี.ค. 2026)

Long Term:

- ดำเนินการตรวจสอบความปลอดภัยของ Supply Chain อย่างละเอียด โดยเฉพาะสำหรับซอฟต์แวร์ที่ใช้ในองค์กร

- ใช้มาตรการ Zero Trust เพื่อจำกัดการเข้าถึงและลดความเสี่ยงจากการโจมตี

- เฝ้าระวังภัยคุกคามและข่าวสารด้านความปลอดภัยอย่างต่อเนื่องเพื่อรับทราบและตอบสนองต่อช่องโหว่ใหม่ๆ ได้อย่างรวดเร็ว

- ติดตั้งและรักษาความปลอดภัยของระบบ EDR/XDR เพื่อตรวจจับและป้องกันการโจมตีที่ใช้ช่องโหว่

- ตรวจสอบบันทึก Log และพฤติกรรมของระบบอย่างสม่ำเสมอเพื่อหาพฤติกรรมที่ผิดปกติ

Source: The Hacker News

Share this content: