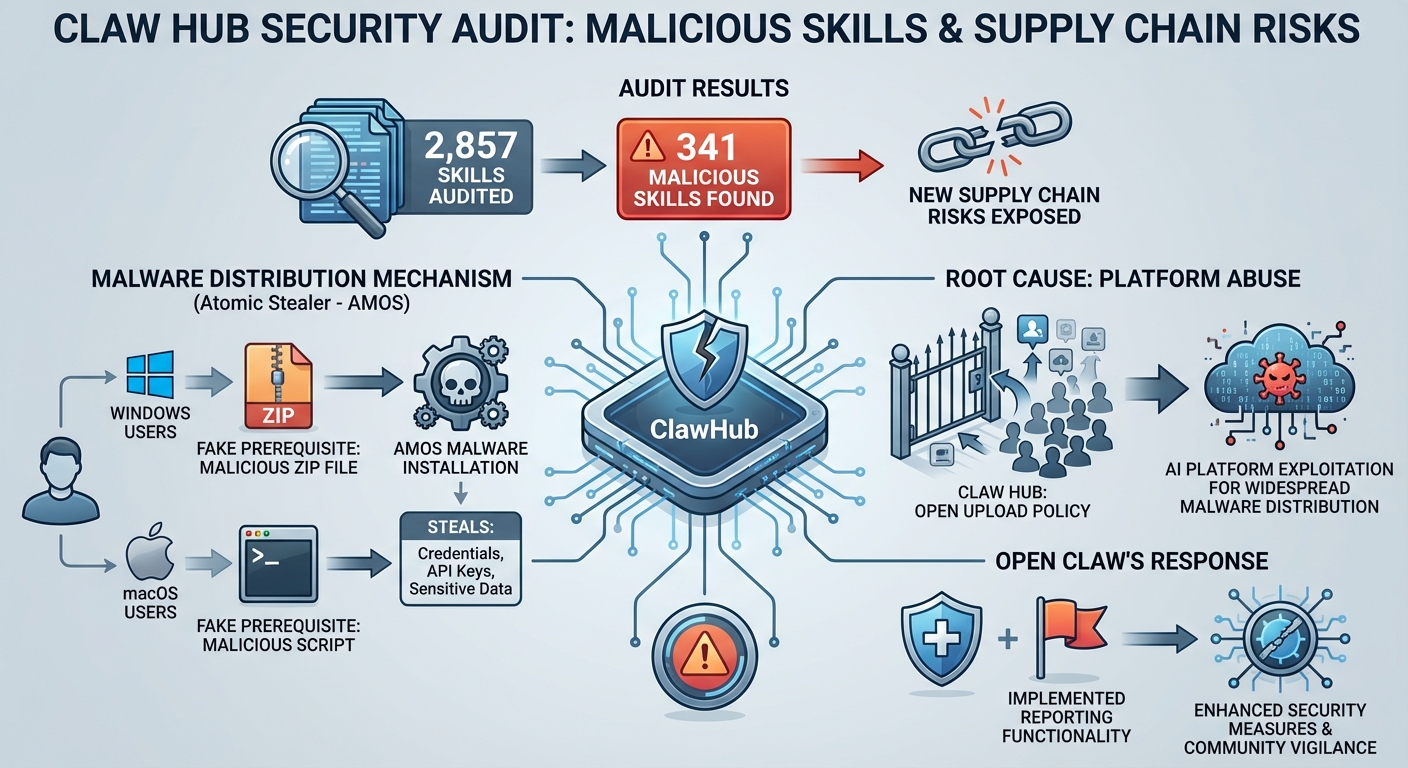

การตรวจสอบความปลอดภัยของสกิล 2,857 รายการบน ClawHub พบสกิลที่เป็นอันตราย 341 รายการ ซึ่งเปิดเผยผู้ใช้ต่อความเสี่ยงด้านซัพพลายเชนใหม่ๆ สกิลเหล่านี้ใช้ข้อกำหนดเบื้องต้นปลอมเพื่อติดตั้ง Atomic Stealer (AMOS) ซึ่งเป็นมัลแวร์ขโมยข้อมูลบน macOS และ Windows การโจมตีเกี่ยวข้องกับการหลอกให้ผู้ใช้ดาวน์โหลดไฟล์ ZIP ที่มีมัลแวร์บน Windows หรือรันสคริปต์บน macOS เพื่อขโมยข้อมูลรับรอง, API keys และข้อมูลที่ละเอียดอ่อนอื่นๆ ปัญหาหลักเกิดจาก ClawHub เปิดให้ใครก็ได้อัปโหลดสกิล ทำให้เกิดการละเมิดแพลตฟอร์ม AI แบบโอเพนซอร์สเพื่อเผยแพร่มัลแวร์ในวงกว้าง ทาง OpenClaw ได้เพิ่มฟังก์ชันการรายงานเพื่อรับมือกับปัญหานี้แล้ว.

Severity: วิกฤต

System Impact:

- Apple macOS

- Microsoft Windows

- ผู้ใช้ OpenClaw

- ClawHub marketplace

- AI agents

- ทรัพย์สิน Cryptocurrency (กระเป๋าเงิน, API keys, private keys)

- ข้อมูลรับรอง SSH

- รหัสผ่านเบราว์เซอร์

Technical Attack Steps:

- สกิลที่เป็นอันตรายถูกอัปโหลดไปยัง ClawHub โดยปลอมตัวเป็นเครื่องมือที่ถูกต้อง

- ผู้ใช้ติดตั้งสกิลที่ดูเหมือนถูกต้องตามกฎหมายเหล่านี้

- เอกสารของสกิลมีส่วน ‘ข้อกำหนดเบื้องต้น’ ที่ขอให้ผู้ใช้ติดตั้งบางอย่างก่อน

- สำหรับ Windows: ผู้ใช้ถูกสั่งให้ดาวน์โหลดไฟล์ ‘openclaw-agent.zip’ จาก GitHub repository ซึ่งไฟล์เก็บถาวรนี้มีโทรจัน

- สำหรับ macOS: ผู้ใช้ถูกบอกให้คัดลอกและวางสคริปต์การติดตั้งจาก glot[.]io ลงในแอป Terminal ซึ่งสคริปต์นี้มีคำสั่ง shell ที่ถูกปกปิดไว้

- โทรจันใน Windows (จากไฟล์ ZIP) จะทำการบันทึกแป้นพิมพ์เพื่อดักจับ API keys, ข้อมูลรับรอง และข้อมูลที่ละเอียดอ่อน

- สคริปต์ macOS จะเรียกโหลด payload ขั้นถัดไปจากโครงสร้างพื้นฐานที่ควบคุมโดยผู้โจมตี (IP 91.92.242[.]30)

- จากนั้นจะดึงสคริปต์ shell อื่นจากเซิร์ฟเวอร์เดียวกัน

- สคริปต์นี้จะได้รับ Mach-O binary สากล (Atomic Stealer) จากเซิร์ฟเวอร์

- Atomic Stealer จะรวบรวมข้อมูล เช่น ทรัพย์สินคริปโต (API keys, private keys ของกระเป๋าเงิน), ข้อมูลรับรอง SSH และรหัสผ่านเบราว์เซอร์

- สกิลบางอย่างยังรวมถึง reverse shell backdoors หรือขโมยข้อมูลรับรองบอทที่อยู่ใน ‘~/.clawdbot/.env’

Recommendations:

Short Term:

- ระมัดระวังในการติดตั้งสกิลจากบุคคลที่สาม โดยเฉพาะอย่างยิ่งที่ต้องดาวน์โหลด ‘ข้อกำหนดเบื้องต้น’ หรือสคริปต์

- ตรวจสอบความถูกต้องของสกิลและผู้เผยแพร่ก่อนการติดตั้ง

- หลีกเลี่ยงการรันคำสั่งที่ไม่น่าเชื่อถือหรือดาวน์โหลดไฟล์จากแหล่งที่น่าสงสัยที่ระบุในเอกสาร

- ใช้ฟีเจอร์การรายงานสกิลที่เป็นอันตรายของ OpenClaw หากคุณพบเจอ

- หากระบบถูกผลกระทบ ให้เปลี่ยนข้อมูลรับรองทั้งหมดที่อาจถูกบุกรุก (API keys, private keys ของกระเป๋าเงิน, SSH, รหัสผ่านเบราว์เซอร์)

- สแกนระบบที่ได้รับผลกระทบเพื่อหามัลแวร์ เช่น Atomic Stealer

Long Term:

- ใช้หลักการ Zero Trust สำหรับ AI agents และระบบที่เชื่อมต่อ

- ตรวจสอบและเฝ้าระวังการรวมระบบและตลาดของบุคคลที่สามอย่างสม่ำเสมอ

- ให้ความรู้แก่ผู้ใช้เกี่ยวกับความเสี่ยงด้านซัพพลายเชนและกลยุทธ์วิศวกรรมสังคม

- อัปเดตระบบปฏิบัติการและซอฟต์แวร์ให้เป็นปัจจุบันเสมอ

- ใช้รหัสผ่านที่แข็งแกร่งและไม่ซ้ำกัน รวมถึงการยืนยันตัวตนแบบหลายปัจจัย (MFA)

- สำรองข้อมูลที่สำคัญ

- สำหรับผู้ใช้/นักพัฒนา OpenClaw: ตรวจสอบผลกระทบด้านความปลอดภัยของ AI agents ที่มีหน่วยความจำแบบคงอยู่และความสามารถในการสื่อสารภายนอก

Source: https://thehackernews.com/2026/02/researchers-find-341-malicious-clawhub.html

Share this content: