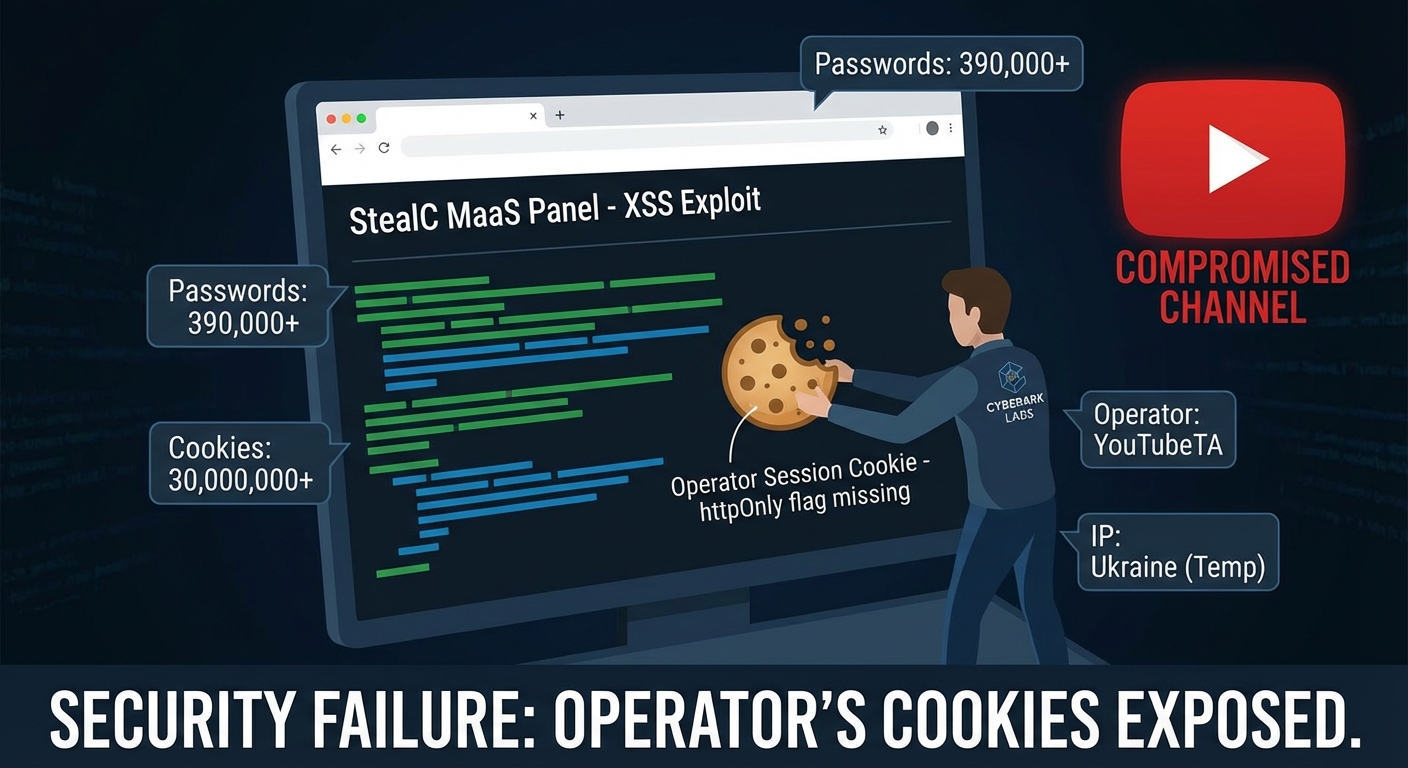

นักวิจัยด้านความปลอดภัยจาก CyberArk Labs ได้ใช้ประโยชน์จากช่องโหว่ Cross-Site Scripting (XSS) ในแผงควบคุมบนเว็บของมัลแวร์ StealC ซึ่งเป็นมัลแวร์ขโมยข้อมูลที่ทำงานภายใต้โมเดล Malware-as-a-Service (MaaS) ตั้งแต่ต้นปี 2023 การโจมตีครั้งนี้ทำให้นักวิจัยสามารถเข้าถึงแผงควบคุมของโอเปอเรเตอร์ เก็บข้อมูลรหัสระบบ ตรวจสอบเซสชันที่ใช้งานอยู่ และขโมยคุกกี้การยืนยันตัวตนของโอเปอเรเตอร์ได้สำเร็จ ซึ่งเป็นเรื่องน่าขันที่โอเปอเรเตอร์ที่เชี่ยวชาญในการขโมยคุกกี้กลับละเลยการป้องกันพื้นฐาน เช่น แฟล็ก httpOnly ทำให้คุกกี้ถูกขโมยผ่าน XSS ได้ นักวิจัยสามารถติดตามโอเปอเรเตอร์รายหนึ่งชื่อ ‘YouTubeTA’ ซึ่งมีบันทึกการติดเชื้อกว่า 5,000 รายการ ประกอบด้วยรหัสผ่านที่ถูกขโมย 390,000 รายการ และคุกกี้ 30 ล้านรายการ การวิเคราะห์ยังชี้ให้เห็นว่า ‘YouTubeTA’ ใช้ช่อง YouTube ที่ถูกบุกรุกเพื่อเผยแพร่ StealC และมีการเปิดเผยที่อยู่ IP ที่เชื่อมโยงกับผู้ให้บริการอินเทอร์เน็ตในยูเครนชั่วคราวเมื่อไม่ได้ใช้ VPN เหตุการณ์นี้เน้นย้ำถึงความล้มเหลวในการรักษาความปลอดภัยที่สำคัญในการปฏิบัติการทางอาชญากรรมที่สร้างขึ้นจากการขโมยข้อมูลประจำตัว.

Severity: สูง

System Impact:

- โครงสร้างพื้นฐานของมัลแวร์ StealC (โดยเฉพาะแผงควบคุมบนเว็บ)

- ระบบของเหยื่อที่ถูกมัลแวร์ StealC ขโมยข้อมูล (รหัสผ่าน, คุกกี้)

- ช่อง YouTube ที่ถูกบุกรุก (ใช้ในการเผยแพร่มัลแวร์)

- ข้อมูลประจำตัวสำหรับ studio.youtube.com (เป้าหมายของมัลแวร์ StealC)

Technical Attack Steps:

- นักวิจัยค้นพบช่องโหว่ Cross-Site Scripting (XSS) ในแผงควบคุมบนเว็บของมัลแวร์ StealC หลังจากมีโค้ดรั่วไหลในปี 2025

- CyberArk Labs ทำการใช้ประโยชน์จากช่องโหว่ XSS นี้เพื่อเข้าถึงระบบ Command-and-Control (C2) ของมัลแวร์

- มีการรวบรวมข้อมูลรหัสระบบ (system fingerprints) จากแผงควบคุม C2

- มีการตรวจสอบเซสชันที่ใช้งานอยู่ของโอเปอเรเตอร์มัลแวร์

- มีการขโมยคุกกี้การยืนยันตัวตน (authentication cookies) ของโอเปอเรเตอร์

- มีการวิเคราะห์กิจกรรมและข้อมูลประจำตัวของโอเปอเรเตอร์ (เช่น การใช้อุปกรณ์ Apple M3, เขตเวลา GMT+0300, การเปิดเผยที่อยู่ IP ที่แท้จริงในยูเครนชั่วคราวโดยไม่ได้ใช้ VPN)

Recommendations:

Short Term:

- ผู้ใช้ควรหลีกเลี่ยงการดาวน์โหลดซอฟต์แวร์ละเมิดลิขสิทธิ์และระมัดระวังลิงก์ที่น่าสงสัย

- องค์กรควรทบทวนและอัปเดตการตั้งค่าความปลอดภัยของเว็บแอปพลิเคชันอย่างสม่ำเสมอ

Long Term:

- ดำเนินการตรวจสอบและแก้ไขช่องโหว่ของเว็บแอปพลิเคชันอย่างต่อเนื่อง โดยเฉพาะช่องโหว่ XSS

- เพิ่มการฝึกอบรมสร้างความตระหนักด้านความปลอดภัย โดยเฉพาะเรื่องฟิชชิ่งและกลยุทธ์การแพร่กระจายมัลแวร์ผ่านช่องทางที่ถูกบุกรุก

- ใช้งานการยืนยันตัวตนแบบหลายปัจจัย (MFA) เพื่อลดความเสี่ยงจากการขโมยข้อมูลประจำตัว

- ใช้โซลูชันการตรวจจับและตอบสนองภัยคุกคามขั้นสูงเพื่อระบุมัลแวร์ขโมยข้อมูลและกำจัดภัยคุกคาม

- องค์กรควรดำเนินการทดสอบการเจาะระบบ (Penetration Testing) และการประเมินช่องโหว่ (Vulnerability Assessment) เป็นประจำ

Source: https://cybersecuritynews.com/researchers-gain-access-to-stealc-malware-command-and-control-systems/

Share this content: