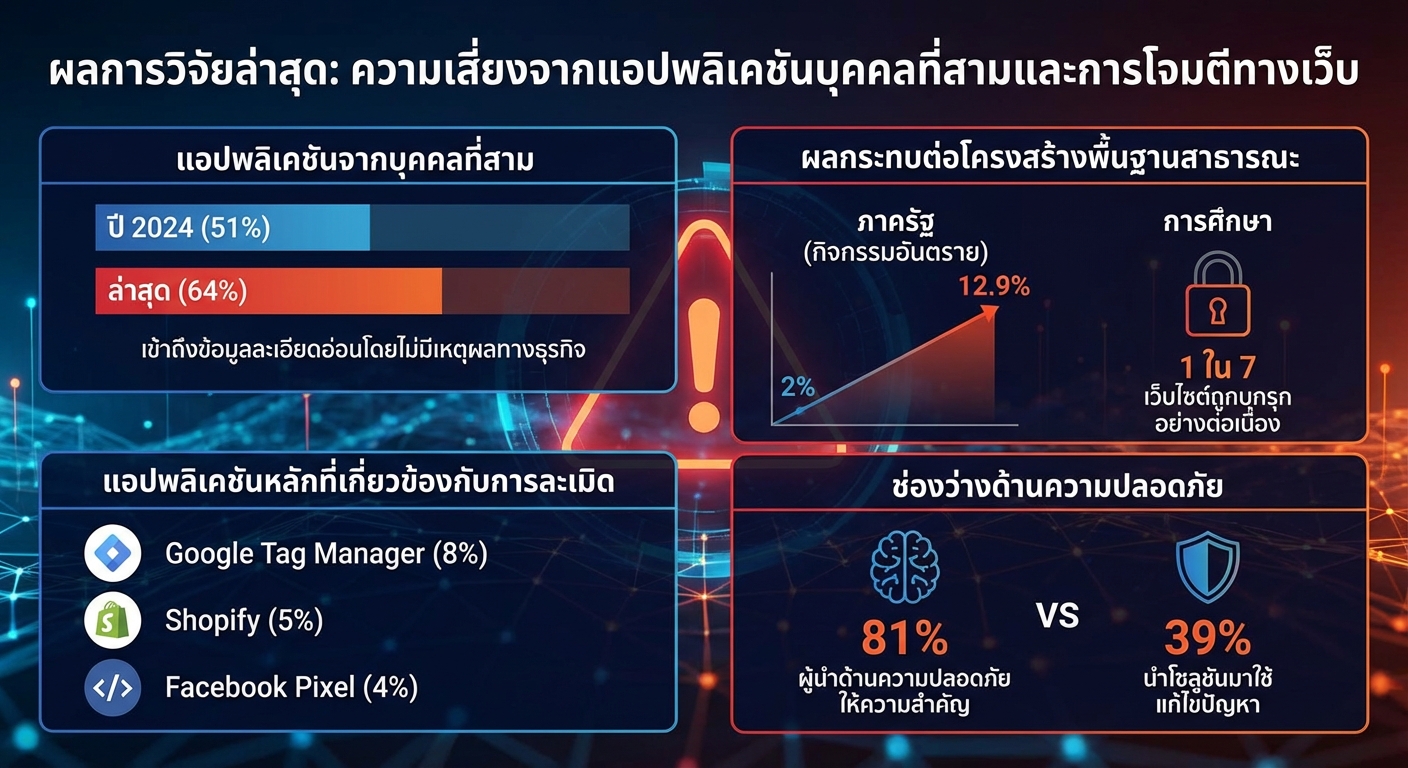

ผลการวิจัยล่าสุดที่วิเคราะห์เว็บไซต์ชั้นนำ 4,700 แห่ง พบว่า 64% ของแอปพลิเคชันจากบุคคลที่สามเข้าถึงข้อมูลที่ละเอียดอ่อนโดยไม่มีเหตุผลทางธุรกิจ ซึ่งเพิ่มขึ้นจาก 51% ในปี 2024 สถานการณ์นี้ส่งผลกระทบอย่างรุนแรงต่อโครงสร้างพื้นฐานสาธารณะ โดยกิจกรรมที่เป็นอันตรายในภาครัฐพุ่งสูงขึ้นจาก 2% เป็น 12.9% และ 1 ใน 7 ของเว็บไซต์การศึกษาแสดงสัญญาณของการถูกบุกรุกอย่างต่อเนื่อง แอปพลิเคชันหลักที่ถูกระบุว่ามีส่วนเกี่ยวข้องกับการละเมิด ได้แก่ Google Tag Manager (8%), Shopify (5%) และ Facebook Pixel (4%) แม้ว่า 81% ของผู้นำด้านความปลอดภัยจะให้ความสำคัญกับการโจมตีทางเว็บ แต่มีเพียง 39% เท่านั้นที่ได้นำโซลูชันมาใช้เพื่อแก้ไขปัญหานี้.

Severity: วิกฤต

System Impact:

- เว็บไซต์ (Websites) โดยเฉพาะเว็บไซต์ชั้นนำ 4,700 แห่ง

- แอปพลิเคชันบุคคลที่สาม (Third-party applications) รวมถึงเครื่องมือวิเคราะห์, พิกเซลการตลาด, CDN, และเครื่องมือชำระเงิน

- แพลตฟอร์มอีคอมเมิร์ซ (E-commerce platforms) เช่น Shopify

- เครื่องมือจัดการแท็ก (Tag Managers) เช่น Google Tag Manager

- แพลตฟอร์มโซเชียลมีเดีย/โฆษณา (Social media/ad platforms) เช่น Facebook Pixel

- หน่วยงานภาครัฐ (Government sector)

- สถาบันการศึกษา (Education sector)

- ภาคส่วนสุขภาพ การเงิน และค้าปลีก (Healthcare, finance, and retail sectors)

- โครงสร้างพื้นฐานสาธารณะ (Public infrastructure)

- เฟรมการชำระเงิน (Payment frames) และหน้าเว็บที่มีข้อมูลประจำตัว

Technical Attack Steps:

- การติดตั้งแอปพลิเคชันบุคคลที่สาม: แอปพลิเคชันจากผู้ให้บริการภายนอก เช่น เครื่องมือวิเคราะห์, พิกเซลการตลาด, CDN, หรือเครื่องมือชำระเงิน ถูกนำมาติดตั้งบนเว็บไซต์.

- การขอสิทธิ์เข้าถึงข้อมูลที่ไม่จำเป็น (Unjustified Access): แอปพลิเคชันเหล่านี้ได้รับสิทธิ์ในการเข้าถึงข้อมูลที่ละเอียดอ่อน เช่น ข้อมูลการชำระเงิน, PII (Personally Identifiable Information), หรือข้อมูลการล็อกอิน โดยที่ฟังก์ชันการทำงานของแอปไม่ได้ต้องการสิทธิ์ดังกล่าว.

- การตั้งค่าสิทธิ์เกินความจำเป็น (Over-Permissioning): การตั้งค่าเริ่มต้นหรือการกำหนดค่าที่ไม่ถูกต้อง ทำให้แอปพลิเคชันมี “Full DOM Access” สามารถเข้าถึงข้อมูลทั้งหมดบนหน้าเว็บ แทนที่จะเป็นเพียงองค์ประกอบที่จำเป็น.

- การแทรกโค้ดและการขโมยข้อมูล (Code Injection and Data Skimming): หากผู้ขายที่เป็นบุคคลที่สามถูกบุกรุก ผู้โจมตีสามารถแทรกโค้ด (เช่น JavaScript) เข้าไปในเว็บไซต์ที่ใช้บริการนั้น เพื่อขโมยข้อมูลประจำตัวหรือข้อมูลการชำระเงินของผู้ใช้ในขณะที่ป้อนข้อมูล.

- การขาดการกำกับดูแลด้านความปลอดภัย (Governance Gap): ทีมการตลาดหรือดิจิทัลนำแอปพลิเคชันไปใช้งานโดยไม่มีการตรวจสอบจาก IT ทำให้เกิดการกำหนดค่าที่ไม่ถูกต้องและการให้สิทธิ์เกินความจำเป็น.

Recommendations:

Short Term:

- ตรวจสอบและจัดการ Tracker: จัดทำรายการพิกเซล/ตัวติดตามทั้งหมด, ระบุเจ้าของและเหตุผลทางธุรกิจในการเข้าถึงข้อมูล, ลบเครื่องมือที่ไม่มีเหตุผลอันสมควรในการเข้าถึงข้อมูล.

- แก้ไขด่วนสำหรับ Facebook Pixel: ปิดใช้งาน ‘Automatic Advanced Matching’ บนหน้า PII (Personally Identifiable Information).

- แก้ไขด่วนสำหรับ Google Tag Manager: ตรวจสอบว่าไม่มีการเข้าถึงหน้าการชำระเงิน.

- แก้ไขด่วนสำหรับ Shopify: ตรวจสอบสิทธิ์ของแอปพลิเคชัน.

- ใช้ระบบตรวจสอบอัตโนมัติ (Automated Monitoring): ติดตั้งระบบตรวจสอบในขณะรันไทม์ (runtime monitoring) เพื่อตรวจจับการเข้าถึงฟิลด์ข้อมูลที่ละเอียดอ่อน (บัตรเครดิต, SSN, ข้อมูลประจำตัว), ตั้งค่าการแจ้งเตือนแบบเรียลไทม์สำหรับการรวบรวมข้อมูลที่ไม่ได้รับอนุญาต, ติดตามการละเมิด CSP (Content Security Policy).

Long Term:

- แก้ไขช่องว่างระหว่างฝ่ายการตลาดและ IT (Address the Marketing-IT Divide): จัดให้มีการทบทวนร่วมกันระหว่าง CISO (Chief Information Security Officer) และ CMO (Chief Marketing Officer) เกี่ยวกับเครื่องมือทางการตลาดที่ใช้ในเฟรมการชำระเงิน, กำหนดขอบเขตการทำงานของ Facebook Pixel (ใช้ Allow/Exclusion Lists), ประเมิน ROI ของ Tracker เทียบกับความเสี่ยงด้านความปลอดภัย.

- นำมาตรฐานความปลอดภัยมาใช้: ปฏิบัติตามเกณฑ์มาตรฐาน 8 ข้อที่ผู้นำด้านความปลอดภัยใช้ (เช่น จำกัดจำนวนแอปบุคคลที่สามให้ไม่เกิน 8 แอป), สร้างการกำกับดูแลแบบรวมศูนย์สำหรับการติดตั้งแอปพลิเคชันบุคคลที่สาม.

- การปรับใช้ตามบริบท (Context-Aware Deployment): จำกัดการทำงานของพิกเซลเฉพาะหน้า Landing Page สำหรับการวัด ROI เท่านั้น, บล็อกพิกเซลอย่างเคร่งครัดจากเฟรมการชำระเงินและข้อมูลประจำตัวที่ไม่มีเหตุผลทางธุรกิจ.

Source: https://thehackernews.com/2026/01/new-research-64-of-3rd-party.html

Share this content: