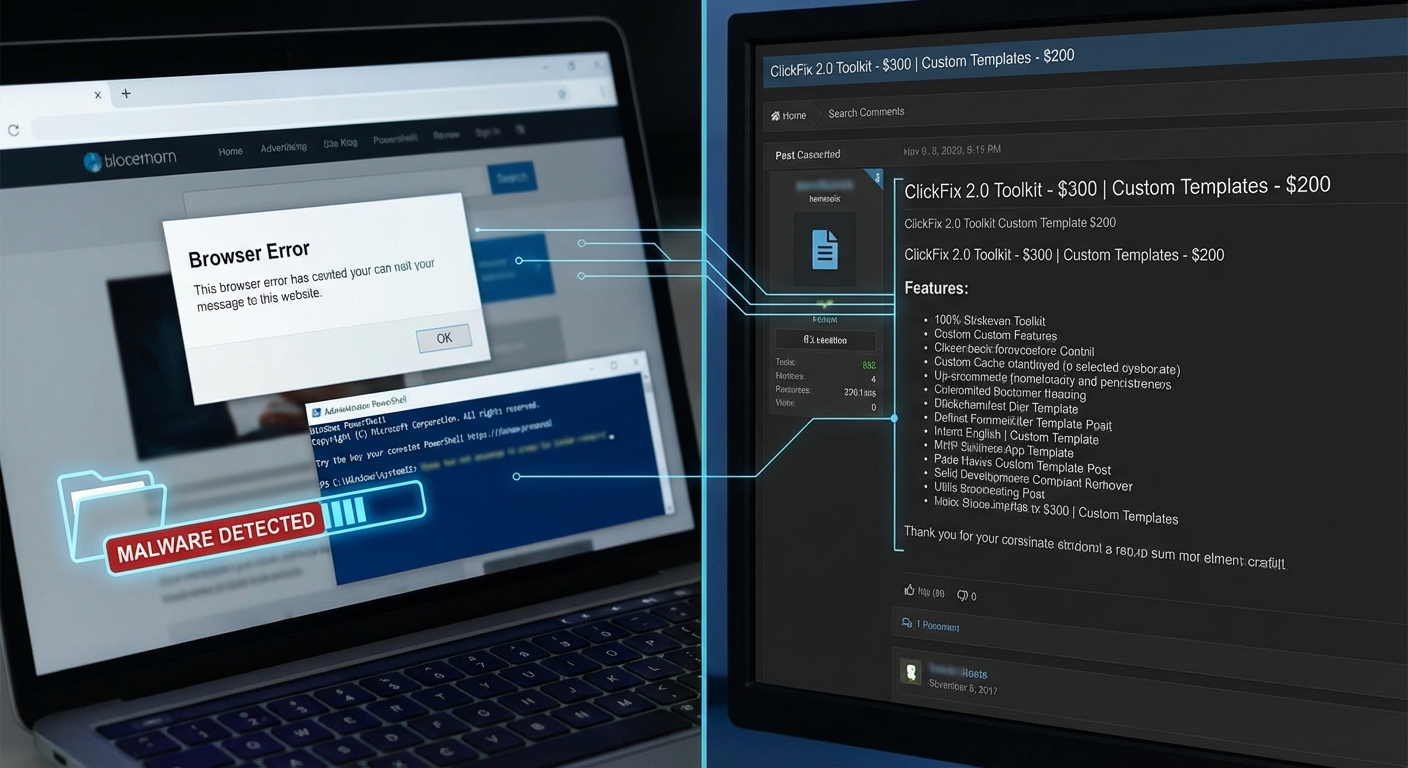

นักวิจัยด้านความมั่นคงปลอดภัยทางไซเบอร์ได้ค้นพบการโจมตีทางสังคมวิศวกรรม ‘ClickFix’ เวอร์ชันใหม่ ที่ใช้เทคนิคขั้นสูงในการหลีกเลี่ยงการตรวจจับ โดยการซ่อนมัลแวร์ไว้ในแคชของเบราว์เซอร์ของผู้เสียหาย การโจมตีนี้อาศัยข้อความแสดงข้อผิดพลาดปลอมบนเว็บไซต์ที่ถูกบุกรุกเพื่อหลอกให้ผู้ใช้รันคำสั่ง PowerShell ที่เป็นอันตราย ซึ่งจะเรียกใช้ Payload ที่ถูกจัดเก็บไว้ในแคช มัลแวร์ชุดนี้ถูกโฆษณาขายในฟอรัมใต้ดิน โดยมีราคาเพียง 300 ดอลลาร์สำหรับชุดเครื่องมือ และ 200 ดอลลาร์สำหรับเทมเพลตที่กำหนดเอง ซึ่งบ่งชี้ถึงความเสี่ยงที่การโจมตีลักษณะนี้จะแพร่กระจายอย่างรวดเร็ว

Severity: สูง

System Impact:

- ระบบปฏิบัติการ Windows (ผ่าน PowerShell และ File Explorer)

- เบราว์เซอร์ (Google Chrome และเบราว์เซอร์อื่นๆ ที่ใช้แคช)

- ซอฟต์แวร์เช่น Microsoft Word (ใช้เป็นส่วนหนึ่งของการล่อลวง)

- ระบบ Endpoint Detection and Response (EDR) แบบดั้งเดิม

Technical Attack Steps:

- การล่อลวงทางสังคมวิศวกรรม: ผู้โจมตีใช้เว็บไซต์ที่ถูกบุกรุกเพื่อแสดงข้อความข้อผิดพลาดปลอมแปลง (เช่น ปัญหาเกี่ยวกับ Google Chrome หรือ Microsoft Word) เพื่อหลอกล่อให้เหยื่อดำเนินการแก้ไขปัญหา

- การฝัง Payload ในแคช: เมื่อเหยื่อเข้าชมหน้าเว็บที่เป็นอันตราย มัลแวร์ Payload จะถูกดาวน์โหลดอย่างเงียบๆ และจัดเก็บไว้ในแคชของเบราว์เซอร์ โดยปลอมตัวเป็นไฟล์ทรัพยากรที่ไม่เป็นอันตราย เช่น รูปภาพ (PNG, JPG)

- การหลีกเลี่ยง EDR: เนื่องจาก Payload ถูกจัดเก็บไว้ในเครื่องแล้ว จึงไม่จำเป็นต้องมีการดาวน์โหลดไฟล์ที่น่าสงสัย ณ เวลาที่มีการติดเชื้อ ทำให้ระบบ EDR ที่ตรวจสอบกิจกรรมการดาวน์โหลดแบบเรียลไทม์ไม่สามารถตรวจจับได้

- การสั่งงานด้วย PowerShell: ผู้โจมตีจะแจ้งให้เหยื่อคัดลอกและวาง ‘วิธีแก้ไข’ ซึ่งเป็นคำสั่ง PowerShell ที่เป็นอันตราย ลงในเทอร์มินัล PowerShell หรือกล่องโต้ตอบ Windows Run

- การดำเนินการมัลแวร์: คำสั่ง PowerShell ที่รันจะค้นหาไฟล์มัลแวร์ที่ซ่อนอยู่ในแคชของเบราว์เซอร์และดำเนินการ ซึ่งเป็นการข้ามการป้องกันของไฟร์วอลล์และระบบวิเคราะห์พฤติกรรมที่ปกติจะจับการดาวน์โหลดที่เริ่มต้นจาก Shell

Recommendations:

Short Term:

- เฝ้าระวังกระบวนการ PowerShell ที่พยายามเข้าถึงหรือดำเนินการไฟล์ภายในไดเรกทอรีแคชของเบราว์เซอร์

- บล็อกโดเมนและ IP address ที่เกี่ยวข้องกับแคมเปญ ClickFix ที่ทราบแล้วโดยทันที

- แจ้งเตือนและให้ความรู้แก่ผู้ใช้เกี่ยวกับข้อความแสดงข้อผิดพลาดปลอมและการหลอกลวงให้รันคำสั่งที่ไม่รู้จัก

Long Term:

- ใช้โซลูชัน Endpoint Detection and Response (EDR) ที่มีฟังก์ชันการตรวจสอบพฤติกรรมขั้นสูง เพื่อตรวจจับการรันไฟล์ที่ผิดปกติและการเข้าถึงแคชของเบราว์เซอร์โดยไม่ได้รับอนุญาต

- ติดตั้งและอัปเดตซอฟต์แวร์ป้องกันไวรัส/มัลแวร์และระบบปฏิบัติการให้เป็นเวอร์ชันล่าสุดเสมอ

- เสริมสร้างการฝึกอบรมความตระหนักด้านความปลอดภัยทางไซเบอร์สำหรับผู้ใช้ เพื่อให้สามารถระบุและหลีกเลี่ยงการโจมตีทางสังคมวิศวกรรมได้

- กำหนดค่าและบังคับใช้นโยบายความปลอดภัยของเบราว์เซอร์ที่เข้มงวด เพื่อจำกัดความสามารถในการจัดเก็บและเรียกใช้ไฟล์จากแคช

Source: https://cybersecuritynews.com/threat-actors-advertising-new-clickfix-payload/

Share this content: