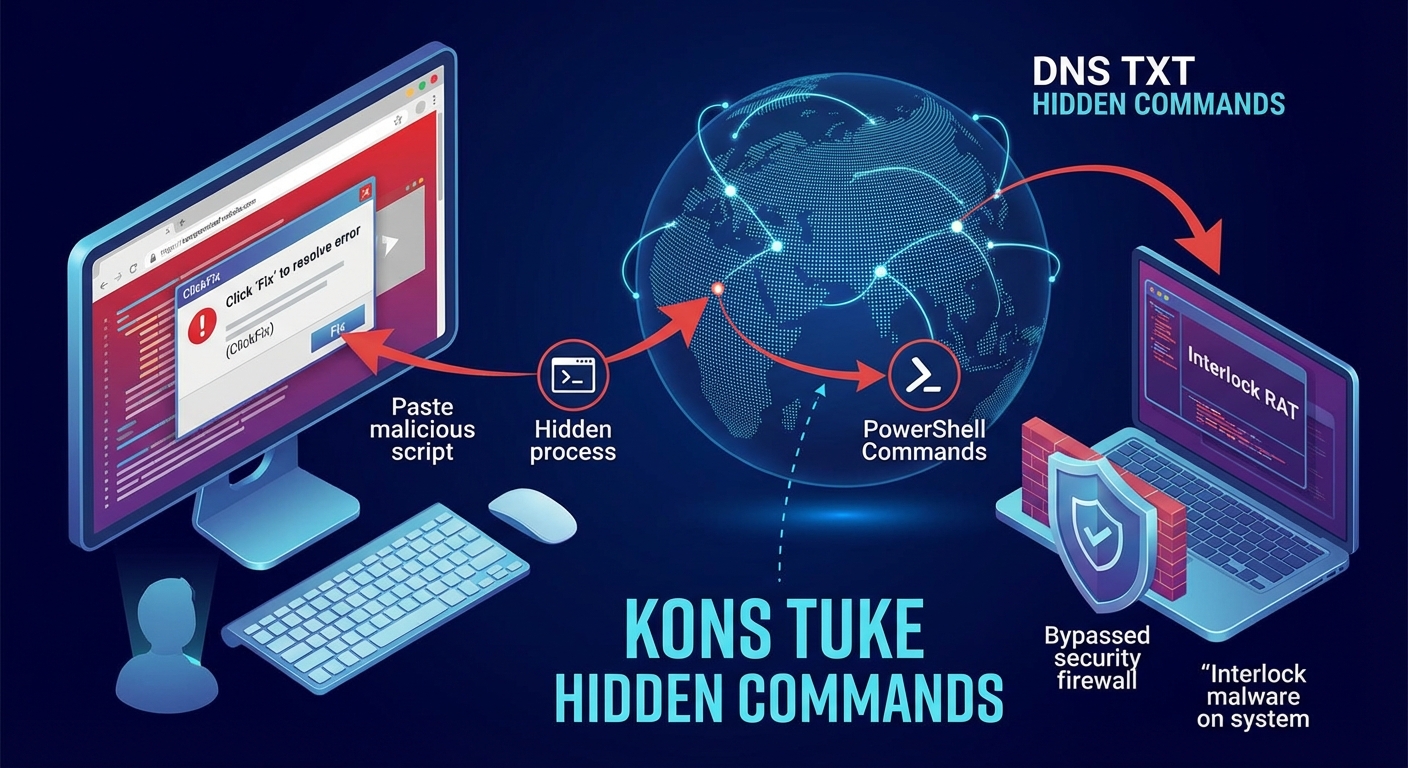

แคมเปญ KongTuke ซึ่งเริ่มตั้งแต่กลางปี 2025 ได้พัฒนาเทคนิคการโจมตีอย่างซับซ้อน โดยใช้กลยุทธ์ ‘ClickFix’ เพื่อหลอกผู้ใช้งานให้วางสคริปต์อันตรายผ่านข้อผิดพลาดปลอมบนเว็บไซต์ที่ถูกบุกรุก วิธีใหม่นี้ใช้บันทึก DNS TXT เพื่อซ่อนคำสั่งขั้นถัดไปในการดึงและรันสคริปต์ PowerShell ที่เป็นอันตราย ทำให้ยากต่อการตรวจจับโดยระบบรักษาความปลอดภัยแบบดั้งเดิม และนำไปสู่การติดตั้งมัลแวร์ร้ายแรง เช่น Interlock RAT

Severity: สูง

System Impact:

- ระบบปฏิบัติการ Windows (ผ่าน PowerShell และ Windows Run dialog)

- เครือข่ายองค์กร (การจราจร DNS)

- Endpoints ที่ถูกบุกรุก

Technical Attack Steps:

- ผู้ใช้งานพบข้อผิดพลาดของเบราว์เซอร์ปลอมหรือ CAPTCHA บนเว็บไซต์ที่ถูกบุกรุก

- คำแนะนำหลอกลวงกระตุ้นให้ผู้ใช้งานคัดลอกสคริปต์ที่เป็นอันตราย

- ผู้ใช้งานวางสคริปต์ลงในช่อง Windows Run dialog หรือ PowerShell terminal

- สคริปต์เริ่มต้นจะทำการค้นหา DNS สำหรับบันทึก TXT เฉพาะ

- คำสั่งสเตจจิ้งที่เป็นอันตรายจะถูกดึงจากบันทึก DNS TXT

- คำสั่งจะถูกรันในหน่วยความจำ (การดึงข้อมูลแบบไร้ไฟล์)

- นำไปสู่การติดตั้งมัลแวร์ร้ายแรง ซึ่งมักจะเป็นโทรจัน Interlock remote access trojan (RAT) หรือภัยคุกคามถาวรอื่นๆ

Recommendations:

Short Term:

- บล็อกโดเมนที่เพิ่งลงทะเบียนใหม่

- ตรวจสอบการจราจร DNS เพื่อหารูปแบบที่ผิดปกติ

- เฝ้าระวังบันทึกการทำงานของ PowerShell อย่างเข้มงวด สำหรับคำสั่งการค้นหา DNS ที่น่าสงสัย

Long Term:

- เพิ่มการฝึกอบรมผู้ใช้งานเกี่ยวกับการโจมตีทางวิศวกรรมสังคม (Social Engineering)

- ใช้โซลูชัน Endpoint Detection and Response (EDR) ขั้นสูง เพื่อตรวจจับการโจมตีแบบไร้ไฟล์และการสอบถาม DNS ที่ผิดปกติ

Source: https://cybersecuritynews.com/attackers-using-dns-txt-records-in-clickfix-script/

Share this content: