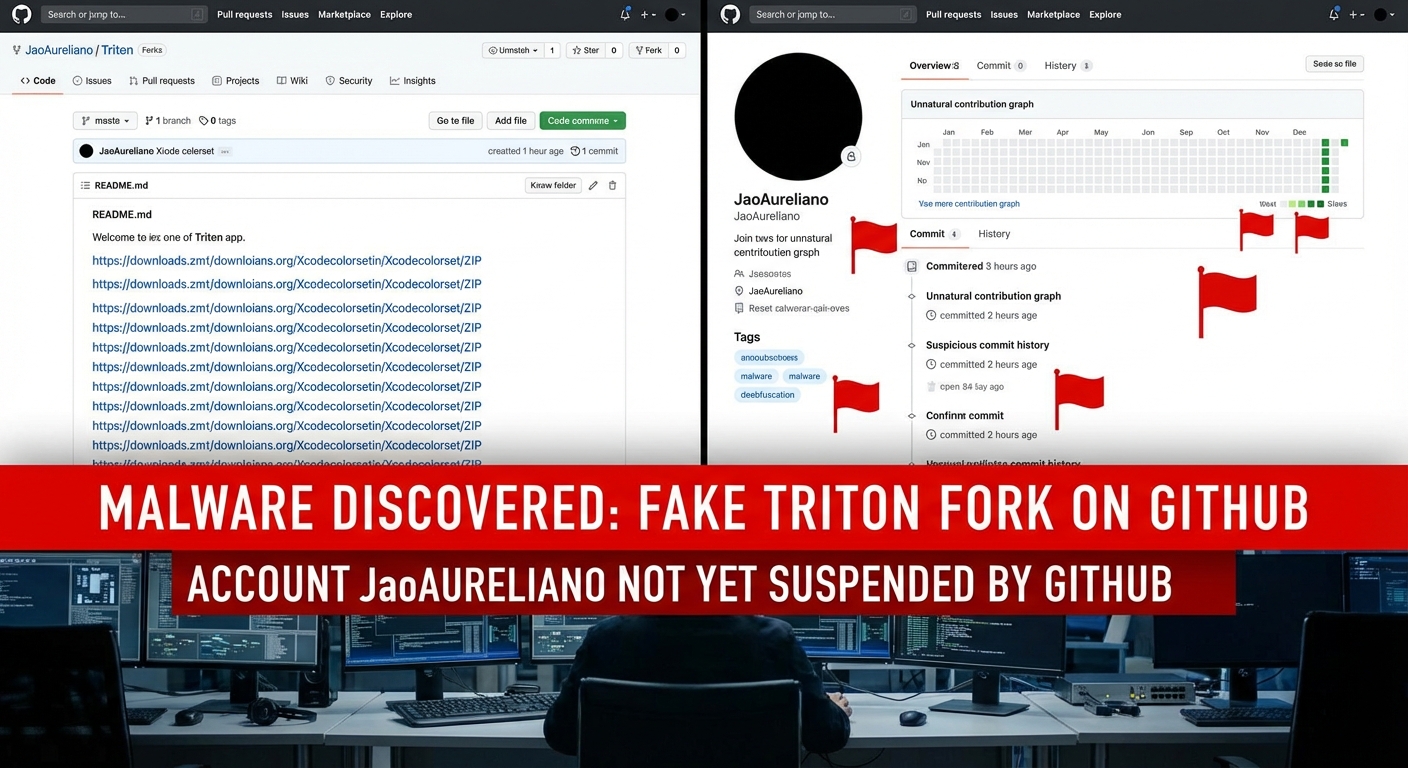

พบมัลแวร์แพร่กระจายบน GitHub โดยมีการสร้าง Fork ปลอมของแอปพลิเคชัน Triton สำหรับ macOS ที่ถูกต้องตามกฎหมาย ผู้โจมตีใช้บัญชี ‘JaoAureliano’ เพื่อหลอกผู้ใช้ให้ดาวน์โหลดไฟล์ ZIP ที่บรรจุมัลแวร์สำหรับ Windows ซึ่งซ่อนอยู่ในโฟลเดอร์ Xcode colorset ลิงก์ดาวน์โหลดที่เป็นอันตรายถูกฝังซ้ำๆ ในไฟล์ README บัญชี GitHub ดังกล่าวแสดงธงแดงหลายประการ เช่น ประวัติการคอมมิตที่ไม่ปกติ กราฟการมีส่วนร่วมที่ถูกบิดเบือน และแท็กที่น่าสงสัย (เช่น ‘malware’, ‘deobfuscation’) แม้จะมีการรายงานหลายครั้ง แต่ GitHub ยังไม่ได้ลบบัญชีนี้ ณ เวลาที่ตรวจพบ.

Severity: สูง

System Impact:

- ระบบปฏิบัติการ Windows (เป้าหมายของมัลแวร์)

- แพลตฟอร์ม GitHub (ใช้เป็นช่องทางเผยแพร่)

- ระบบนิเวศซอฟต์แวร์โอเพนซอร์ส (ความน่าเชื่อถือ)

Technical Attack Steps:

- 1. ผู้โจมตี (JaoAureliano) สร้าง Fork ปลอมของแอป Triton บน GitHub.

- 2. ฝังลิงก์ดาวน์โหลดมัลแวร์ (‘Software_3.1.zip’) ที่เป็นอันตรายในไฟล์ README ของ Repository.

- 3. ผู้ใช้ที่หลงเชื่อดาวน์โหลดไฟล์ ZIP ที่มีมัลแวร์สำหรับ Windows ซ่อนอยู่ในโฟลเดอร์ Xcode colorset.

- 4. มัลแวร์ถูกแตกไฟล์และประมวลผลโดยใช้ 7za.exe พร้อมรหัสผ่าน ‘infected’.

- 5. ใช้ LuaJIT สำหรับการรันสคริปต์ และใช้เทคนิคการหลบเลี่ยงการตรวจจับ เช่น การตรวจสอบสภาพแวดล้อมการดีบัก การหน่วงเวลา (extended sleep) และการตรวจจับสภาพแวดล้อมเสมือน.

- 6. สร้างช่องทางการควบคุมและสั่งการ (C2) โดยปลอมแปลงการสื่อสารให้เหมือนทราฟฟิกของ Microsoft Office ไปยังโดเมน nexusrules.officeapps.live.com และ svc.ha-teams.office.com.

- 7. ทำการค้นหาข้อมูล IP ผ่าน ip-api.com และการสื่อสารบล็อกเชนไปยัง polygon-rpc.com.

- 8. ดำเนินการสำรวจระบบโดยตรวจสอบการติดตั้งสภาพแวดล้อมการพัฒนา (Java, Python, .NET) และบันทึกซอฟต์แวร์ความปลอดภัย.

- 9. เข้าถึง Registry keys เพื่อรวบรวมข้อมูลการกำหนดค่าและสร้างกลไกการคงอยู่บนระบบ.

- 10. ดำเนินการจัดการไฟล์ในไดเรกทอรีระบบเพื่อยกระดับสิทธิ์.

Recommendations:

Short Term:

- ตรวจสอบความถูกต้องของ Repository อย่างรอบคอบก่อนดาวน์โหลดไฟล์จาก GitHub forks.

- เฝ้าระวัง File Hash (39b29c38c03868854fb972e7b18f22c2c76520cfb6edf46ba5a5618f74943eac) และตัวบ่งชี้เครือข่ายที่เกี่ยวข้อง.

- ติดตั้งและใช้โซลูชัน Endpoint Detection and Response (EDR) หรือ Endpoint Protection Platform (EPP).

Long Term:

- ให้ความรู้แก่ผู้ใช้เกี่ยวกับการระบุ Repository บน GitHub ที่น่าสงสัย (เช่น การคอมมิตที่ไม่ปกติ, กราฟการมีส่วนร่วมที่ถูกบิดเบือน, แท็กที่ไม่เกี่ยวข้อง).

- ส่งเสริมให้ GitHub ปรับปรุงกลไกการตรวจสอบและตอบสนองต่อเหตุการณ์เนื้อหาที่เป็นอันตราย.

- ใช้มาตรการ Application Whitelisting เพื่อป้องกันการรันไฟล์ปฏิบัติการที่ไม่รู้จัก.

- อัปเดตและแพตช์ระบบปฏิบัติการและซอฟต์แวร์ทั้งหมดอย่างสม่ำเสมอเพื่อลดช่องโหว่การยกระดับสิทธิ์.

- เพิ่มประสิทธิภาพการเฝ้าระวังทราฟฟิกเครือข่ายเพื่อตรวจจับรูปแบบ C2 ที่ปลอมแปลงและการเชื่อมต่อขาออกที่ผิดปกติ.

Source: https://cybersecuritynews.com/malicious-fork-of-legitimate-triton-app/

Share this content: