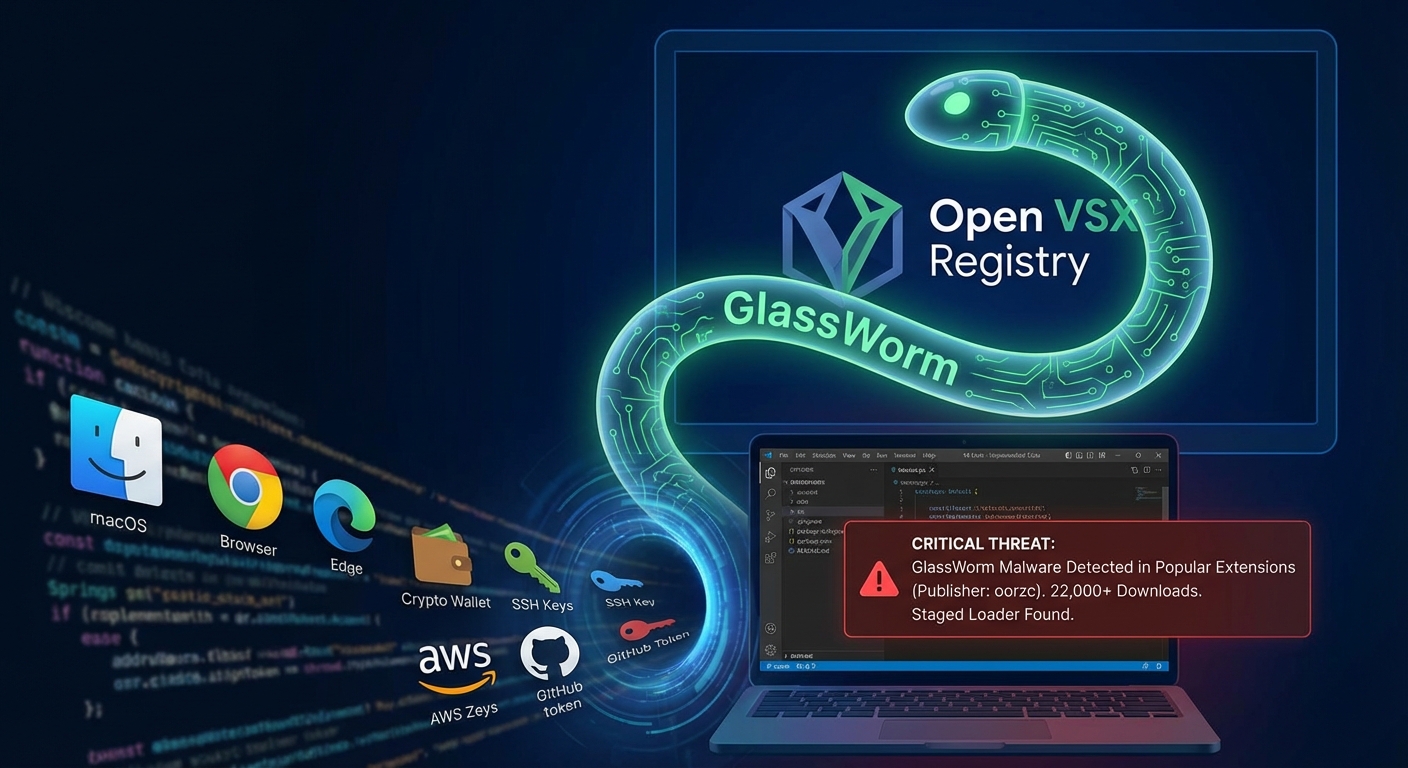

GlassWorm เป็นภัยคุกคามร้ายแรงต่อนักพัฒนาที่ใช้ Open VSX Registry โดยส่วนขยาย VSX ยอดนิยมถูกเปลี่ยนเป็นพาหะในการแพร่กระจายมัลแวร์ ผู้โจมตีได้บุกรุกบัญชีผู้เผยแพร่ (oorzc) ที่น่าเชื่อถือและผลักดันการอัปเดตที่เป็นอันตรายซึ่งดูเหมือนการเผยแพร่ปกติ แต่แท้จริงแล้วมีตัวโหลด (loader) แบบ staged ซ่อนอยู่ ส่วนขยายเหล่านี้มีการดาวน์โหลดมากกว่า 22,000 ครั้ง และเป็นเครื่องมือที่ใช้กันอย่างแพร่หลายสำหรับนักพัฒนา ทำให้งานพัฒนาประจำวันกลายเป็นช่องทางโจมตีที่อาจเกิดขึ้นได้ มัลแวร์นี้มุ่งเป้าไปที่ระบบ macOS เพื่อขโมยข้อมูลเบราว์เซอร์, กระเป๋าเงินดิจิทัล, ไฟล์สำคัญ, SSH keys, AWS credentials และ GitHub/npm tokens.

Severity: วิกฤต

System Impact:

- Open VSX Registry

- ส่วนขยาย VSX (FTP/SFTP/SSH Sync Tool, I18n Tools, vscode mindmap, scss to css)

- ระบบปฏิบัติการ macOS

- เครื่องมือและสภาพแวดล้อมการพัฒนา

- ข้อมูลเบราว์เซอร์

- กระเป๋าเงินสกุลเงินดิจิทัล (Cryptocurrency Wallets)

- ไฟล์ข้อมูลที่ละเอียดอ่อน (SSH keys, AWS credentials, GitHub/npm tokens)

- สภาพแวดล้อมคลาวด์และ CI pipelines (จากข้อมูลรับรองที่ถูกขโมย)

Technical Attack Steps:

- ผู้โจมตีบุกรุกบัญชีผู้เผยแพร่ (oorzc) บน Open VSX Registry ซึ่งอาจเกิดจากการรั่วไหลของ publishing tokens หรือการเข้าถึงโดยไม่ได้รับอนุญาตอื่นๆ

- ผู้โจมตีผลักดันการอัปเดตที่เป็นอันตรายเข้าไปในส่วนขยาย VSX ยอดนิยมที่ถูกบุกรุก

- นักพัฒนาที่ติดตั้งหรืออัปเดตส่วนขยายที่ติดมัลแวร์เสี่ยงต่อการดาวน์โหลด GlassWorm loader

- มัลแวร์ทำงานเป็นขั้นตอน: ขั้นตอนแรกถอดรหัสและรันเพย์โหลดที่ฝังอยู่

- มัลแวร์จะโปรไฟล์ระบบโฮสต์และหลีกเลี่ยงระบบที่ใช้ภาษา Russian-locale

- ดึงคำสั่ง Command-and-Control ถัดไปจาก Solana transaction memos

- ขั้นตอนสุดท้ายมุ่งเน้นที่ macOS โดยรวบรวมข้อมูลประจำตัว (credentials), keychains และเอกสารสำคัญ

- บีบอัดข้อมูลที่รวบรวมได้เป็นไฟล์เก็บถาวรและส่งออกไปยังโครงสร้างพื้นฐานของผู้โจมตี

- สร้าง LaunchAgent เพื่อให้มัลแวร์ยังคงทำงานอยู่หลังการรีบูตเครื่อง (Persistence)

Recommendations:

Short Term:

- ถอนการติดตั้งและลบส่วนขยาย Open VSX ที่ได้รับผลกระทบ (FTP/SFTP/SSH Sync Tool, I18n Tools, vscode mindmap, scss to css) ออกจากระบบทันที

- ตรวจสอบระบบ macOS เพื่อหาสัญญาณของการติดมัลแวร์ GlassWorm และสิ่งผิดปกติอื่นๆ

- เปลี่ยนข้อมูลรับรอง (credentials) ทั้งหมดที่เกี่ยวข้องกับการพัฒนา, SSH keys, AWS credentials, GitHub/npm tokens รวมถึงรหัสผ่านและโทเค็นอื่นๆ ที่อาจถูกขโมย

- เปิดใช้งาน Multi-Factor Authentication (MFA) สำหรับบัญชีนักพัฒนาและบริการที่เกี่ยวข้องทั้งหมด

Long Term:

- เสริมสร้างมาตรการรักษาความปลอดภัยของซัพพลายเชน (supply chain security) สำหรับเครื่องมือและส่วนขยายการพัฒนา

- ตรวจสอบและจัดการสิทธิ์การเข้าถึงบัญชีผู้เผยแพร่และโทเค็นอย่างสม่ำเสมอและเข้มงวด

- นำโซลูชัน Endpoint Detection and Response (EDR) หรือ Antivirus ที่มีประสิทธิภาพมาใช้บนระบบพัฒนาทั้งหมด

- ให้ความรู้แก่นักพัฒนาเกี่ยวกับภัยคุกคาม Supply Chain และวิธีระบุกิจกรรมที่น่าสงสัยหรือส่วนขยายที่เป็นอันตราย

- ทำการตรวจสอบความปลอดภัยและประเมินความเสี่ยงเป็นประจำเพื่อระบุและแก้ไขช่องโหว่

Source: https://cybersecuritynews.com/glassworm-infiltrated-vsx-extensions/

Share this content: