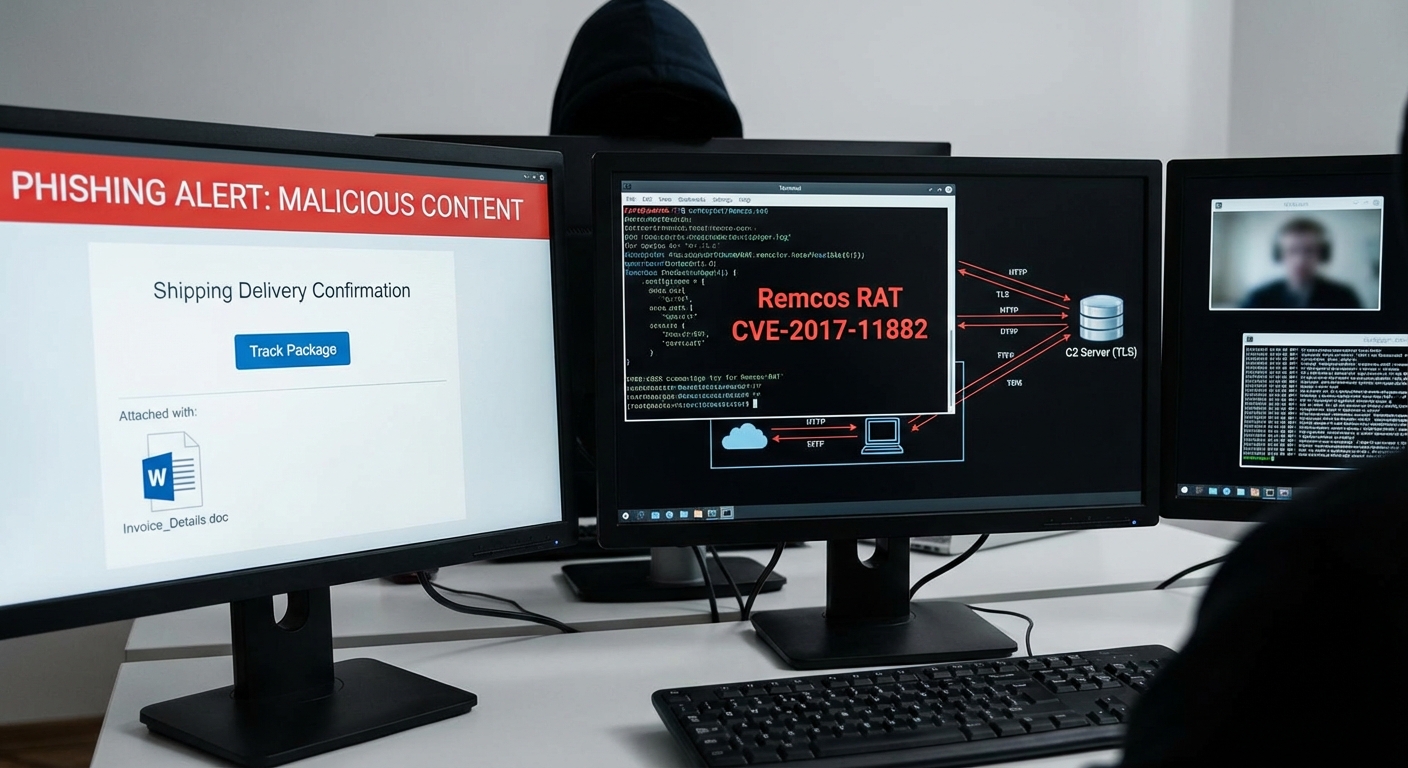

ผู้โจมตีใช้แคมเปญฟิชชิ่งใหม่ที่อันตราย โดยปลอมแปลงอีเมลการจัดส่งสินค้าเพื่อเผยแพร่ Remcos RAT ซึ่งเป็นโทรจันเข้าถึงระยะไกลที่มีประสิทธิภาพ แคมเปญนี้หลอกให้ผู้ใช้เปิดเอกสาร Word ที่เป็นอันตราย ซึ่งจะใช้ช่องโหว่ใน Microsoft Equation Editor (CVE-2017-11882) เพื่อติดตั้ง Remcos RAT ลงบนระบบ Windows ที่ติดเชื้อ โดยมัลแวร์จะทำงานแบบ ‘fileless’ (ไม่ทิ้งไฟล์บนดิสก์) และสร้างกลไกการคงอยู่ด้วย Scheduled Tasks ทำให้ผู้โจมตีสามารถควบคุมเครื่องได้เต็มรูปแบบ รวมถึงการจับภาพหน้าจอ, บันทึกการกดแป้นพิมพ์, ตรวจสอบไมโครโฟนและกล้อง และเข้าถึงไฟล์สำคัญ โดยมีการสื่อสารกับเซิร์ฟเวอร์ C2 ผ่าน TLS

Severity: วิกฤต

System Impact:

- ผู้ใช้งานระบบปฏิบัติการ Windows

Technical Attack Steps:

- อีเมลฟิชชิ่งถูกส่งถึงเหยื่อ โดยปลอมแปลงเป็นเอกสารการจัดส่งสินค้าที่ถูกต้อง

- เหยื่อเปิดเอกสาร Microsoft Word ที่เป็นอันตราย

- เอกสาร Word ดึงเทมเพลตที่เป็นอันตรายจากเซิร์ฟเวอร์ระยะไกล

- มัลแวร์ใช้ช่องโหว่ CVE-2017-11882 ใน Microsoft Equation Editor เพื่อรันโค้ด

- สคริปต์ Visual Basic (VBScript) ถูกดาวน์โหลดและรัน ซึ่งจะดาวน์โหลดโมดูล .NET

- โมดูล .NET ถูกโหลดในกระบวนการ PowerShell และทำงานแบบ ‘fileless’ (ในหน่วยความจำ)

- Remcos RAT ปลอมตัวเป็นไฟล์ `colorcpl.exe` เพื่อหลบเลี่ยงการตรวจจับ

- สร้าง Scheduled Tasks ใน Windows เพื่อให้ Remcos RAT ทำงานซ้ำเมื่อระบบเริ่มทำงาน (Persistence)

- Remcos RAT สร้างการเชื่อมต่อไปยัง Command-and-Control (C2) server ที่ IP `216.9.224.26:51010` โดยใช้การเข้ารหัส TLS

Recommendations:

Short Term:

- ระมัดระวังอีเมลฟิชชิ่งที่เกี่ยวข้องกับการจัดส่งสินค้าและตรวจสอบความถูกต้องของผู้ส่งเสมอ

- ตรวจสอบความถูกต้องของเอกสารแนบก่อนเปิด โดยเฉพาะไฟล์เอกสารที่ขอให้เปิดใช้งานมาโครหรือดึงข้อมูลจากภายนอก

- อัปเดตแพตช์ความปลอดภัยสำหรับ Microsoft Office โดยทันที โดยเฉพาะช่องโหว่ CVE-2017-11882

- ตั้งค่า Microsoft Word ให้ปิดใช้งานมาโครโดยค่าเริ่มต้น และระมัดระวังในการเปิดใช้งานเนื้อหาภายนอก

Long Term:

- ใช้โซลูชันความปลอดภัยอีเมลขั้นสูง (Advanced Email Security) เพื่อตรวจจับและบล็อกอีเมลฟิชชิ่ง

- ใช้งาน Endpoint Detection and Response (EDR) หรือ Antivirus ที่มีคุณสมบัติขั้นสูงเพื่อตรวจจับมัลแวร์แบบ ‘fileless’ และพฤติกรรมที่ผิดปกติ

- จัดให้มีการฝึกอบรมผู้ใช้งานเกี่ยวกับการรับรู้ภัยคุกคามทางไซเบอร์ เช่น ฟิชชิ่งและโซเชียลเอ็นจิเนียริ่งอย่างสม่ำเสมอ

- ตรวจสอบและจัดการช่องโหว่ของระบบปฏิบัติการและซอฟต์แวร์อย่างสม่ำเสมอ (Vulnerability Management)

- เฝ้าระวังการจราจรเครือข่ายเพื่อหากิจกรรมที่น่าสงสัย โดยเฉพาะการเชื่อมต่อไปยัง Command-and-Control (C2) servers ที่ไม่รู้จัก

Source: https://cybersecuritynews.com/beware-of-weaponized-shipping-documents-that-deliver-remcos-rat/

Share this content: