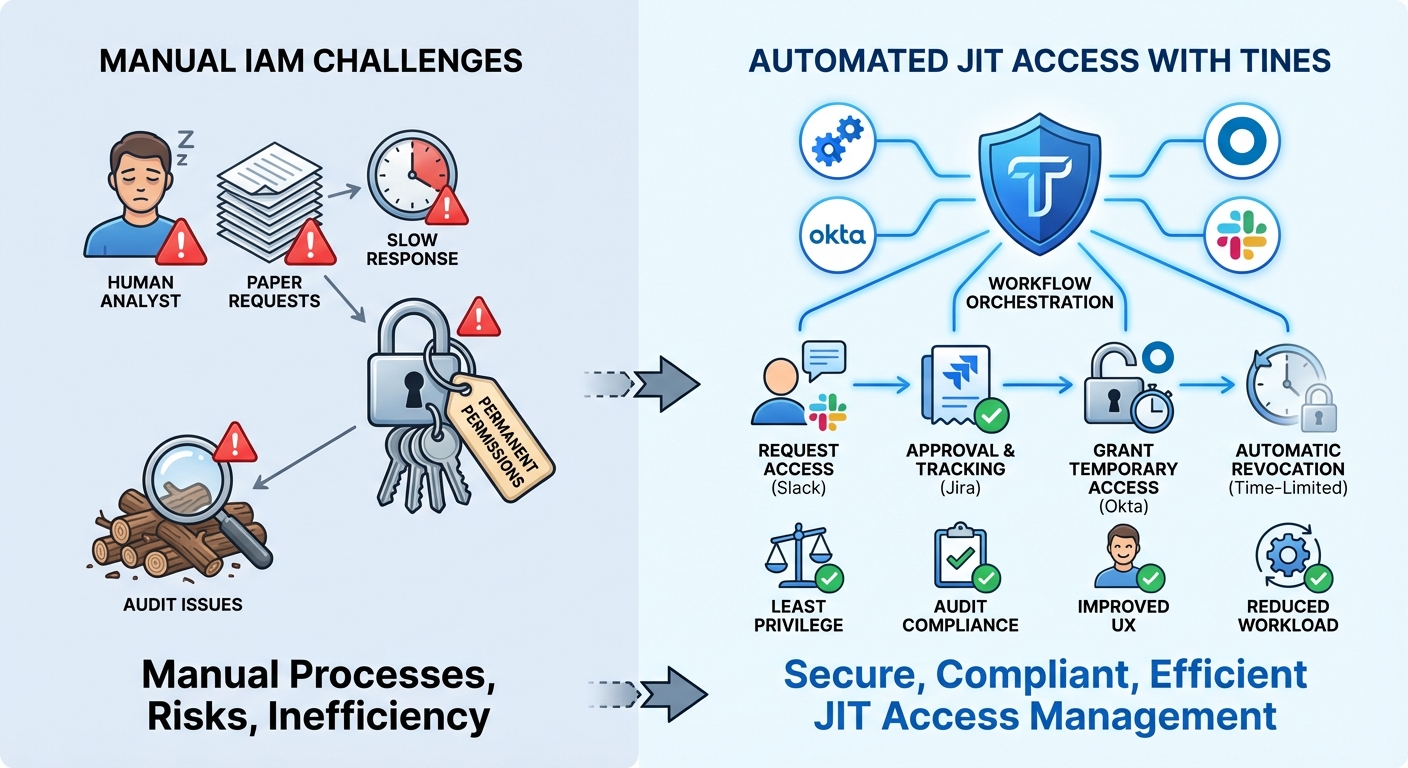

บทความนี้กล่าวถึงความท้าทายในการจัดการข้อมูลประจำตัวและการเข้าถึง (IAM) โดยเฉพาะการจัดการการเข้าถึงแบบ Just-In-Time (JIT) สำหรับแอปพลิเคชันที่มีความละเอียดอ่อนในวงกว้าง กระบวนการแบบแมนนวลนำไปสู่การตอบสนองที่ช้า การสะสมสิทธิ์ถาวร และปัญหาในการตรวจสอบ Tines นำเสนอเวิร์กโฟลว์อัตโนมัติที่เรียกว่า ‘Grant Temporary Application Access’ ซึ่งประสานงานกับเครื่องมือต่างๆ เช่น Jira, Okta และ Slack เพื่อจัดการวงจรชีวิตทั้งหมดของการร้องขอการเข้าถึง JIT โซลูชันนี้ช่วยให้มั่นใจว่าการเข้าถึงจะรวดเร็ว ได้รับการอนุมัติอย่างถูกต้อง และจำกัดเวลา โดยจะยกเลิกการเข้าถึงโดยอัตโนมัติเมื่อครบกำหนด ซึ่งช่วยบังคับใช้หลักการสิทธิ์ขั้นต่ำ ปรับปรุงการปฏิบัติตามข้อกำหนดการตรวจสอบ เพิ่มประสบการณ์ผู้ใช้ และลดภาระงานซ้ำซ้อนของนักวิเคราะห์ด้านไอที

Severity: สูง

System Impact:

- ระบบจัดการข้อมูลประจำตัวและการเข้าถึง (IAM)

- แพลตฟอร์ม Single Sign-On (SSO) เช่น Okta

- เครื่องมือสื่อสารและการทำงานร่วมกัน เช่น Slack, Microsoft Teams

- เครื่องมือบริหารจัดการบริการด้านไอที (ITSM) เช่น Jira Software

- โครงสร้างพื้นฐานคลาวด์ เช่น AWS Production Console

- แอปพลิเคชันทางธุรกิจ เช่น แพลตฟอร์ม CRM, Salesforce Admin, GitHub Admin, ระบบอีเมล, การจัดสรรเครื่องเสมือน

Technical Attack Steps:

- **การร้องขอด้วยตนเอง (Self-Service Request):** ผู้ใช้ส่งคำขอการเข้าถึงผ่าน Tines Page ซึ่งเป็นเว็บฟอร์มที่ปรับแต่งได้ โดยเลือกระบุแอปพลิเคชันที่ต้องการ ระยะเวลา และเหตุผลทางธุรกิจ

- **การส่งคำขออนุมัติอัตโนมัติ (Automated Approval Routing):** เมื่อส่งคำขอ Tines จะระบุผู้จัดการของผู้ใช้หรือเจ้าของแอปพลิเคชันที่เกี่ยวข้องโดยอัตโนมัติ จากนั้นส่งการแจ้งเตือนไปยังผู้มีอำนาจอนุมัติผ่าน Slack (หรือ Microsoft Teams) ซึ่งข้อความจะประกอบด้วยรายละเอียดคำขอและปุ่ม “Approve” หรือ “Deny”

- **การจัดสรรสิทธิ์ทันที (Instant Provisioning):** หากได้รับการอนุมัติ เวิร์กโฟลว์จะเรียก API ไปยัง Okta เพื่อเพิ่มผู้ใช้เข้าสู่กลุ่ม Okta เฉพาะที่เชื่อมโยงกับแอปพลิเคชันนั้นทันที ในขณะเดียวกัน จะมีการสร้างหรืออัปเดตตั๋วใน Jira Software เพื่อบันทึกการอนุมัติสำหรับการปฏิบัติตามข้อกำหนด

- **การรอตามกำหนดเวลา (The “Time-Out”):** เวิร์กโฟลว์จะเข้าสู่สถานะ “รอ” ตามระยะเวลาที่ผู้ใช้ระบุ (เช่น 2 ชั่วโมง)

- **การยกเลิกสิทธิ์อัตโนมัติ (Automatic Revocation):** เมื่อตัวจับเวลาหมดอายุ Tines จะทำงานอีกครั้งและทำการล้างข้อมูล โดยจะเรียก Okta API เพื่อลบผู้ใช้จากกลุ่ม ซึ่งเป็นการเพิกถอนการเข้าถึงอย่างมีประสิทธิภาพ สุดท้ายจะอัปเดตตั๋ว Jira เป็น “Closed” และแจ้งผู้ใช้ผ่าน Slack ว่าเซสชันของพวกเขาได้สิ้นสุดลงแล้ว

Recommendations:

Short Term:

- ตรวจสอบกระบวนการเข้าถึงแบบ JIT ที่มีอยู่เพื่อระบุปัญหาคอขวดแบบแมนนวลและช่องโหว่ด้านความปลอดภัยที่อาจเกิดขึ้น

- พิจารณาการนำกลไกการร้องขอด้วยตนเองมาใช้สำหรับการเข้าถึงชั่วคราว

- ตรวจสอบให้แน่ใจว่าการอนุมัติสำหรับการเข้าถึงชั่วคราวถูกส่งไปยังผู้อนุมัติที่ถูกต้องอย่างมีประสิทธิภาพ

- เน้นย้ำการเข้าถึงแบบจำกัดเวลาสำหรับสิทธิ์ชั่วคราวทั้งหมด

Long Term:

- ใช้แพลตฟอร์ม Orchestration (เช่น Tines) เพื่อทำให้วงจรชีวิตทั้งหมดของการเข้าถึงแบบ JIT เป็นไปโดยอัตโนมัติ รวมถึงการจัดสรรและการเพิกถอนอัตโนมัติ

- บังคับใช้หลักการสิทธิ์ขั้นต่ำ (least privilege) อย่างเข้มงวดในทุกแอปพลิเคชันและระบบ

- ตรวจสอบให้แน่ใจว่าคำขอ การอนุมัติ และการเพิกถอนการเข้าถึงทั้งหมดถูกบันทึกไว้อย่างครอบคลุมเพื่อพร้อมสำหรับการตรวจสอบ

- ลดงาน “click-ops” แบบแมนนวลสำหรับทีมไอทีโดยทำให้งาน IAM ที่ซ้ำซากเป็นไปโดยอัตโนมัติ

- ทบทวนและอัปเดตนโยบายและเวิร์กโฟลว์การเข้าถึงอย่างสม่ำเสมอเพื่อปรับให้เข้ากับสถานการณ์ความปลอดภัยและความต้องการทางธุรกิจที่เปลี่ยนแปลงไป

Share this content: