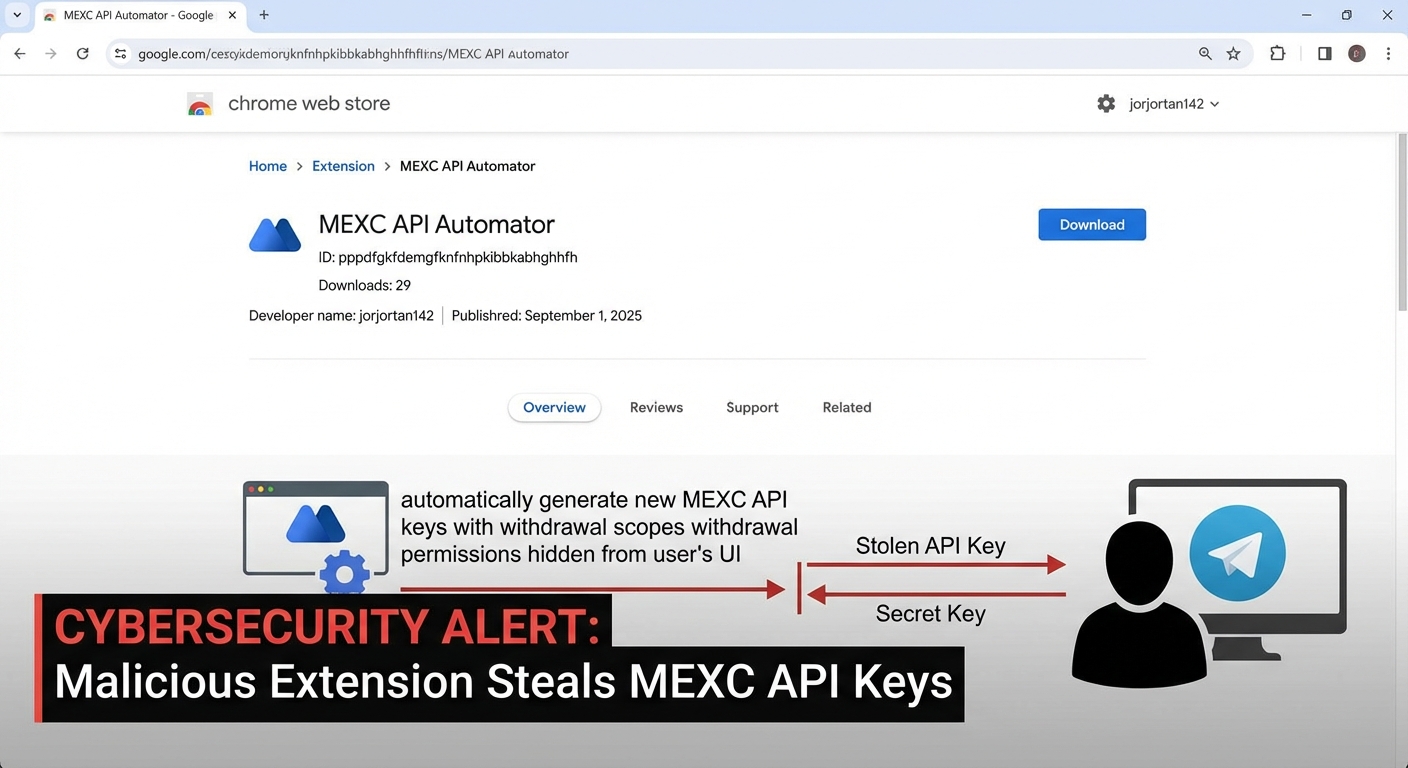

นักวิจัยด้านความปลอดภัยทางไซเบอร์ได้เปิดเผยรายละเอียดของส่วนขยาย Google Chrome ที่เป็นอันตราย ซึ่งสามารถขโมย API Key ที่เชื่อมโยงกับ MEXC ซึ่งเป็นแพลตฟอร์มแลกเปลี่ยนสกุลเงินดิจิทัลแบบรวมศูนย์ (CEX) โดยปลอมตัวเป็นเครื่องมืออัตโนมัติสำหรับการซื้อขายบนแพลตฟอร์ม ส่วนขยายนี้มีชื่อว่า MEXC API Automator (ID: pppdfgkfdemgfknfnhpkibbkabhghhfh) มีการดาวน์โหลด 29 ครั้ง และยังคงมีอยู่ใน Chrome Web Store ณ วันที่เขียนข่าว ตีพิมพ์ครั้งแรกเมื่อวันที่ 1 กันยายน 2025 โดยนักพัฒนาชื่อ ‘jorjortan142’ ส่วนขยายนี้สร้าง API Key ของ MEXC ขึ้นใหม่โดยอัตโนมัติ เปิดใช้งานสิทธิ์การถอนเงิน ซ่อนสิทธิ์ดังกล่าวจากอินเทอร์เฟซผู้ใช้ (UI) และส่ง API Key และ Secret Key ที่ได้ไปยัง Telegram bot ที่ถูกควบคุมโดยผู้โจมตี

Severity: วิกฤต

System Impact:

- Google Chrome browser

- Chrome Web Store (ช่องทางการเผยแพร่)

- MEXC (Centralized Cryptocurrency Exchange) API Management Page

- บัญชีผู้ใช้บนแพลตฟอร์ม MEXC

- Telegram (ช่องทางการส่งข้อมูลออกของผู้โจมตี)

Technical Attack Steps:

- ผู้โจมตีเผยแพร่ส่วนขยาย Chrome ที่เป็นอันตราย (‘MEXC API Automator’) บน Chrome Web Store โดยปลอมตัวเป็นเครื่องมืออัตโนมัติสำหรับการซื้อขายบน MEXC

- เหยื่อดาวน์โหลดและติดตั้งส่วนขยายดังกล่าว

- เมื่อเหยื่อเข้าสู่หน้าการจัดการ API ของ MEXC (/user/openapi) ส่วนขยายจะทำการฉีดสคริปต์เนื้อหา (script.js) เข้าไป

- สคริปต์จะสร้าง API Key ของ MEXC ขึ้นใหม่โดยอัตโนมัติ

- สคริปต์จะเปิดใช้งานสิทธิ์การถอนเงินสำหรับ API Key ที่สร้างขึ้นใหม่เหล่านี้

- สคริปต์จะแก้ไขอินเทอร์เฟซผู้ใช้ของ MEXC เพื่อ ‘ซ่อน’ สิทธิ์การถอนเงินที่ถูกเปิดใช้งาน ทำให้ผู้ใช้เข้าใจว่าสิทธิ์นี้ถูกปิดใช้งานอยู่

- Access Key และ Secret Key ที่ถูกสร้างขึ้นจะถูกดึงออกมาจากเซสชันเบราว์เซอร์ที่เข้าสู่ระบบแล้ว

- ข้อมูลประจำตัวที่ถูกขโมยจะถูกส่งไปยัง Telegram bot ที่ถูกเข้ารหัสไว้และควบคุมโดยผู้โจมตี ผ่านคำขอ HTTPS POST

- ผู้โจมตีจะได้รับสิทธิ์ในการเข้าถึงบัญชี MEXC ของเหยื่ออย่างสมบูรณ์ ทำให้สามารถดำเนินการซื้อขาย ถอนเงินอัตโนมัติ และยักย้ายสินทรัพย์ดิจิทัลได้

Recommendations:

Short Term:

- ตรวจสอบและลบส่วนขยาย Chrome ที่น่าสงสัยออกทันที โดยเฉพาะ ‘MEXC API Automator’ (ID: pppdfgkfdemgfknfnhpkibbkabhghhfh)

- เพิกถอน MEXC API Key ที่มีอยู่ทั้งหมด และสร้างใหม่ โดยจำกัดสิทธิ์ให้เท่าที่จำเป็นที่สุด และปิดการเข้าถึงการถอนเงินหากไม่จำเป็นอย่างยิ่ง

- เฝ้าระวังบัญชี MEXC เพื่อตรวจหากิจกรรมหรือธุรกรรมที่ไม่ได้รับอนุญาต

- เปิดใช้งานการยืนยันตัวตนแบบสองชั้น (2FA) สำหรับบัญชีแลกเปลี่ยนสกุลเงินดิจิทัลทั้งหมด

Long Term:

- ใช้ความระมัดระวังอย่างสูงสุดในการติดตั้งส่วนขยายเบราว์เซอร์ ตรวจสอบความถูกต้องและชื่อเสียงของนักพัฒนาเสมอ

- ทบทวนสิทธิ์ที่ส่วนขยายร้องขอและทำความเข้าใจผลกระทบของสิทธิ์เหล่านั้น

- ตรวจสอบ API Key บนแพลตฟอร์มแลกเปลี่ยนอย่างสม่ำเสมอ เพื่อให้แน่ใจว่าใช้หลักการให้สิทธิ์น้อยที่สุด (least privilege) และเพิกถอน Key ที่ไม่ได้ใช้งาน

- ใช้ Hardware Wallet สำหรับจัดเก็บสินทรัพย์ดิจิทัลจำนวนมาก และถอดการเชื่อมต่อเมื่อไม่ได้ใช้งาน

- ติดตามข่าวสารเกี่ยวกับกลโกงฟิชชิงและมัลแวร์ที่มุ่งเป้าไปที่ผู้ใช้สกุลเงินดิจิทัล

- ใช้รหัสผ่านที่แข็งแกร่งและไม่ซ้ำกันสำหรับบัญชีออนไลน์ทั้งหมด

Source: https://thehackernews.com/2026/01/malicious-chrome-extension-steals-mexc.html

Share this content: