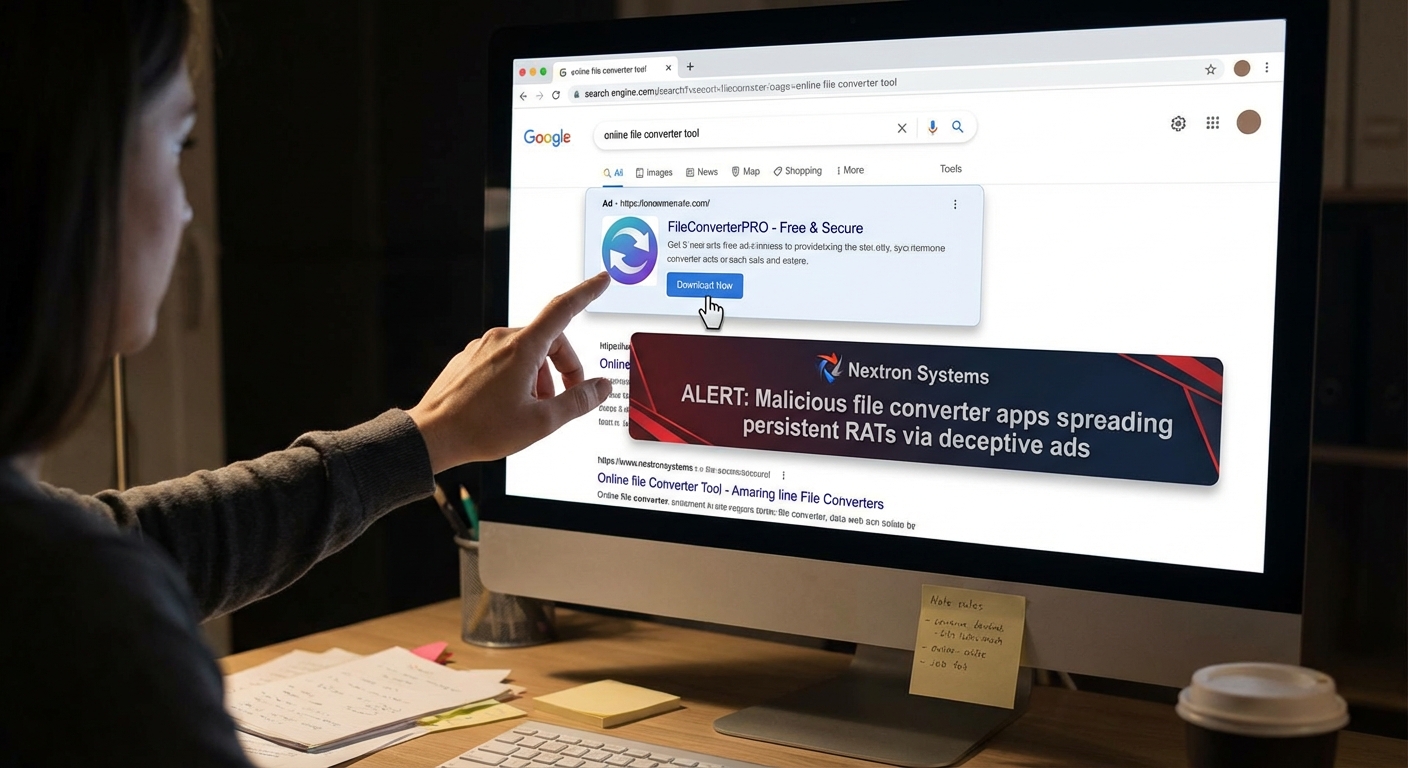

แอปพลิเคชันแปลงไฟล์ที่เป็นอันตรายซึ่งเผยแพร่ผ่านโฆษณาหลอกลวง กำลังแพร่ระบาดไปยังระบบหลายพันระบบด้วยโทรจันเข้าถึงระยะไกล (RATs) ที่มีความคงทนถาวร เครื่องมือเพิ่มประสิทธิภาพการทำงานที่ดูเหมือนถูกต้องตามกฎหมายเหล่านี้จะทำงานตามที่โฆษณาไว้ ในขณะที่แอบติดตั้งแบ็คดอร์ที่ช่วยให้ผู้โจมตีสามารถเข้าถึงคอมพิวเตอร์ของเหยื่อได้อย่างต่อเนื่อง Nextron Systems พบว่าห่วงโซ่การติดเชื้อมักจะเริ่มต้นด้วยโฆษณา Google ที่เป็นอันตรายซึ่งวางอยู่บนเว็บไซต์ที่ถูกต้องตามกฎหมาย เมื่อผู้ใช้ค้นหาเครื่องมือแปลงไฟล์ โฆษณาเหล่านี้จะปรากฏขึ้นด้านบนสุดของผลการค้นหา ทำให้ดูน่าเชื่อถือ การคลิกโฆษณาจะนำเหยื่อไปยังโดเมนหลายแห่งก่อนที่จะลงจอดบนเว็บไซต์แปลงไฟล์ปลอมที่ส่งซอฟต์แวร์โทรจันมาให้

Severity: วิกฤต

System Impact:

- ระบบคอมพิวเตอร์ของผู้ใช้งานทั่วไป

- แพลตฟอร์ม Windows (เนื่องจากการกล่าวถึง %LocalAppData% และ Windows Event ID)

- เว็บไซต์ที่ถูกต้องตามกฎหมาย (ใช้ในการวางโฆษณาอันตราย)

Technical Attack Steps:

- ผู้โจมตีวางโฆษณา Google ที่เป็นอันตรายบนเว็บไซต์ยอดนิยม (เช่น ดาวน์โหลดเกม, เนื้อหาสำหรับผู้ใหญ่, เครื่องมือเพิ่มประสิทธิภาพ)

- ผู้ใช้ค้นหาเครื่องมือแปลงไฟล์ออนไลน์ (เช่น ‘Word to PDF converter’)

- โฆษณาที่เป็นอันตรายปรากฏขึ้นด้านบนสุดของผลการค้นหา ทำให้ดูเหมือนถูกต้องตามกฎหมาย

- เหยื่อคลิกโฆษณาและถูกเปลี่ยนเส้นทางผ่านหลายโดเมน

- เหยื่อลงจอดบนเว็บไซต์แปลงไฟล์ปลอม (เช่น ez2convertapp[.]com, convertyfileapp[.]com)

- มีการดาวน์โหลดซอฟต์แวร์แปลงไฟล์ที่ติดโทรจัน

- แอปพลิเคชันแปลงไฟล์ที่เขียนด้วย C# จะทำการดรอปเพย์โหลดเพิ่มเติมไปยังไดเรกทอรี %LocalAppData%

- มีการสร้าง Task Scheduler เพื่อเรียกใช้ไบนารี ‘updater’ ทุก 24 ชั่วโมง (มักจะเริ่มทำงาน 1 วันหลังจากการติดเชื้อเริ่มต้น)

- มีการจัดเก็บ UUID เฉพาะของระบบในไฟล์ id.txt เพื่อระบุเหยื่อในการสื่อสารกับเซิร์ฟเวอร์ Command-and-Control (C2)

- เพย์โหลดขั้นสุดท้ายทำหน้าที่เป็นเอนจินการปฏิบัติงานทั่วไปที่ติดต่อเซิร์ฟเวอร์ C2 ที่ผู้โจมตีควบคุม เพื่อดึงและเรียกใช้ไฟล์ปฏิบัติการ .NET assemblies ที่เป็นอันตราย

- RATs ที่ถูกติดตั้งจะให้ความสามารถแก่ผู้โจมตีในการขโมยข้อมูล, บันทึกการกดแป้นพิมพ์, จับภาพหน้าจอ, เข้าถึงระบบไฟล์ และดาวน์โหลดมัลแวร์เพิ่มเติม

- ส่วนประกอบ UpdateRetriever.exe จะทำการยืนยันตัวตนกับเซิร์ฟเวอร์ C2, รับโค้ดปฏิบัติการ และรันโค้ดนั้นอย่างเงียบๆ บนระบบของเหยื่อ พร้อมส่งผลลัพธ์กลับไปยังผู้โจมตี

Recommendations:

Short Term:

- ตรวจสอบ Windows Event ID 4698 (การสร้าง Task Scheduler) ในล็อก Security.evtx ซึ่งต้องเปิดใช้งานการตรวจสอบการเข้าถึงอ็อบเจกต์

- ค้นหา Task Scheduler ที่น่าสงสัยที่รันจากไดเรกทอรี %LocalAppData%

- ใช้ Sysmon Event ID 13 เพื่อตรวจสอบการเปลี่ยนแปลงรีจิสทรีที่เกี่ยวข้อง และตรวจสอบเหตุการณ์การทำงานของ Task Scheduler

Long Term:

- ใช้มาตรการควบคุมแอปพลิเคชัน (เช่น AppLocker) เพื่อบล็อกการเรียกใช้โปรแกรมจากตำแหน่งที่ผู้ใช้สามารถเขียนได้ (user-writable locations)

- สร้างกฎปฏิเสธสำหรับใบรับรอง Code Signing ที่เป็นอันตรายที่ถูกระบุ

Source: https://cybersecuritynews.com/free-converter-apps-infect-systems/

Share this content: