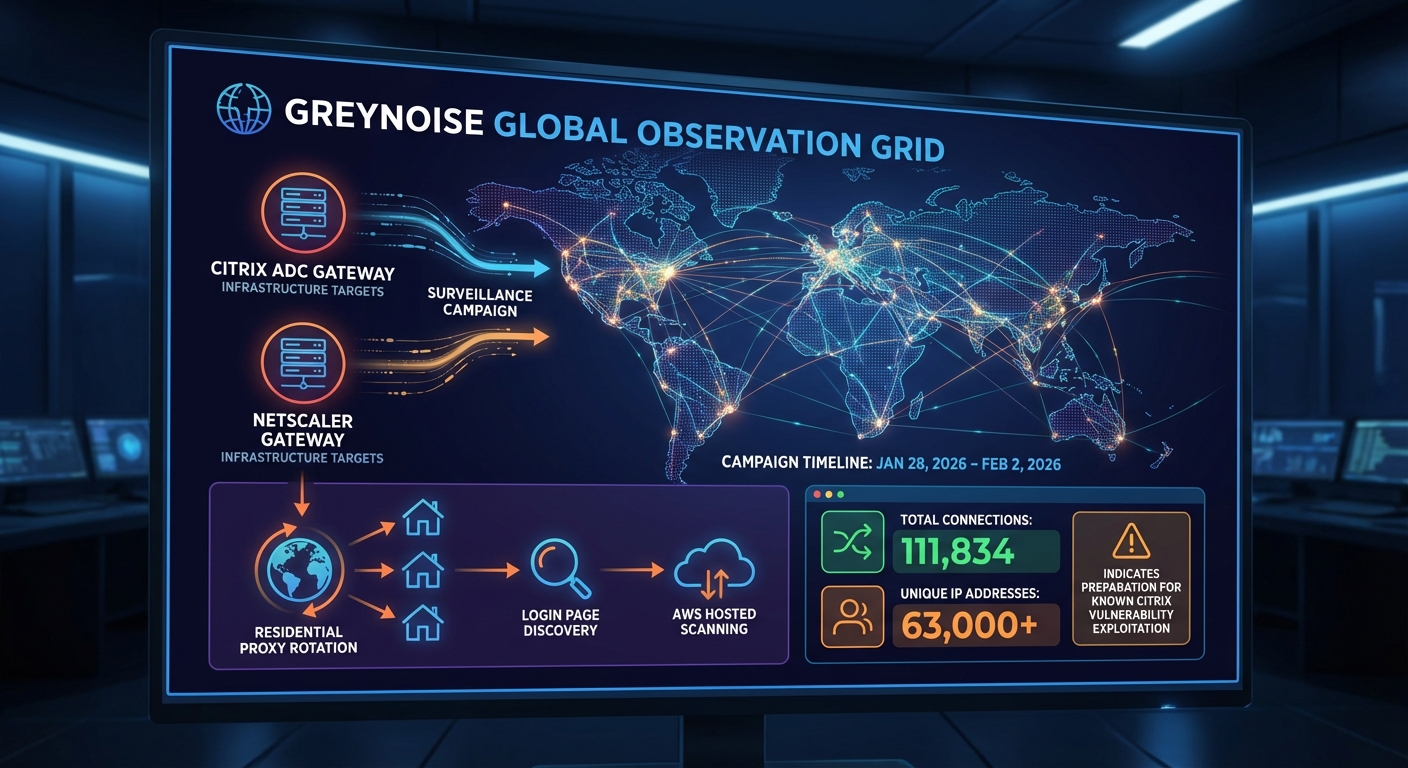

GreyNoise Global Observation Grid ตรวจพบการรณรงค์สอดแนมขนาดใหญ่ที่พุ่งเป้าไปที่โครงสร้างพื้นฐาน Citrix ADC Gateway และ NetScaler Gateway ระหว่างวันที่ 28 มกราคม ถึง 2 กุมภาพันธ์ 2026 โดยใช้เทคนิคการหมุนเวียน Residential Proxy เพื่อค้นหาหน้าล็อกอิน และการสแกนเพื่อเปิดเผยเวอร์ชันที่โฮสต์บน AWS การปฏิบัติการนี้สร้างการเชื่อมต่อกว่า 111,834 ครั้ง จาก IP แอดเดรสที่ไม่ซ้ำกันกว่า 63,000 แห่ง ซึ่งบ่งชี้ถึงการเตรียมการเพื่อใช้ประโยชน์จากช่องโหว่ Citrix ที่ทราบกันดี.

Severity: วิกฤต

System Impact:

- Citrix ADC Gateway

- NetScaler Gateway infrastructure

Technical Attack Steps:

- การรณรงค์สอดแนมขนาดใหญ่เพื่อสำรวจโครงสร้างพื้นฐาน Citrix ADC Gateway และ NetScaler Gateway (28 มกราคม – 2 กุมภาพันธ์ 2026)

- โหมดการค้นหาหน้าล็อกอิน (Login panel discovery): สร้าง 109,942 เซสชันจาก 63,189 IP แอดเดรสต้นทาง กระจายผ่านเครือข่าย Residential Proxy และโครงสร้างพื้นฐาน Azure โดยมุ่งเป้าไปที่ endpoint `/logon/LogonPoint/index.html`

- IP แอดเดรส Azure เดียว (52.139.3[.]76) สร้าง 39,461 เซสชัน (36% ของทราฟฟิก) โดยใช้ User Agent `Prometheus blackbox-exporter`

- ทราฟฟิกที่เหลือมาจากเครือข่าย ISP ในที่พักอาศัยหลายประเทศ (เวียดนาม, อาร์เจนตินา, เม็กซิโก, แอลจีเรีย, อิรัก ฯลฯ) โดยแต่ละ IP ทำเพียงหนึ่งเซสชัน เพื่อหลีกเลี่ยงการบล็อกทางภูมิศาสตร์และการกรองชื่อเสียง

- การรณรงค์เปิดเผยเวอร์ชัน (Version disclosure): สร้าง 1,892 เซสชันจาก IP แอดเดรส AWS เพียง 10 แห่ง ที่กระจุกตัวในภูมิภาค us-west-1 และ us-west-2 โดยมุ่งเน้นที่พาธไฟล์ `/epa/scripts/win/nsepa_setup.exe`

- การสแกนนี้เกิดขึ้นอย่างรวดเร็วภายใน 6 ชั่วโมง (เริ่ม 00:00 UTC และสิ้นสุด 05:00 UTC ในวันที่ 1 กุมภาพันธ์) โดยใช้ User Agent `Chrome 50` ปี 2016 ที่เหมือนกันและมีลักษณะ HTTP fingerprint ที่เป็นแบบเดียวกัน

- การวิเคราะห์ชั้น TCP เปิดเผยโครงสร้างพื้นฐานที่แตกต่างกัน: Azure ใช้การห่อหุ้ม VPN/tunnel, Residential Proxy ผ่าน Linux-based proxy, และ AWS ใช้ค่า jumbo frame MSS แต่มี `TCP option ordering` ที่เหมือนกันบ่งชี้ถึงเครื่องมือหรือเฟรมเวิร์กที่ใช้ร่วมกัน

- กิจกรรมการสอดแนมนี้คาดว่าเป็นการทำแผนที่โครงสร้างพื้นฐานก่อนความพยายามในการโจมตีจริง โดยเฉพาะช่องโหว่ของ Citrix ADC และ NetScaler Gateway ที่ทราบกันดี (เช่น CVE-2025-5777 หรือ Citrix Bleed 2)

Recommendations:

Short Term:

- ตรวจสอบ User Agent `blackbox-exporter` จากแหล่งที่ไม่ได้รับอนุญาต

- แจ้งเตือนเมื่อมีการเข้าถึงภายนอกไปยัง `/epa/scripts/win/nsepa_setup.exe`

- ตั้งค่าการแจ้งเตือนสำหรับรูปแบบการสำรวจ `/logon/LogonPoint/` ที่รวดเร็วผิดปกติ

- ระบุและแจ้งเตือนความผิดปกติในการเข้าถึงจาก ISP ที่พักอาศัยในภูมิภาคทางภูมิศาสตร์ที่ไม่คาดคิด

- สังเกตคำขอ HEAD ไปยัง Citrix Gateway endpoints และ User Agent ของเบราว์เซอร์ที่ล้าสมัย (เช่น Chrome 50 จากปี 2016)

Long Term:

- ทบทวนการเปิดเผย Citrix Gateway สู่ภายนอกเพื่อยืนยันความจำเป็นทางธุรกิจ

- ใช้ข้อกำหนดการยืนยันตัวตนสำหรับไดเรกทอรี `/epa/scripts/`

- กำหนดค่า Citrix Gateways ให้ระงับการเปิดเผยเวอร์ชันในการตอบกลับ HTTP

Source: https://cybersecuritynews.com/scanning-citrix-netscaler-login/

Share this content: