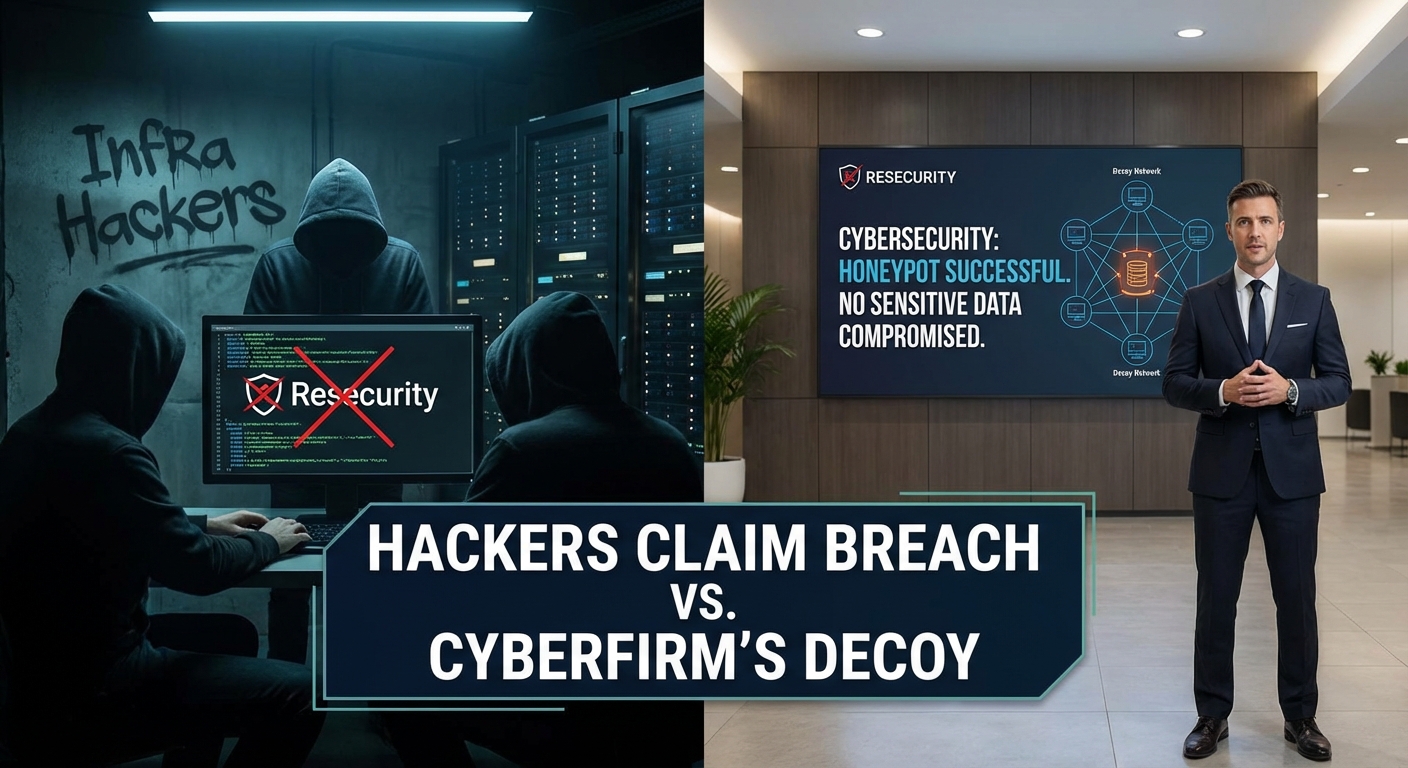

กลุ่มแฮกเกอร์ Infra Hackers อ้างว่าได้บุกรุกเครือข่ายภายในของ Resecurity ซึ่งเป็นบริษัทรักษาความปลอดภัยทางไซเบอร์ และขโมยข้อมูลสำคัญจำนวนมาก เช่น เอกสารภายใน ฐานข้อมูลลูกค้า และซอร์สโค้ด อย่างไรก็ตาม Resecurity ได้ออกมาปฏิเสธการถูกโจมตีระบบหลัก โดยชี้แจงว่าเซิร์ฟเวอร์ที่แฮกเกอร์เข้าถึงนั้นเป็น ‘Honeypot’ หรือระบบล่อที่ตั้งใจสร้างขึ้นเพื่อล่อและรวบรวมข้อมูลข่าวกรองเกี่ยวกับยุทธวิธี (TTPs) ของกลุ่มแฮกเกอร์ โดย Honeypot ดังกล่าวบรรจุข้อมูลที่ไม่เป็นอันตรายและเอกสารปลอมเพื่อหลอกล่อให้แฮกเกอร์เข้าใจผิด

Severity: ปานกลาง

System Impact:

- Honeypot server ที่ถูกตั้งค่าโดยเจตนาให้มีความเสี่ยง

- ระบบภายในของ Resecurity (ตามคำกล่าวอ้างของกลุ่มแฮกเกอร์)

- ฐานข้อมูล, ข้อมูลลูกค้า, ซอร์สโค้ด, เอกสารภายใน (ข้อมูลที่แฮกเกอร์อ้างว่าได้ไปจาก Honeypot)

Technical Attack Steps:

- แฮกเกอร์ (Infra Hackers/CyberToufan) ระบุเซิร์ฟเวอร์ของ Resecurity ที่ปรากฏว่ามีการตั้งค่าผิดพลาด (ซึ่งจริง ๆ แล้วคือ Honeypot)

- แฮกเกอร์ได้รับสิทธิ์เข้าถึงเบื้องต้นไปยัง Honeypot server ที่ถูกเตรียมไว้โดยเจตนา

- แฮกเกอร์ขโมยข้อมูลที่เชื่อว่าเป็นข้อมูลอ่อนไหว ซึ่งรวมถึงเอกสารภายใน, เทมเพลต และเอกสารทางการเงินปลอมที่อยู่ใน Honeypot

- แฮกเกอร์อ้างว่าได้ลบข้อมูลออกจากเซิร์ฟเวอร์ที่เข้าถึงได้

- แฮกเกอร์เผยแพร่ข้อกล่าวอ้างเกี่ยวกับการบุกรุกและ ‘หลักฐาน’ บนแพลตฟอร์มสาธารณะ เช่น Telegram

- Resecurity ตรวจสอบกิจกรรมของแฮกเกอร์อย่างต่อเนื่องเพื่อรวบรวมข่าวกรองเกี่ยวกับยุทธวิธีและขั้นตอนการโจมตี (TTPs)

Recommendations:

Short Term:

- ตรวจสอบและประเมินมาตรการรักษาความปลอดภัยของระบบที่เปิดเผยสู่สาธารณะอย่างสม่ำเสมอ เพื่อลดความเสี่ยงจากการถูกโจมตี

- แจ้งเตือนผู้มีส่วนได้ส่วนเสียและลูกค้าอย่างโปร่งใสเกี่ยวกับเหตุการณ์ที่เกิดขึ้นและผลกระทบ (หากเป็นเหตุการณ์การโจมตีจริง)

Long Term:

- พัฒนาและปรับปรุงแผนการตอบสนองต่อเหตุการณ์ (Incident Response Plan) ให้มีประสิทธิภาพ เพื่อรับมือกับการโจมตีในรูปแบบต่างๆ

- สำหรับองค์กรที่มีความเสี่ยงสูง พิจารณาการใช้ Honeypot หรือ Decoy Systems เพื่อเป็นกลไกในการรวบรวมข่าวกรองภัยคุกคาม

- ลงทุนในการฝึกอบรมด้านความปลอดภัยไซเบอร์สำหรับพนักงานอย่างต่อเนื่อง เพื่อสร้างความตระหนักรู้และเสริมสร้างแนวป้องกันภายใน

- ใช้หลักการป้องกันเชิงลึก (Defense-in-Depth) ด้วยการแบ่งส่วนเครือข่ายและการควบคุมการเข้าถึงที่เข้มงวด

Share this content: