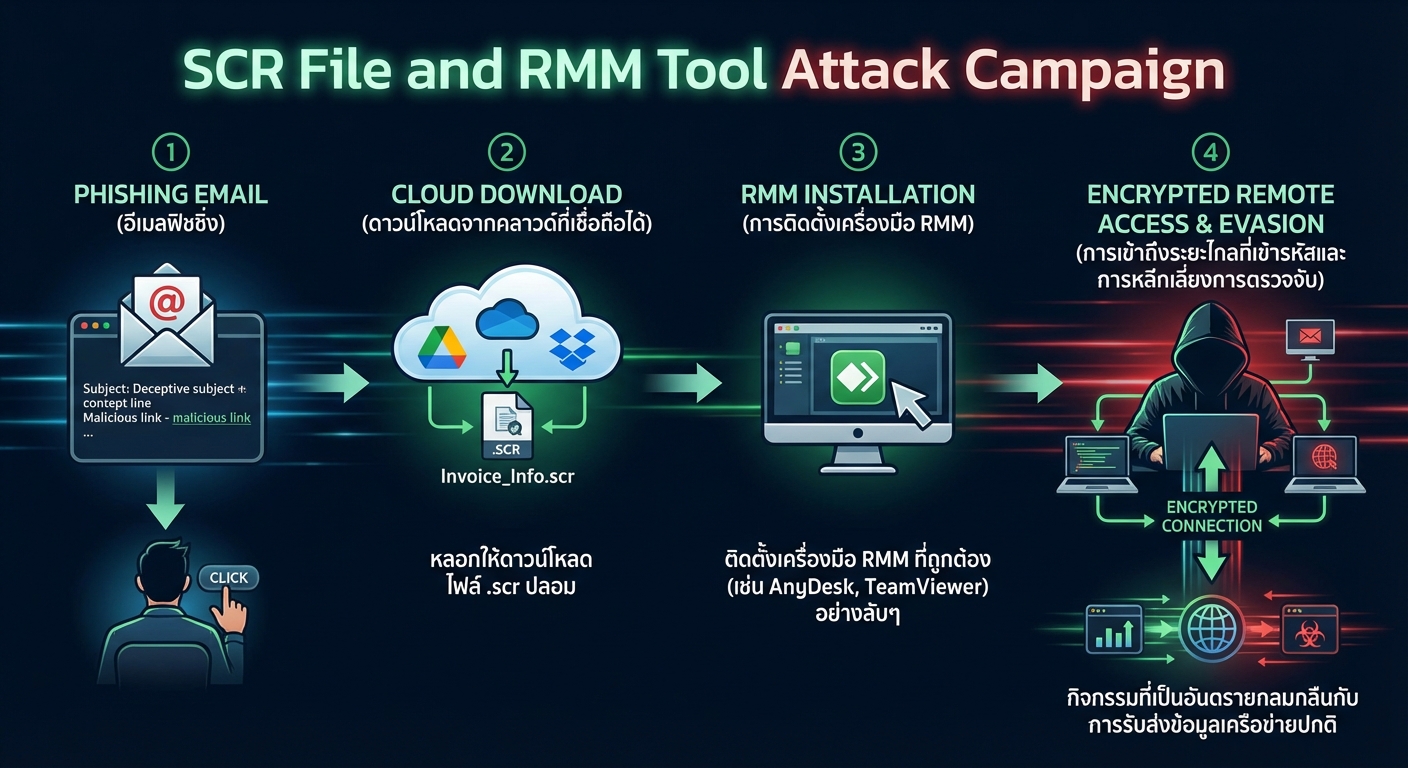

แคมเปญโจมตีล่าสุดใช้ไฟล์สกรีนเซฟเวอร์ Windows (.scr) เพื่อติดตั้งเครื่องมือ Remote Monitoring and Management (RMM) ที่ถูกต้องตามกฎหมาย ทำให้ผู้โจมตีสามารถเข้าถึงระบบจากระยะไกลได้อย่างต่อเนื่องและหลีกเลี่ยงการตรวจจับ การโจมตีเริ่มต้นด้วยอีเมลฟิชชิ่งแบบเจาะจงที่หลอกให้ผู้ใช้ดาวน์โหลดไฟล์ปลอมที่โฮสต์บนบริการคลาวด์ที่เชื่อถือได้ จากนั้นเครื่องมือ RMM จะสร้างการเชื่อมต่อที่เข้ารหัสกับโครงสร้างพื้นฐานของผู้โจมตี ทำให้กิจกรรมที่เป็นอันตรายกลมกลืนกับการรับส่งข้อมูลเครือข่ายปกติ.

Severity: สูง

System Impact:

- ระบบปฏิบัติการ Windows

- เครื่องมือ Remote Monitoring and Management (RMM)

Technical Attack Steps:

- **อีเมลฟิชชิ่ง**: ผู้โจมตีส่งอีเมลฟิชชิ่งแบบเจาะจงที่มีลิงก์ไปยังแพลตฟอร์มจัดเก็บข้อมูลบนคลาวด์ที่ถูกต้องตามกฎหมาย (เช่น GoFile)

- **การหลอกให้ดาวน์โหลด**: ผู้ใช้ถูกหลอกให้ดาวน์โหลดไฟล์ที่ปลอมแปลงเป็นเอกสารทางธุรกิจ (เช่น ‘InvoiceDetails.scr’ หรือ ‘ProjectSummary.scr’)

- **การรันไฟล์อันตราย**: ผู้ใช้รันไฟล์สกรีนเซฟเวอร์ (.scr) ซึ่ง Windows ถือว่าเป็นไฟล์ Portable Executable (PE)

- **การติดตั้ง Payload**: เครื่องมือ RMM ที่ถูกต้องตามกฎหมาย (เช่น SimpleHelp) ถูกติดตั้งบนระบบโดยไม่ได้รับอนุญาต

- **การเข้าถึงระยะไกลและการคงอยู่**: เครื่องมือ RMM สร้างการเชื่อมต่อที่เข้ารหัสกับโครงสร้างพื้นฐานของผู้โจมตี ทำให้สามารถเข้าถึงระบบจากระยะไกลได้อย่างต่อเนื่องและหลีกเลี่ยงการตรวจจับของระบบความปลอดภัยมาตรฐาน

- **กิจกรรมหลังการโจมตี**: ผู้โจมตีสามารถขโมยข้อมูล เคลื่อนที่ในเครือข่าย (Lateral Movement) หรือปรับใช้ Ransomware

Recommendations:

Short Term:

- บล็อกหรือจำกัดการรันไฟล์สกรีนเซฟเวอร์ (.scr) จากตำแหน่งที่ผู้ใช้สามารถเขียนได้ เช่น โฟลเดอร์ Downloads

- ปรับปรุงการกรองอีเมลเพื่อตรวจจับความพยายามในการฟิชชิ่งแบบเจาะจง (Spearphishing)

- จัดการฝึกอบรมสร้างความตระหนักรู้แก่ผู้ใช้ทันที เพื่อให้สามารถจดจำไฟล์และลิงก์ที่หลอกลวงได้

Long Term:

- ใช้การทำ Whitelisting สำหรับไฟล์ปฏิบัติการทั้งหมด รวมถึงไฟล์ .scr เพื่อให้เฉพาะซอฟต์แวร์ที่ได้รับอนุญาตเท่านั้นที่สามารถทำงานได้

- รักษารายการที่อนุญาต (Allowlist) ของเครื่องมือ RMM ที่ได้รับอนุมัติ และตรวจสอบการติดตั้งซอฟต์แวร์การจัดการระยะไกลที่ไม่คาดคิด

- เสริมสร้างความสามารถในการตรวจจับและตอบสนองต่อ Endpoint (EDR) เพื่อระบุกิจกรรมที่ผิดปกติจากเครื่องมือที่ถูกต้องตามกฎหมาย

- ตรวจสอบการรับส่งข้อมูลเครือข่ายอย่างสม่ำเสมอเพื่อหาการเชื่อมต่อ RMM ที่ผิดปกติ แม้กระทั่งจากเครื่องมือที่เชื่อถือได้

- อัปเดตและแพตช์ระบบและโซลูชันความปลอดภัยทั้งหมดเป็นประจำ

Source: https://cybersecuritynews.com/hackers-leveraging-windows-screensaver/

Share this content: