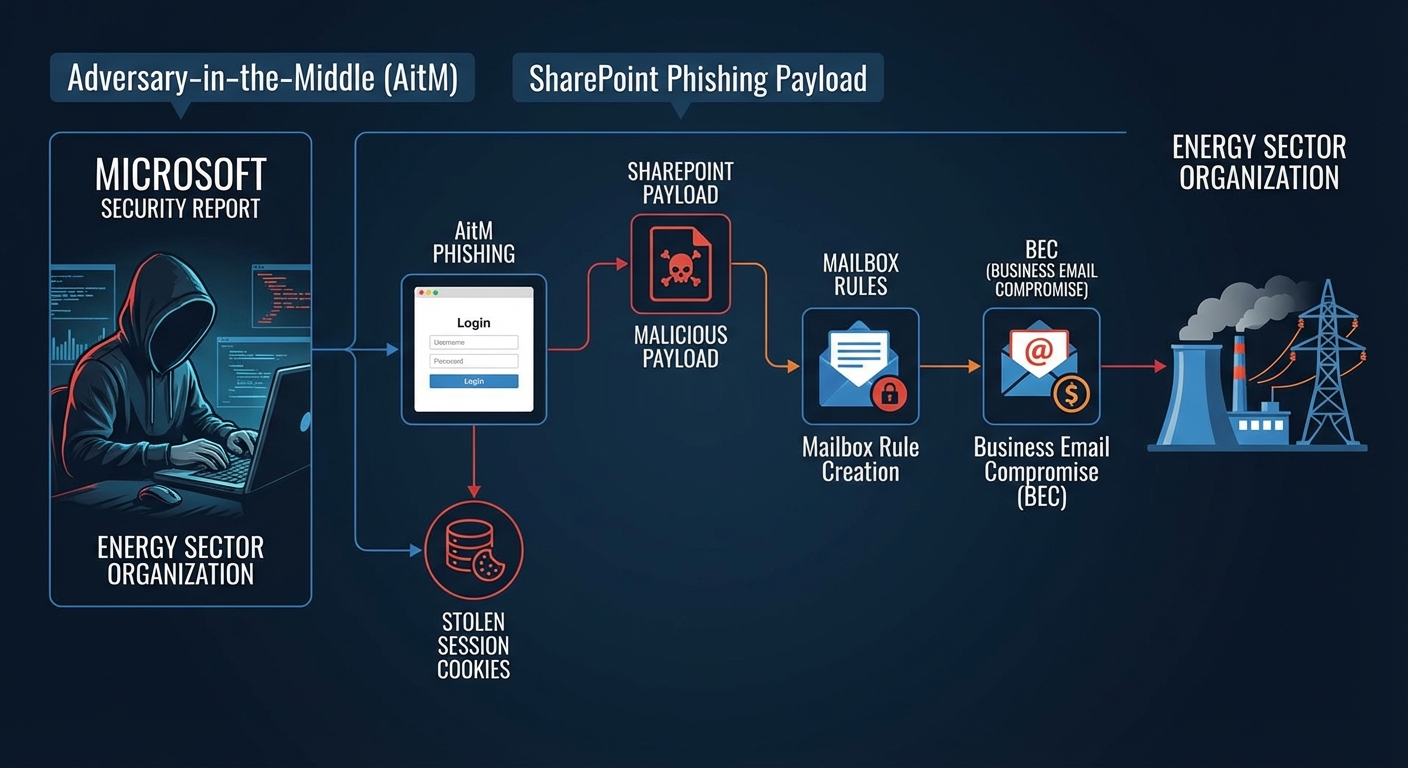

ไมโครซอฟต์ได้รายงานการตรวจพบแคมเปญฟิชชิ่งแบบ Adversary-in-the-Middle (AitM) และ Business Email Compromise (BEC) แบบหลายขั้นตอนที่มุ่งเป้าไปที่องค์กรในภาคพลังงาน การโจมตีนี้ใช้บริการ SharePoint สำหรับการส่งเพย์โหลดฟิชชิ่ง, สร้างกฎในกล่องจดหมายเพื่อรักษาการเข้าถึงและหลบเลี่ยงการตรวจจับของผู้ใช้ และใช้คุกกี้เซสชันที่ถูกขโมยไปเพื่อดำเนินกิจกรรม BEC ในวงกว้าง

Severity: สูง

System Impact:

- บริการ SharePoint (ใช้ในการส่งเพย์โหลดฟิชชิ่ง)

- ระบบอีเมลขององค์กร (ใช้สำหรับการฟิชชิ่งและ BEC)

- บัญชีผู้ใช้ (ข้อมูลประจำตัวและคุกกี้เซสชันถูกขโมย)

- ผู้ให้บริการยืนยันตัวตน (Identity Provider)

- องค์กรในภาคพลังงาน

Technical Attack Steps:

- ผู้โจมตีส่งอีเมลฟิชชิ่งจากที่อยู่อีเมลที่ถูกบุกรุกและเชื่อถือได้ ซึ่งปลอมเป็นขั้นตอนการแชร์เอกสารของ SharePoint เพื่อหลอกให้ผู้รับคลิกลิงก์ฟิชชิ่ง

- ลิงก์ฟิชชิ่งนำผู้ใช้ไปยังหน้าต่างแจ้งข้อมูลประจำตัวปลอม เพื่อขโมยข้อมูลประจำตัวและคุกกี้เซสชัน

- หลังจากเข้าถึงบัญชีได้ ผู้โจมตีจะสร้างกฎในกล่องจดหมาย (inbox rules) เพื่อลบอีเมลขาเข้าและทำเครื่องหมายอีเมลทั้งหมดว่าอ่านแล้ว เพื่อรักษาการเข้าถึงและหลบเลี่ยงการรับรู้ของผู้ใช้

- ผู้โจมตีใช้กล่องจดหมายที่ถูกบุกรุกเพื่อส่งข้อความฟิชชิ่งในวงกว้างไปยังผู้ติดต่อทั้งภายในและภายนอกองค์กร (ในบางกรณีมากกว่า 600 อีเมล)

- ผู้โจมตีดำเนินการลบอีเมลที่ไม่สามารถนำส่งและอีเมลแจ้งสถานะไม่อยู่ที่สำนักงาน เพื่อปกปิดการดำเนินการ

- ผู้โจมตียังใช้การปลอมแปลงตัวตนที่น่าเชื่อถือภายในองค์กรที่ถูกบุกรุก เพื่อขยายขอบเขตของแคมเปญ

Recommendations:

Short Term:

- เพิกถอน Active Session Cookies ที่ถูกขโมยไปทันที

- ลบกฎ Inbox ที่ผู้โจมตีสร้างขึ้นเพื่อหลบเลี่ยงการตรวจจับ

- เพิกถอนการเปลี่ยนแปลง MFA ที่ผู้โจมตีทำบนบัญชีผู้ใช้ที่ถูกบุกรุก

Long Term:

- ใช้การยืนยันตัวตนแบบหลายปัจจัย (MFA) ที่ทนทานต่อการฟิชชิ่ง (phishing-resistant MFA)

- บังคับใช้นโยบาย Conditional Access เพื่อควบคุมการเข้าถึง

- นำ Continuous Access Evaluation มาใช้เพื่อตรวจสอบกิจกรรมการเข้าถึงอย่างต่อเนื่อง

- ใช้โซลูชัน Anti-Phishing ที่สามารถตรวจสอบและสแกนอีเมลขาเข้าและเว็บไซต์ที่เข้าชม

- ทำงานร่วมกับผู้ให้บริการยืนยันตัวตน (Identity Provider) เพื่อให้แน่ใจว่ามีการควบคุมความปลอดภัยที่เหมาะสม

Source: https://thehackernews.com/2026/01/microsoft-flags-multi-stage-aitm.html

Share this content: