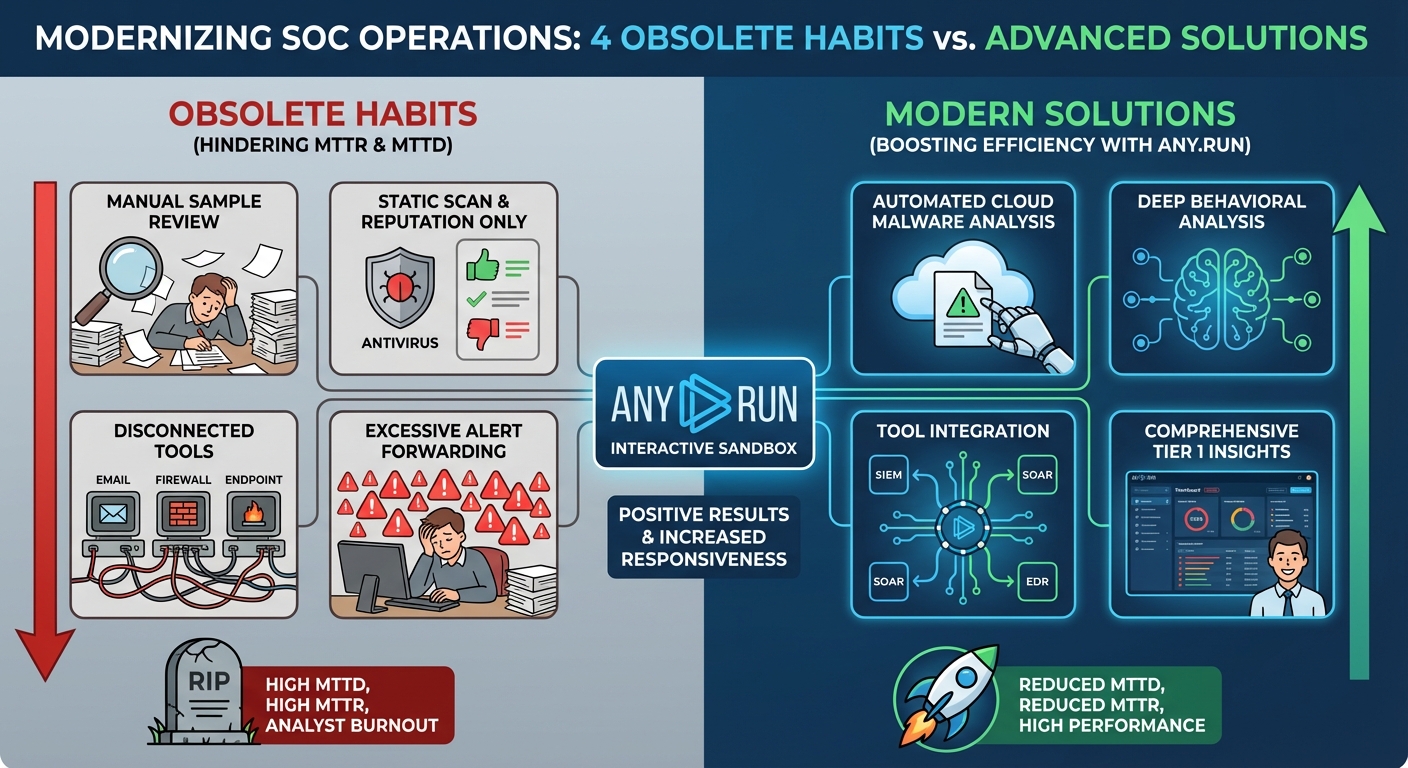

บทความนี้ระบุถึง 4 นิสัยที่ล้าสมัยในศูนย์ปฏิบัติการความปลอดภัย (SOC) ที่กำลังขัดขวางประสิทธิภาพในการตอบสนองต่อเหตุการณ์ (MTTR) และเวลาในการตรวจจับ (MTTD) ได้แก่ การตรวจสอบตัวอย่างที่น่าสงสัยด้วยตนเอง, การพึ่งพาการสแกนแบบคงที่และการตรวจสอบชื่อเสียงเพียงอย่างเดียว, การใช้เครื่องมือที่ไม่เชื่อมโยงกัน, และการส่งต่อการแจ้งเตือนที่น่าสงสัยมากเกินไป โดยนำเสนอโซลูชันที่ทันสมัย เช่น การวิเคราะห์มัลแวร์แบบอัตโนมัติบนคลาวด์ การวิเคราะห์พฤติกรรมเชิงลึก การบูรณาการเครื่องมือต่างๆ และการให้ข้อมูลเชิงลลึกที่ครอบคลุมแก่ผู้ดูแลระบบ Tier 1 เพื่อเพิ่มประสิทธิภาพและความเร็วในการตอบสนอง โดยอ้างอิงถึงผลลัพธ์เชิงบวกจากการใช้ Interactive Sandbox ของ ANY.RUN

Severity: ต่ำ

System Impact:

- ศูนย์ปฏิบัติการความปลอดภัย (SOC)

- กระบวนการรับมือกับเหตุการณ์ (Incident Response)

- การตรวจจับภัยคุกคาม (Threat Detection)

- การตอบสนองต่อภัยคุกคาม (Threat Response)

- บริการวิเคราะห์มัลแวร์ (Malware Analysis Services)

- ระบบบริหารจัดการข้อมูลและเหตุการณ์ความปลอดภัย (SIEM)

- ระบบจัดการการตอบสนองต่อเหตุการณ์อัตโนมัติ (SOAR)

- ระบบตรวจจับและตอบสนองต่อภัยคุกคามที่ Endpoint (EDR)

Technical Attack Steps:

Recommendations:

Short Term:

- ใช้บริการวิเคราะห์มัลแวร์แบบอัตโนมัติบนคลาวด์เพื่อการตรวจสอบตัวอย่างอย่างรวดเร็ว (เช่น ANY.RUN)

- ใช้การวิเคราะห์พฤติกรรมแบบไดนามิกเพื่อระบุภัยคุกคามขั้นสูงและภัยคุกคามที่ไม่เคยพบมาก่อน

- บูรณาการเครื่องมือรักษาความปลอดภัย (เช่น SIEM, SOAR, EDR) เพื่อสร้างเวิร์กโฟลว์ที่ราบรื่น ลดการทำงานแบบแยกส่วน

Long Term:

- เปลี่ยนผ่านสู่เวิร์กโฟลว์ที่เน้นระบบอัตโนมัติทั่วทั้ง SOC เพื่อลดการพึ่งพาการตรวจสอบด้วยตนเอง

- เสริมสร้างศักยภาพให้นักวิเคราะห์ Tier 1 ด้วยข้อมูลเชิงลึกที่ชัดเจน รายงานที่มีโครงสร้าง และบริบทที่ครอบคลุม (เช่น สรุปด้วย AI, IOCs, Sigma rules) เพื่อลดการส่งต่อเหตุการณ์ที่ไม่จำเป็น

- ลงทุนในโซลูชันที่ให้การมองเห็นภัยคุกคามแบบเรียลไทม์ เพิ่มอัตราการตรวจจับ และประสิทธิภาพอัตโนมัติเพื่อรองรับการเติบโตขององค์กร

- ส่งเสริมนวัตกรรมและปรับปรุงกระบวนการ SOC อย่างต่อเนื่องเพื่อรับมือกับภัยคุกคามที่เปลี่ยนแปลงไป

Source: https://thehackernews.com/2026/01/4-outdated-habits-destroying-your-socs.html

Share this content: